Die 3 wichtigsten Gründe für die Aktivierung der Multi-Faktor-Authentifizierung!

1. MFA ist kostenlos und in jeder Microsoft 365-Lizenz enthalten

MFA ist kostenlos und in jedem Abonnement / Lizenz enthalten.

In jedem Microsoft 365 oder Office 365 gibt es die Möglichkeit, MFA zu aktivieren.

2. Der Schutz Ihrer Cloud-Identität ist das Wichtigste!

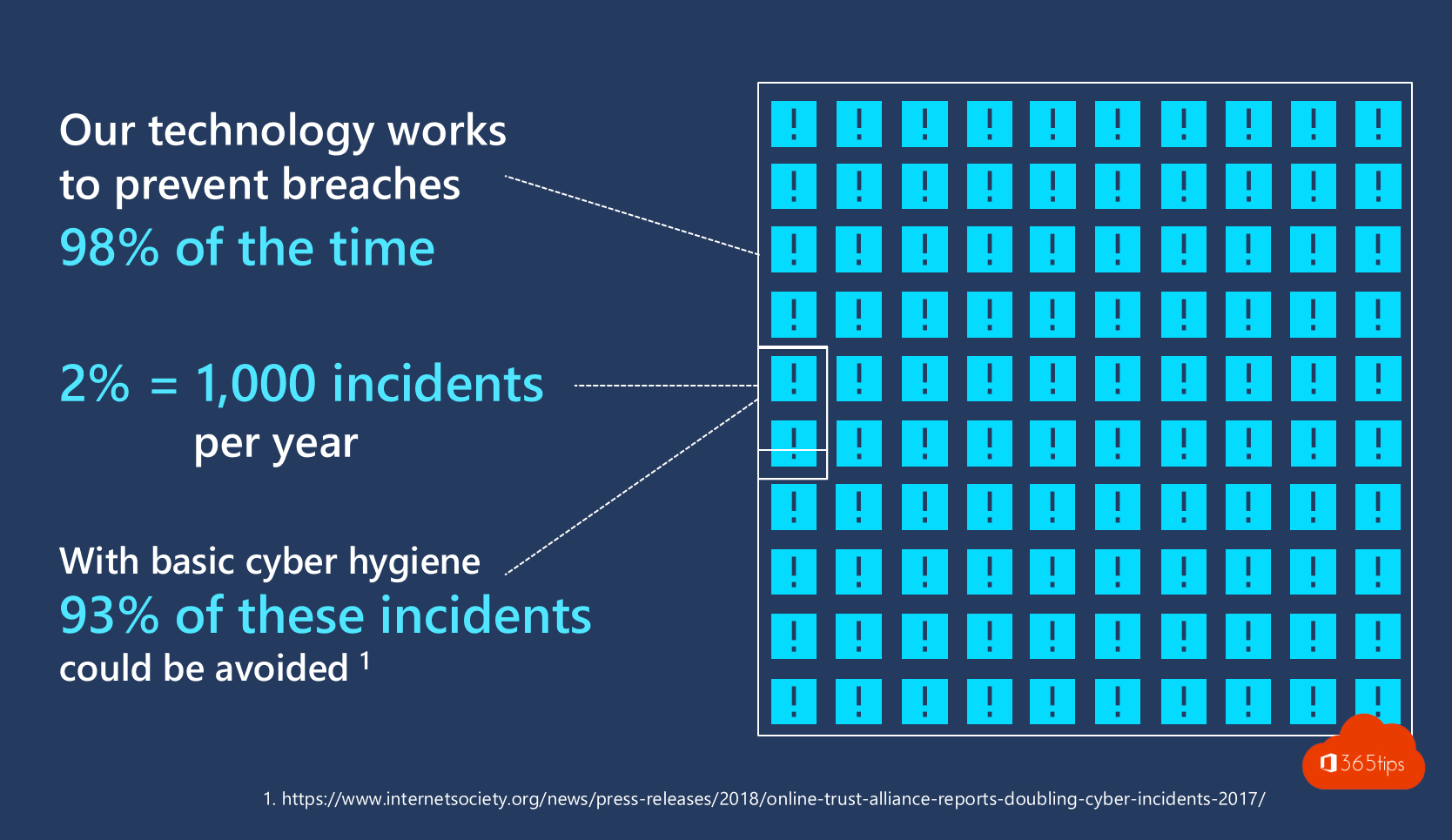

Aktivieren Sie die Mehrfachauthentifizierung(oder 2FA), um sicherzustellen, dass Ihre Konten bis zu 99,9 % weniger gefährdet sind.

Jeder kennt MFA inzwischen von Facebook, ITSME ist genau wie der Google-Authentifikator.

73 % aller Passwörter wurden bereits für andere Anwendungen verwendet.

81 % aller Sicherheitsverstöße betreffen durchgesickerte Passwörter

3. Verwendbar für mehrere Anwendungen

Sie können Benutzern den Zugriff auf mehrere Anwendungen ermöglichen, auch wenn diese nicht von Microsoft stammen, und zwar auf sichere Weise.

Single-identity / Eine Identität / ein Konto für alle Anwendungen!

Möchten Sie MFA aktivieren?

Möchten Sie MFA aktivieren? -> Dann folgen Sie diesen einfachen Anweisungen!

Multi-Faktor ist eine der Säulen, die eine sicherere Identität gewährleisten. Wir sehen jedoch oft, dass Menschen denken, dass Identitätsbetrug nach der Aktivierung von MFA nicht mehr passieren kann. Die Multi-Faktor-Authentifizierung ist eine technische Lösung. Die Person, die diese Technologie verwendet, muss auch sicher mit diesen Sicherheitssystemen umgehen.

Was sind die Risiken für Ihre Organisation?

Welches Risiko besteht bei einem Ransomware-Angriff ?

Welches Risiko geht man ein, wenn jemand Zugang zu allen wichtigen Daten des Unternehmens hat?

Was wäre, wenn morgen alle Daten verschlüsselt würden? Könnten sie dann am Nachmittag wieder arbeiten?

Haben wir Sicherungskopien, auch außerhalb des Standorts? Wie schnell sind wir nach einem Ausfall wieder einsatzbereit?

Wie hoch sind die Kosten einer Cyber-Attacke?

Politiken und Entscheidungen

Informationsmanagement und Informationssicherheit sind eine organisatorische Aufgabe. Nicht der IT.

Entscheidungen. Wenn Sicherheit kein strategisches Ziel ist, scheitert jede Umsetzung.

Politik/Regeln. Gibt es organisationsweite Regeln?

Wer sind die Beteiligten?

CyberSicherheit und Wandel

Cybersicherheit, was ist das? Wir denken, dass dies komplex ist. Wir bitten Pen-Tester, Anwendungen zu testen, die für einen möglichen Verstoß nicht relevant sind (dies ist nur ein kleiner Teil des Risikos), während wir uns gleichzeitig nicht trauen, Systeme und Anwendungen zu aktualisieren, weil wir das Geschäft beeinträchtigen.

Die Entscheidung für mehr Sicherheit ist der erste Schritt. Starten Sie dann einen Prozess, um die Organisation auf diesen Wandel vorzubereiten.

Schutz der wichtigsten Systeme

festlegen, welche Systeme wirklich wichtig sind, und den Aufwand für die Verbesserung der Sicherheit dieser Systeme berechnen.

Stecken Sie Ihre Anstrengungen nicht in Systeme, die Sie leicht aus einem Backup wiederherstellen können. Natürlich kann sich jedes System auf das andere auswirken. Hier muss man oft zu den Grundlagen zurückkehren. WO und WIE wurde es gebaut. Wenn es sich um ein integriertes System und nicht um eine separate Plattform handelt, müssen Sie leider auch dies berücksichtigen.

Segmentieren, isolieren. Setzen Sie nicht alles auf eine Plattform. Und wenn Sie das tun -> segmentieren.

Wolke wählen

In der Cloud, wie z. B. Microsoft 365, gibt es so viele integrierte Funktionen, um security sicherer zu machen. Leider nutzen wir nicht allzu viele Standardfunktionen.

Wir bleiben immer bei lokalen Lösungen, weil wir denken, dass wir dort sicherer sind. Wir entscheiden uns lieber für eine tiefere Integration in Cloud-Lösungen, die heute mehr Potenzial für mehr Sicherheit haben.

Microsoft ist mit M365 E5 Marktführer auf Security . -> Quelle

Microsoft Windows

Wenn Sie Windows Computer sowie Mac- oder Linux-Rechner verwenden. Aktualisieren Sie also auch diese und messen Sie täglich den Stand der Dinge. Auch wenn Sie es vollautomatisch laufen lassen, prüfen Sie die Fakten! Es ist oft nicht das, was die Leute denken.

Modernes Management, keine manuellen Eingriffe in Systeme mehr . Automatisieren und überwachen.

Es ist logisch , dass Sie, wenn Sie sich für Microsoft entscheiden, auch deren Aktualisierungszyklen und -programme befolgen. Warum haben Sie sich sonst für Microsoft entschieden?

Schulung und Sensibilisierung

Es bleibt ein Klischee. In Zeiten von MFA-Implementierungen kleben wir unsere Passwörter immer noch auf unsere Computer. Geben wir unsere Konten an Kollegen weiter und klicken wir bei jedem Pop-up auf unserem Smartphone auf die Schaltfläche "Genehmigen". (in der Authenticator-App)

Schulung und Sensibilisierung. Ein einziger Nutzer kann eine ganze Organisation auslagern.

Wer hat schon einmal sein Facebook-Passwort für sein Arbeitssystem verwendet?

Vergessen Sie nicht: Veränderung und Bewusstsein werden von jedem unterschiedlich wahrgenommen. Sie werden immer Fans der Veränderung haben, aber auch....

Gestalten Sie Veränderungsprozesse auf der Grundlage der Zielgruppen. Nicht auf der Grundlage des technologischen Treibers...

Kommunikationsstrategie

Kommunikation von Cybersicherheitsprogrammen. Einbindung der Nutzer in die strategischen Säulen. Aktualisierung der Nutzer über den Stand der Verbesserungsprogramme.

Wobei kann das IT-Team helfen?

Als IT-Administrator/PRO sind Sie in der Lage, einen aktuellen Bericht über die Umgebung mit grundlegenden Tools wie z. B. zu erstellen: Cloud App Security, ATP, Ihre aktuelle Firewall, MAP Toolkit und so weiter. Das NIST Framework kann Ihnen beim Framing helfen. Sie können +10.000 Demo-Berichte von einem security-Audit online finden. Bericht Realität!

Testen Sie, ob Sie sichere Identitäten haben?

Führen Sie einen Angriffssimulator durch, um zu messen, wie viele Benutzer (Identitäten) ihre Kennwörter in einer Test-E-Mail-Kampagne preisgeben.

Verwenden Sie Azure Log Analytics, um zu verstehen, wie viele Benutzer sich bei Office 365 Services anmelden, ohne die Multi-Faktor-Authentifizierung zu verwenden.

Millionen von Nutzern riskieren erhöhte Anfälligkeit für Angriffe

In den Empfehlungen der US-Regierung werden sechs konkrete Arbeitspunkte in ihrem Plan zur Verbesserung der Sicherheit genannt. In Wirklichkeit war eine dieser Maßnahmen wichtiger als alle anderen. Dieselbe Maßnahme, die Microsoft im Februar dazu veranlasste, Unternehmenskunden vor einem "wirklich, wirklich, wirklich hohen" Hacking-Risiko zu warnen. "Wenn Sie eine Organisation mit 10.000 Nutzern haben", so das Unternehmen gegenüber RSA, "werden 50 von ihnen in diesem Monat kompromittiert werden".

Quelle: https://www.forbes.com/sites/zakdoffman/2020/04/30/us-issues-new-microsoft-security -alert-for-millions-of-office-365-users/#6c27bd704169

Einige Fakten aufgelistet

Ohne aktivierte MFA machen einfache Angriffe mehr als 80 % dieser riesigen Zahl von Kontohacks aus - meist Brute-Force-Angriffe, bei denen Passwörter bei der Wiederverwendung erraten werden können.

MFA ist nicht die einzige Empfehlung, die CISA ausspricht. CISA empfiehlt auch, mehrere Administratorrollen zu definieren, damit nicht jedes Administratorkonto einen Zugang zur Umgebung erhalten kann. Es ist ratsam, das Prinzip des "Least Privilege" anzuwenden, d. h. "Administratoren nur die minimalen Rechte zuzuweisen, die sie zur Erfüllung ihrer Aufgaben benötigen".

Die CISA rät auch dazu, die älteren Protokolle - POP3, IMAP und SMTP - zu deaktivieren, die nur über sehr begrenzte Sicherheitsmaßnahmen verfügen und keine MFA unterstützen. Microsoft wiederholte diese Warnung bereits im Februar. "In Anbetracht der Wahrscheinlichkeit von Angriffen", so Microsoft, sei es "verrückt", diese alten Protokolle weiter zu verwenden. Nach Angaben der CISA.

Wir machen nichts damit!

"Wir haben keine angreifbaren Daten. Und ein interner Dialog ist zu schwierig oder wird missverstanden."

Antwort: Atlas College in Genk. 1700 Computer wurden gehackt. Die Leitung sagt in den Nachrichten, dass es keine sensiblen Daten zu überfallen gab. Ist das so? Mindestens 1700 Daten von Schülern.

"Die Multi-Faktor-Authentifizierung ist zu schwierig. Unsere Benutzer kapieren es nicht.

Antwort: ITSME, Facebook, Google, Hotmail. Dort funktioniert es. Wollen wir das auch können?

"Es ist ein IT-Problem, sie sollten es lösen".

Antwort: Das stimmt nicht, Sicherheit ist eine organisatorische Aufgabe. Machen Sie die Analyse. Aktivieren Sie ein E5 und zeigen Sie die Zahlen. In fast allen Unternehmen, denen ich das gezeigt habe, wissen sie, dass sie eine Sicherheitslücke haben. Legen Sie die Zahlen Ihrer Geschäftsleitung vor. Das ist Ihre Verantwortung, richtig?

Die Lösungen sind wirkungsvoll, aber einfach einzurichten

Es gibt nur eine wirklich gute Lösung. Azure AD Security Voreinstellungen. Diese wird in diesem Artikel beschrieben: https://365tips.be /azure-ad- security-standards/

- Registrierung Multi-Faktor-Authentifizierung

- Erzwingen der Multi-Faktor-Authentifizierung

- Alle Benutzer sichern

- Veraltete Authentifizierung blockieren! (Imap, pop3,...)

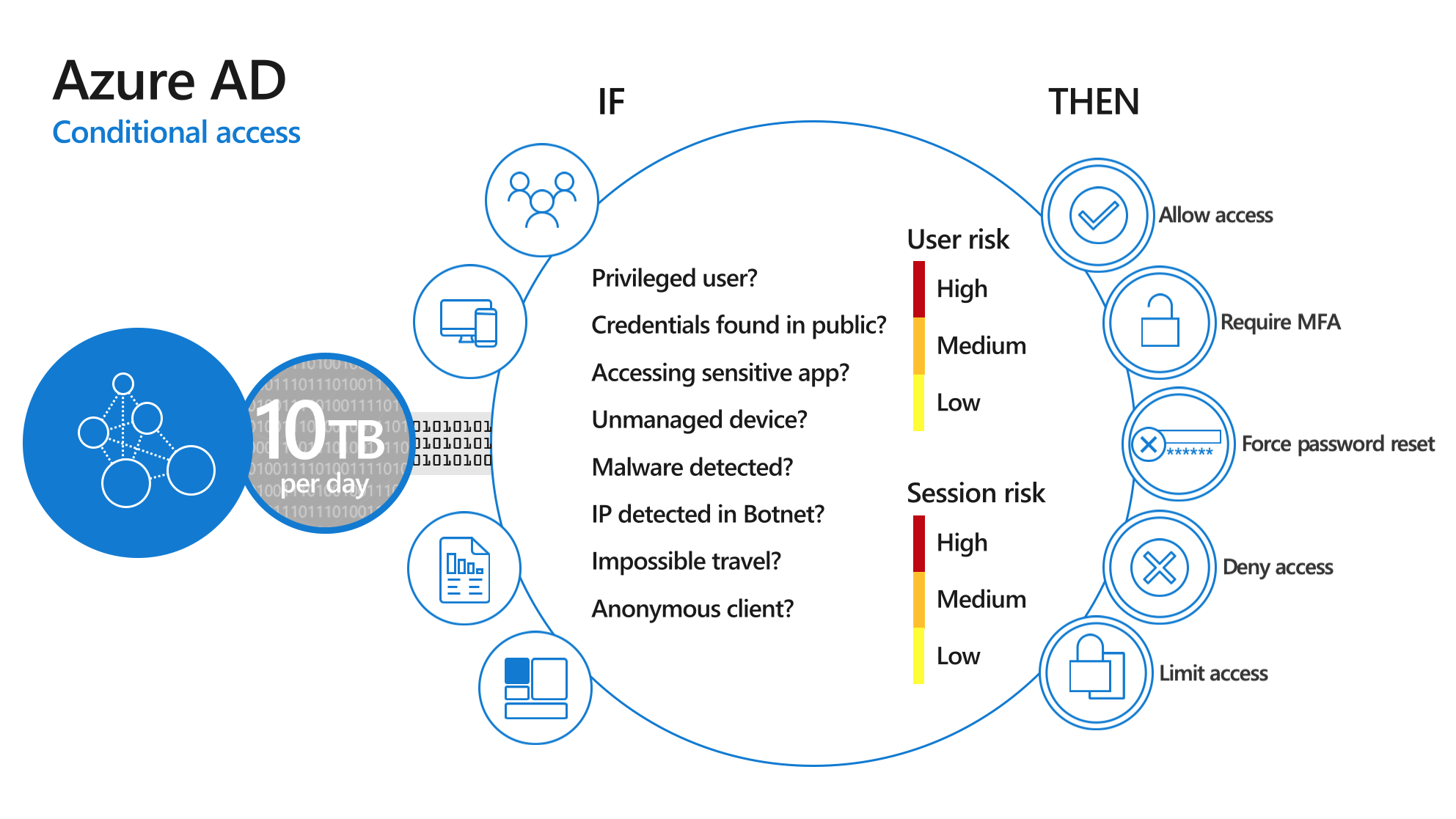

- Bedingter Zugang

- ENTER!

Risiken zu erkennen ist schwieriger als das Problem zu lösen

Wählen Sie einfach aus, was Sie für am wichtigsten halten. 99 % der Risiken im Zusammenhang mit der Identität werden durch die Aktivierung von MFA gelöst.

- Um es richtig zu verstehen, können Sie mit diesen 5 Schritten beginnen

- Oder identifizieren Sie Ihre Identitätsrisiken.