En commençant par Office 365 Secure Score

Compte tenu de l'évolution vers Office 365 et de Microsoft Teams , il est devenu plus important d'intégrer des systèmes de sécurité tels que l'authentification multifactorielle.

Quelle est la meilleure façon de commencer ? Quelles sont les premières étapes techniques de l'activation ?

Dans ce blog, je décris les étapes à suivre pour commencer à travailler de manière plus sécurisée avec Office 365, Teams et Microsoft Azure.

Campagnes de sensibilisation Office 365

Simulateur d'attaque

Il y a plusieurs façons d'avoir un impact au sein de votre organisation lorsqu'il s'agit de Security Sensibilisation ou prise de conscience. Créer de l'agitation n'est jamais une bonne idée. Toutefois, vous pouvez également aborder cette question avec un état d'esprit positif.

Vous pouvez, par exemple, lancer un simulateur d'attaque . Cela donne une image réaliste du risque au sein de votre organisation. Vous constaterez rapidement que si votre niveau de sensibilisation est faible ( security), vous obtiendrez un score relativement élevé.

Ce fait vous donne du poids pour lancer une première piste de sécurité.

Qu'est-ce qu'un simulateur d'attaque ?

Un simulateur d'attaque envoie un e-mail fictif à tous les membres de votre organisation. Cet e-mail vous demandera de saisir votre nom d'utilisateur et votre mot de passe. Malheureusement, de nombreuses personnes laissent leur adresse e-mail et leur mot de passe sans poser de questions.

Insurmontable, souvent. Une personne qui cède à un courriel d'hameçonnage peut faire perdre le contrôle à toute une organisation. Vous pouvez comprendre que si vous disposez d'un compte au sein d'un environnement, vous pouvez rapidement faire beaucoup d'impact pour accéder au compte suivant afin d'évaluer tranquillement à un compte avec des privilèges multiples. Accès VPN, ou Office 365 comptes d'administrateur. Les droits d'administrateur de domaine permettent un contrôle total. Le nouveau piratage se produit même de office 365 à on-premises.

Une simulation d'attaque est très facile à réaliser. Vous pouvez utiliser cet assistant pour créer facilement un e-mail que vous pouvez distribuer à l'ensemble de l'organisation. Vous pourrez suivre le score en direct dans les rapports prévus à cet effet. Cette procédure peut être mise en place et exécutée parfaitement sans connaissances informatiques. La cellule de sécurité ou le DPO peuvent donc se mettre au travail.

Security Valeurs par défaut pour Microsoft 365 et Microsoft Azure

Qu'est-ce que Azure AD Security Défauts

Pour Azure Active Directory. Office 365 et la base de données d'identité Azure, il existe depuis peu une solution de Microsoft qui intègre plusieurs systèmes de sécurité. Security Defaults'

Activation de l'AMF, de l'accès conditionnel et du blocage des données héritées

Security defaults est une option unique que vous pouvez facilement activer et qui permet de mettre en œuvre plusieurs mesures de sécurité . Le premier contrôle de sécurité est l'authentification multifactorielle. Avec Security Defaults , il est possible d'activer MFA et d'exiger que tous les utilisateurs se connectent à Office 365 en utilisant l'application Authenticator. En outre, cette option par défaut supprime l'accès conditionnel (conditional Access) et le blocage des anciens protocoles . Comme IMAP, POP3. Nous connaissons tous cela depuis les années 2000, lorsque nous devions encore utiliser Skynet pour configurer nos boîtes aux lettres électroniques.

Vous pouvez activer les paramètres par défaut de Security via cet article.

Des considérations importantes en matière de sécurité

Dans les 30 premiers jours d'activation de Office 365, Microsoft 365 ou Microsoft Teams uniquement, Microsoft recommande vivement security recommandations à suivre. à suivre. Les actions simples sont les suivantes :

- Protections de base de l'administrateur

- Activation et analyse de l'enregistrement

- Protection de base de l'identité

- Tenant configuration

Microsoft SecureScore

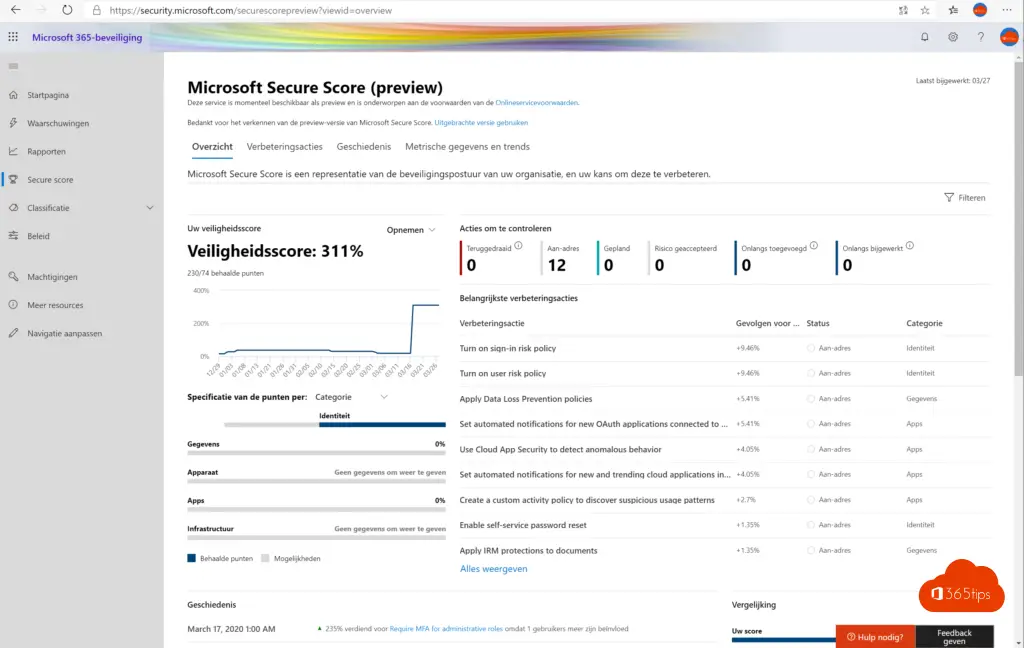

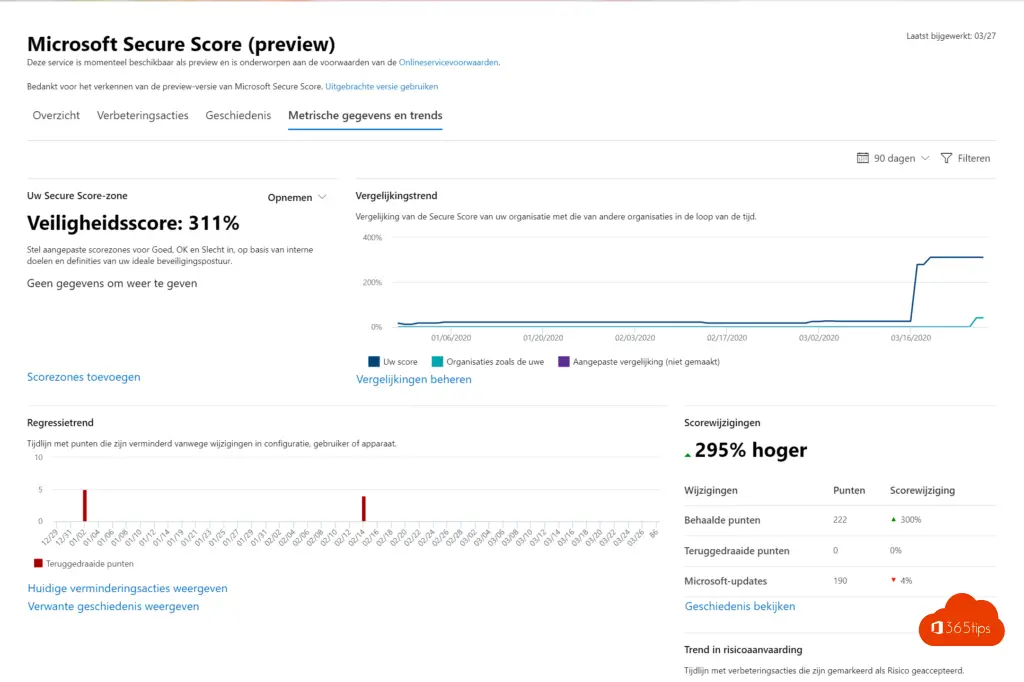

Microsoft Secure Score est une mesure de la sécurité de votre organisation. Un chiffre plus élevé indique que davantage d'actions d'amélioration ont été activées. Securescore est un service qui couvre non seulement la configuration de la sécurité de votre environnement Office 365, mais qui fournit également des recommandations de sécurité pour le contrôle et les capacités d'autres services Microsoft, notamment Azure AD sous contrôle.

Aperçu général de Securescore

- Score de sécurité pour les données, les appareils, les applications et l'infrastructure.

Score de risque accepté

- Douloureux mais 100% correct. Si vous obtenez un score de 0 %, vous reconnaissez que vous n' avez pas pris de mesures pour protéger vos données contre les risques éventuels.

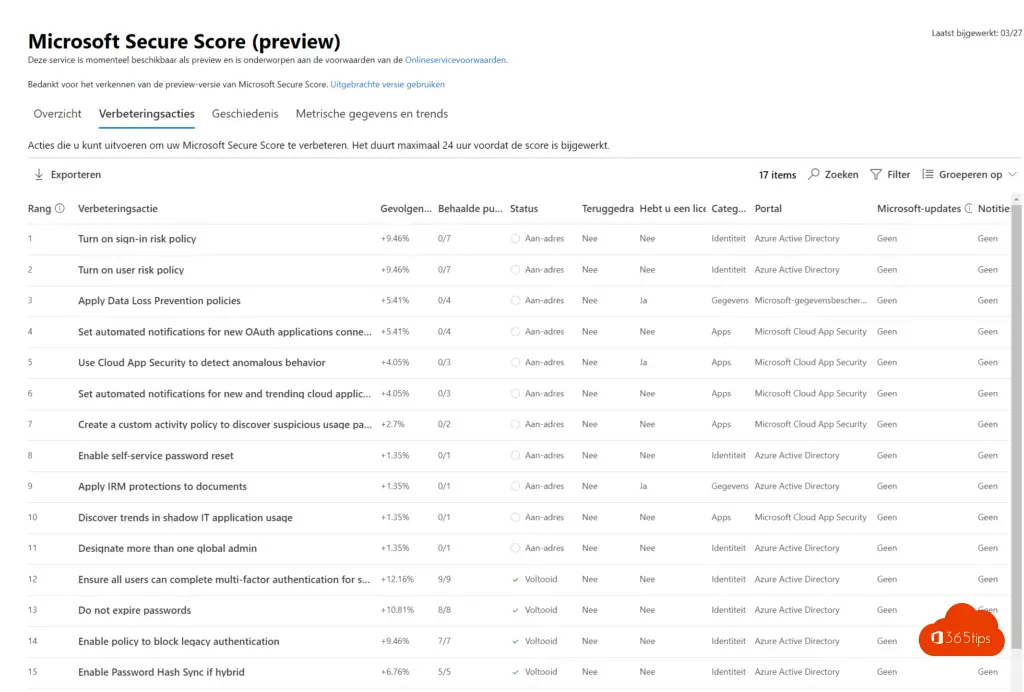

Actions d'amélioration

- Des actions d'amélioration telles que les politiques de risque, ainsi que la prévention de la perte de données, la réinitialisation des mots de passe en libre-service.

| Grade | Action d'amélioration | Description |

| 1 | Activer la politique de risque de connexion | L'activation de la politique de risque de connexion garantit que les connexions suspectes sont sont soumises à une authentification multifactorielle. |

| 2 | Activer la politique de gestion des risques de l'utilisateur | Lorsque la politique de gestion des risques de l'utilisateur est activée, Azure AD détecte la probabilité qu'un compte d'utilisateur ait été compromis. En tant qu'administrateur, vous pouvez configurer une politique d'accès conditionnel au risque utilisateur pour répondre automatiquement à un niveau de risque utilisateur spécifique. à un niveau de risque utilisateur spécifique. Par exemple, vous pouvez bloquer l'accès à vos ressources ou exiger un changement de mot de passe pour remettre un compte utilisateur en bon état. |

| 3 | Appliquer les politiques de prévention de la perte de données | Les politiques de prévention des pertes de données (DLP) peuvent être utilisées pour se conformer aux normes d'entreprise et aux réglementations industrielles qui imposent la protection des données sensibles. aux normes commerciales et aux réglementations industrielles qui imposent la protection des informations sensibles afin d'éviter toute divulgation accidentelle ou malveillante. La DLP envoie des alertes après avoir analysé les données potentiellement sensibles, telles que le site social security et les numéros de carte de crédit, dans les fichiers de l'entreprise. numéros de cartes de crédit, dans Exchange Online et SharePoint Online. La mise en place de politiques de DLP vous permettra d'identifier, de surveiller et de protéger automatiquement les informations sensibles. sensibles. |

| 4 | Définir des notifications automatiques pour les nouvelles applications OAuth connectées à votre environnement d'entreprise | Avec les politiques d'autorisation des applications, vous pouvez découvrir les abus d'Open Authorization (OAuth) dans l'organisation en identifiant les applications en tendance en fonction de leur utilisation. (OAuth) au sein de l'organisation en identifiant les applications en tendance en fonction de l'utilisation et des autorisations accordées. et les permissions accordées. |

| 5 | Utiliser Cloud App Security pour détecter les comportements anormaux | Cloud App Security Les politiques de détection des anomalies fournissent une analyse du comportement de l'utilisateur et de l'entité (UEBA) ainsi qu'une détection avancée des menaces dans l'ensemble de l'entreprise. comportementales des utilisateurs et des entités (UEBA) et une détection avancée des menaces dans votre environnement cloud. dans votre environnement cloud. |

| 6 | Définissez des notifications automatisées pour les nouvelles applications en nuage et les applications en vogue dans votre organisation | Avec les politiques de Cloud Discovery, vous pouvez définir des alertes qui vous informent lorsque de nouvelles applications sont détectées au sein de votre organisation. lorsque de nouvelles applications sont détectées au sein de votre organisation. |

| 7 | Créer une politique d'activité personnalisée pour découvrir des schémas d'utilisation suspects | Cloud App Security Les politiques d'activité vous aident à détecter les comportements à risque, des violations ou des données suspectes dans votre environnement cloud. Si nécessaire, vous Si nécessaire, vous pouvez également intégrer des flux de travail de remédiation. |

| 8 | Activer la réinitialisation du mot de passe en libre-service | Avec la réinitialisation du mot de passe en libre-service en Azure ADles utilisateurs n'ont plus besoin de faire appel au service d'assistance pour réinitialiser leur mot de passe. Cette fonctionnalité fonctionne bien avec Azure AD mots de passe bannis dynamiquement, ce qui empêche l'utilisation de mots de passe faciles à deviner. facilement devinables. |

| 9 | Appliquer les protections IRM aux documents | L'utilisation de protections de gestion des droits de l'information (IRM) sur les courriels et les documents documents empêche l'exposition accidentelle ou malveillante de données à l'extérieur de votre organisation. l'extérieur de votre organisation. Les attaquants qui ciblent des données spécifiques de grande valeur sont empêchés de les ouvrir sans les informations d'identification de l'utilisateur. sont empêchés de les ouvrir sans les informations d'identification de l'utilisateur. |

| 10 | Découvrir les tendances en matière d'utilisation des applications de l'informatique parallèle | Ajoutez une source de données dans le téléchargement automatique des journaux pour Cloud App Security Discovery afin d'identifier les applications de votre organisation qui sont exécutées sans autorisation officielle. l'approbation officielle. Après configuration, Cloud App Security Discovery analysera les journaux de trafic du pare-feu afin de fournir une visibilité sur l'utilisation et la position des applications cloud. cloud et security . |

| 11 | Désigner plus d'un administrateur global | Le fait d'avoir plus d'un administrateur mondial est utile si vous n'êtes pas en mesure de répondre aux besoins ou aux obligations de votre organisation. de répondre aux besoins ou aux obligations de votre organisation. Il est important d'avoir un délégué ou un compte d'urgence auquel un membre de votre équipe peut accéder en cas de d'urgence auquel un membre de votre équipe peut accéder si nécessaire. Cela permet également aux administrateurs de se surveiller mutuellement pour détecter les signes d'une violation. d'une violation. |

| 12 | S'assurer que tous les utilisateurs peuvent procéder à une authentification multifactorielle pour un accès sécurisé sécurisé | L'authentification multifactorielle (MFA) permet de protéger les appareils et les données auxquels ces utilisateurs ont accès. accessibles à ces utilisateurs. L'ajout de méthodes d'authentification supplémentaires, telles que l'application l'application Microsoft Authenticator ou un numéro de téléphone, augmente le niveau de protection si l'un des facteurs est compromis. |

| 13 | Ne pas expirer les mots de passe | Des recherches ont montré que lorsque des réinitialisations périodiques de mots de passe sont imposées, les mots de passe deviennent moins sûrs, les mots de passe deviennent moins sûrs. Les utilisateurs ont tendance à choisir un mot de passe plus faible et à le modifier légèrement à chaque réinitialisation. à chaque réinitialisation. Si un utilisateur crée un mot de passe fort (long, long, complexe et sans aucun mot pragmatique), il devrait rester aussi fort dans aussi fort dans 60 jours qu'il l'est aujourd'hui. La position officielle de Microsoft ( security ) est de ne pas faire expirer les mots de passe périodiquement sans raison spécifique. |

| 14 | Activer la politique de blocage de l'authentification traditionnelle | Le blocage de l'authentification traditionnelle rend l'accès plus difficile pour les attaquants. l'accès. Les applications clientes d'Office 2013 prennent en charge par défaut l'authentification traditionnelle. Cela signifie qu'elles prennent en charge l'assistant de connexion Microsoft Online ou l'authentification de base. l'authentification de base. Pour que ces clients puissent utiliser les fonctions d'authentification modernes modernes, le client Windows doit avoir des clés de registre définies. |

| 15 | Activer la synchronisation du hachage du mot de passe si hybride | La synchronisation des hachages de mots de passe est l'une des méthodes d'ouverture de session utilisées pour obtenir une identité hybride. l'identité hybride. Azure AD Connect synchronise le hachage du mot de passe d'un utilisateur depuis une instance d'Active Directory sur site vers une instance d'Active Directory sur site. du mot de passe d'un utilisateur d'une instance Active Directory sur site vers une instance dans le nuage. instance Azure AD basée dans le nuage. La synchronisation du hachage du mot de passe permet de en réduisant le nombre de mots de passe que vos utilisateurs doivent conserver à un seul. L'activation de la synchronisation du hachage des mots de passe permet également de signaler les fuites d'informations d'identification. de la fuite de données d'identification. |

| 16 | Utiliser des rôles administratifs limités | Les administrateurs limités sont des utilisateurs qui disposent de plus de privilèges que les utilisateurs standard, mais pas autant que les administrateurs globaux. standard, mais pas autant que les administrateurs globaux. L'utilisation des rôles d'administrateur pour effectuer les tâches administratives requises permet de réduire le nombre de titulaires de rôles d'administrateurs globaux de grande valeur et à fort impact que vous avez. nombre de titulaires de rôles d'administrateurs globaux de grande valeur et à fort impact que vous avez. Attribuer aux utilisateurs des rôles tels que Administrateur de mot de passe ou Exchange Online Administrateur, au lieu d'Administrateur global, réduit la probabilité qu'un compte administratif global privilégié soit violé. d'un compte administratif global privilégié soit violé. |

| 17 | Exiger l'AMF pour les rôles administratifs | Exiger une authentification multifactorielle (MFA) pour tous les rôles administratifs rend l'accès aux comptes plus difficile pour les pirates. Les rôles administratifs ont des ont des permissions plus élevées que les utilisateurs classiques. Si l'un de ces comptes est Si l'un de ces comptes est compromis, les appareils et les données critiques peuvent être attaqués. |

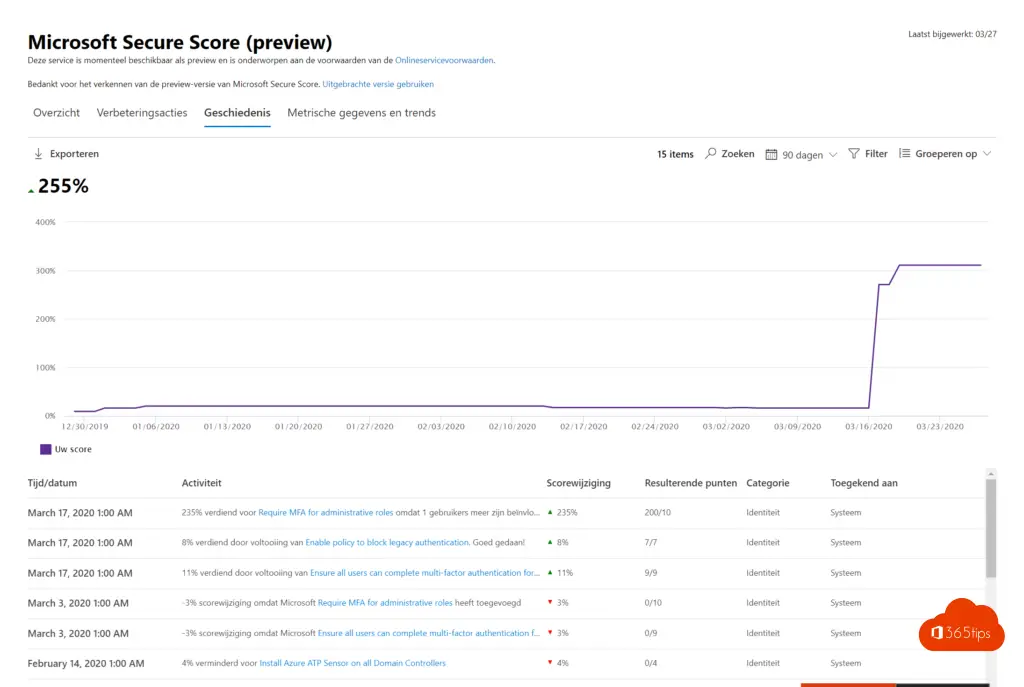

L'histoire

- La vue de l'historique montre les actions que vous avez déjà effectuées. Elle est utile pour rendre compte du niveau de maturité de votre organisation.

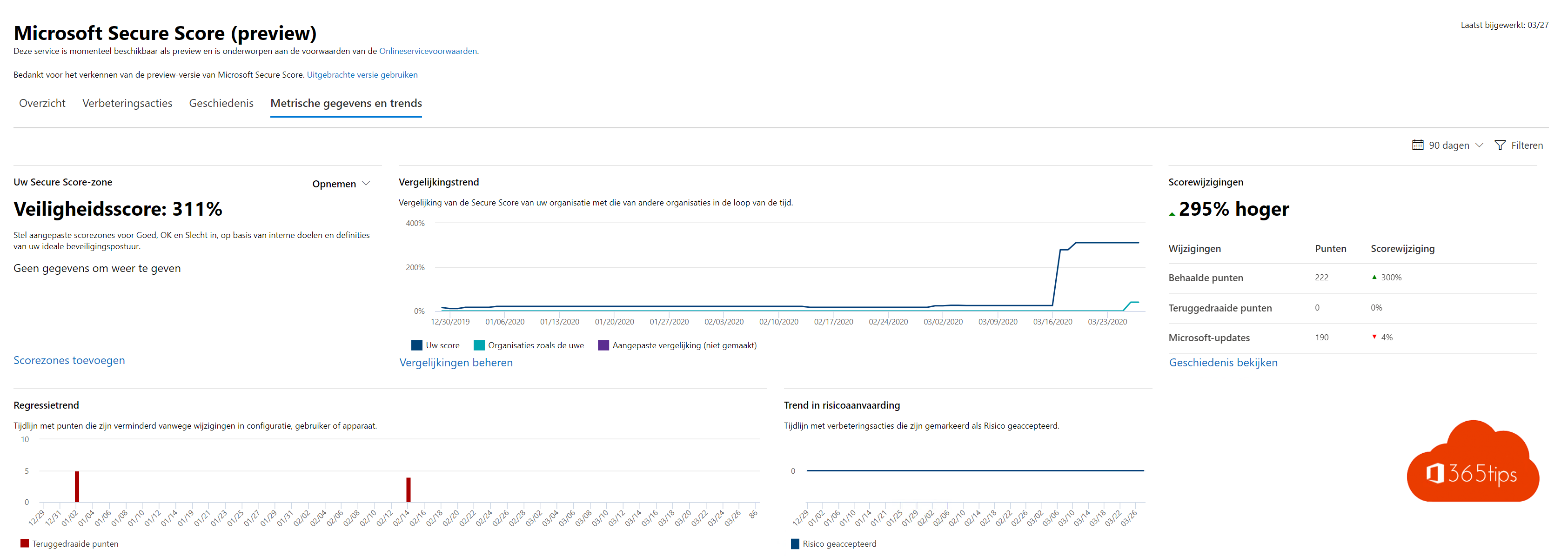

Données et tendances métriques

- Comparez. Ce n'est pas vraiment un bon moyen d' éliminer les risques, mais c'est une bonne mesure médiane.

Résumé

Microsoft Secure Score est le point de départ idéal pour obtenir des informations sur la sécurité que vous pouvez améliorer. Securescore indique les fonctionnalités, les conseils et les dispositifs de sécurité qui sont activables.

S'il y a encore des frictions entre les besoins, on peut travailler avec : Campagne de sensibilisation sur Office 365, mais aussi le non-croyant lui-même peut vérifier à quel endroit il s'est connecté récemment. Les connexions à risque constituent une troisième option qui incite à opter pour un environnement plus sûr.

Dans les actions d'amélioration, vous trouverez dans ce testtenant pas moins de 17 conseils qui sont tous réalistes à mettre en œuvre.

Blogs associés

Feuille de route pour la sécurité Office 365 dans les 30, 60 et 90 premiers jours

Vérifiez à quel endroit vous vous êtes connecté pour vous assurer que vous n'avez pas été piraté

les 10 recommandations security que nous devons mettre en place maintenant que nous travaillons à domicile !