Gebruik Azure AD om Risky Sign-ins te begrijpen in Microsoft 365 en Azure AD

Het is belangrijk voor organisaties om te overwegen om multi-factor authenticatie (MFA) te implementeren, vooral als ze nog niet in staat zijn om deze beveiligingsmaatregel uit te rollen. Het gebruik van MFA kan helpen om het risico te verkleinen dat gebruikersaccounts worden misbruikt door aanvallers die toegang hebben tot wachtwoorden. MFA is een van de meest aanbevolen beveiligingsfuncties om te implementeren, omdat het een extra laag van beveiliging toevoegt door gebruikers te vragen om een tweede factor te verifiëren voordat ze toegang krijgen tot bepaalde systemen of gegevens. Als je wilt weten hoe je MFA kunt activeren in Microsoft Office 365, kun je de stappen volgen die beschreven staan in deze link.

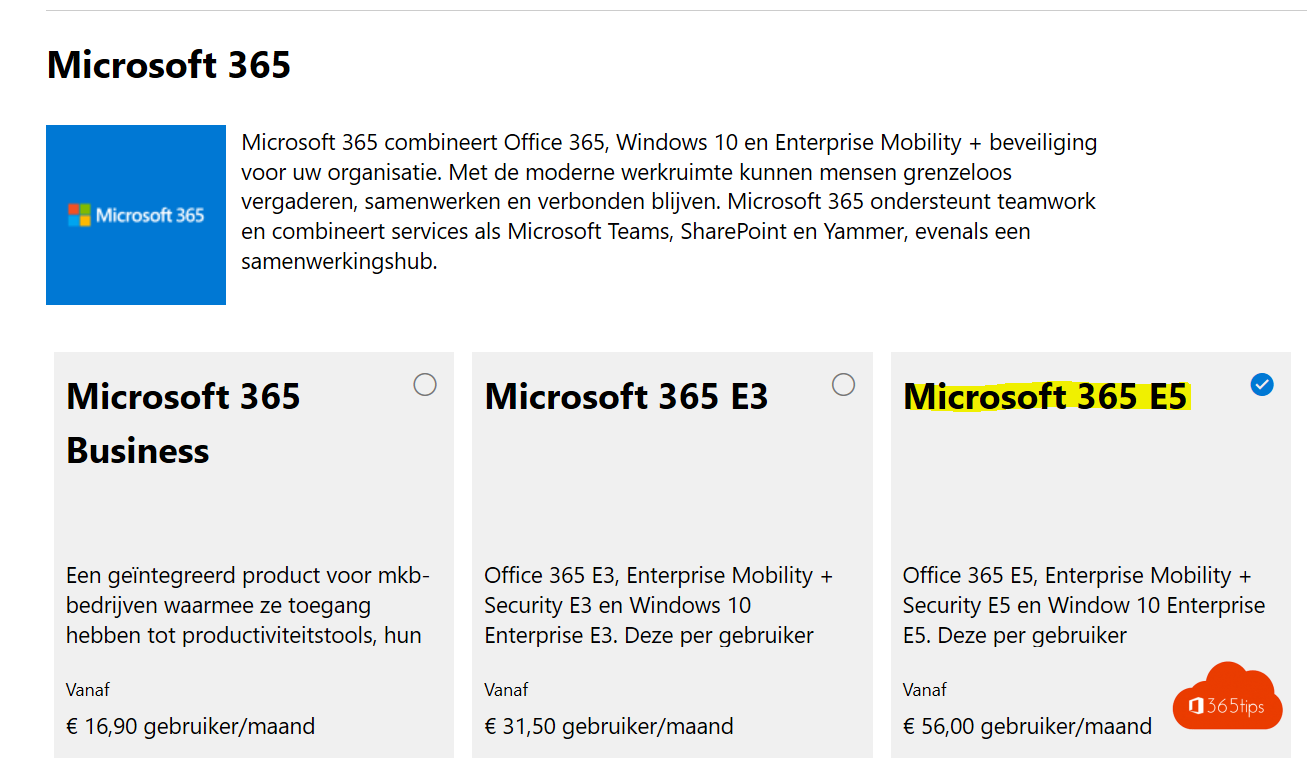

Hoe Azure AD risky sign-ins activeren met een demo account

Activeer een demo-licentie van Microsoft 365 E5 via admin.microsoft.com en activeer deze op jouw gebruikersaccount.

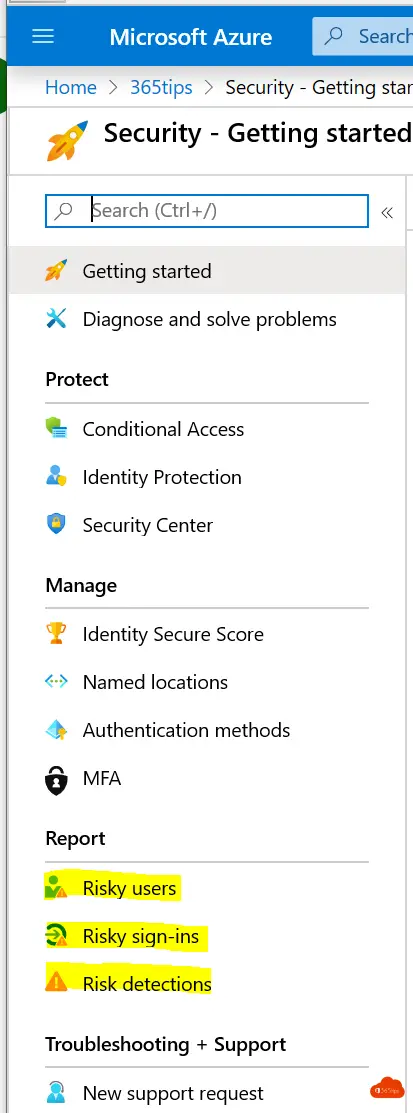

Dankzij Azure AD Microsoft 365 ben je in staat om rapporten te trekken van de Risky sign-ins, Risky users etc.

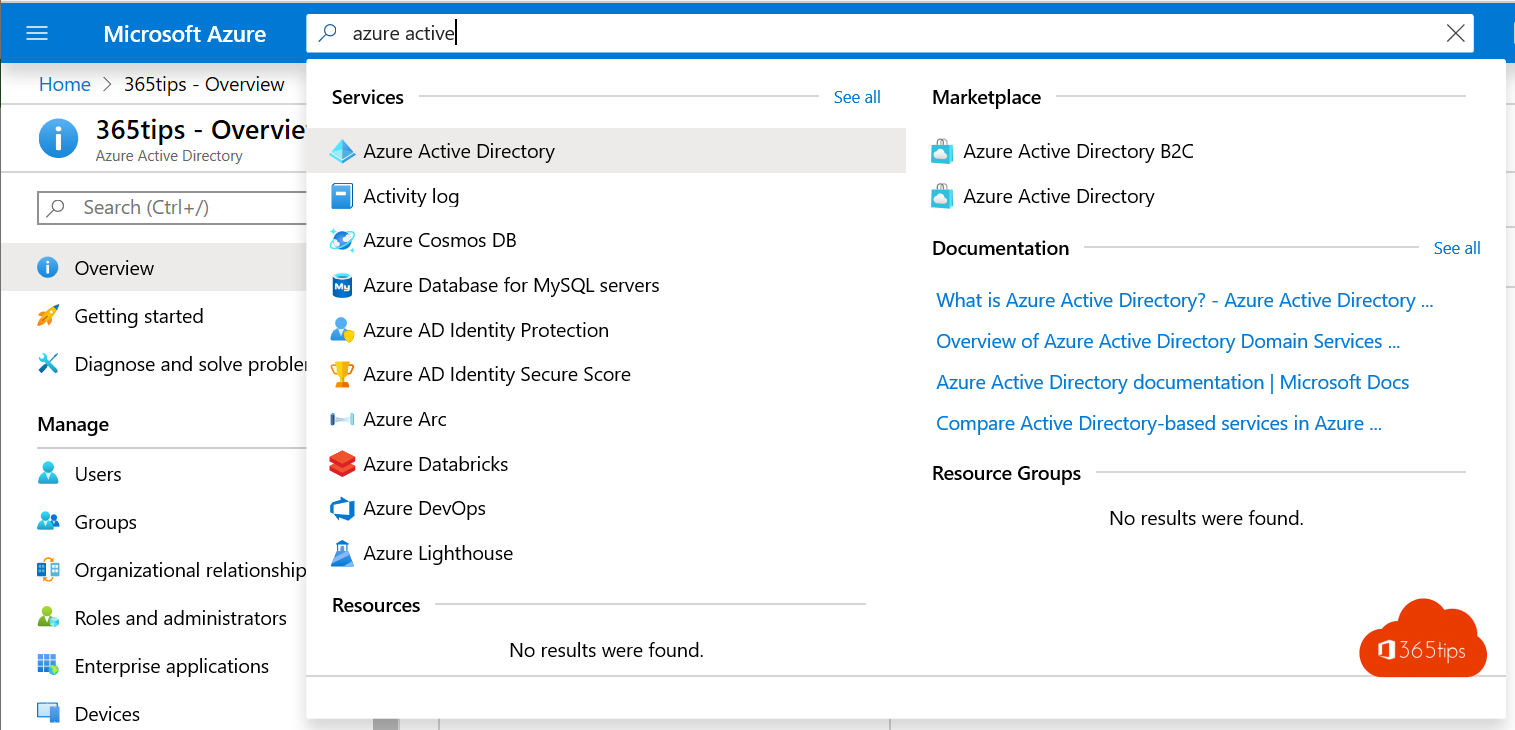

Surf naar https://portal.azure.com.

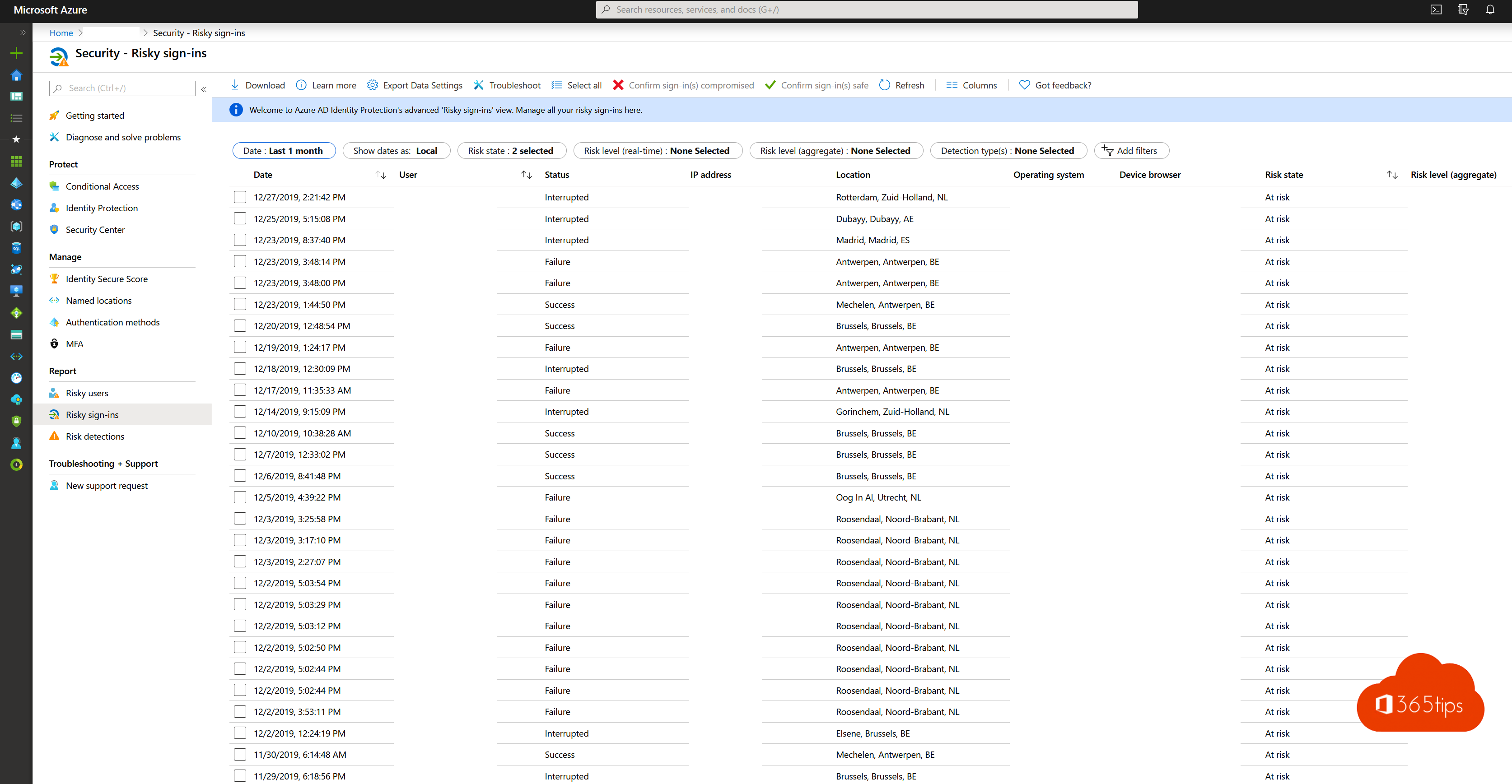

Open Azure Active Directory -> Open report: Hier zie je Risky Users, Risky Sign-ins en Risk Detection.

In dit rapport zie je alle risco’s op alle huidige gebruikers.

Als je de gebruiker selecteert kan je zien waarom deze verhoogde risico’s hebben.

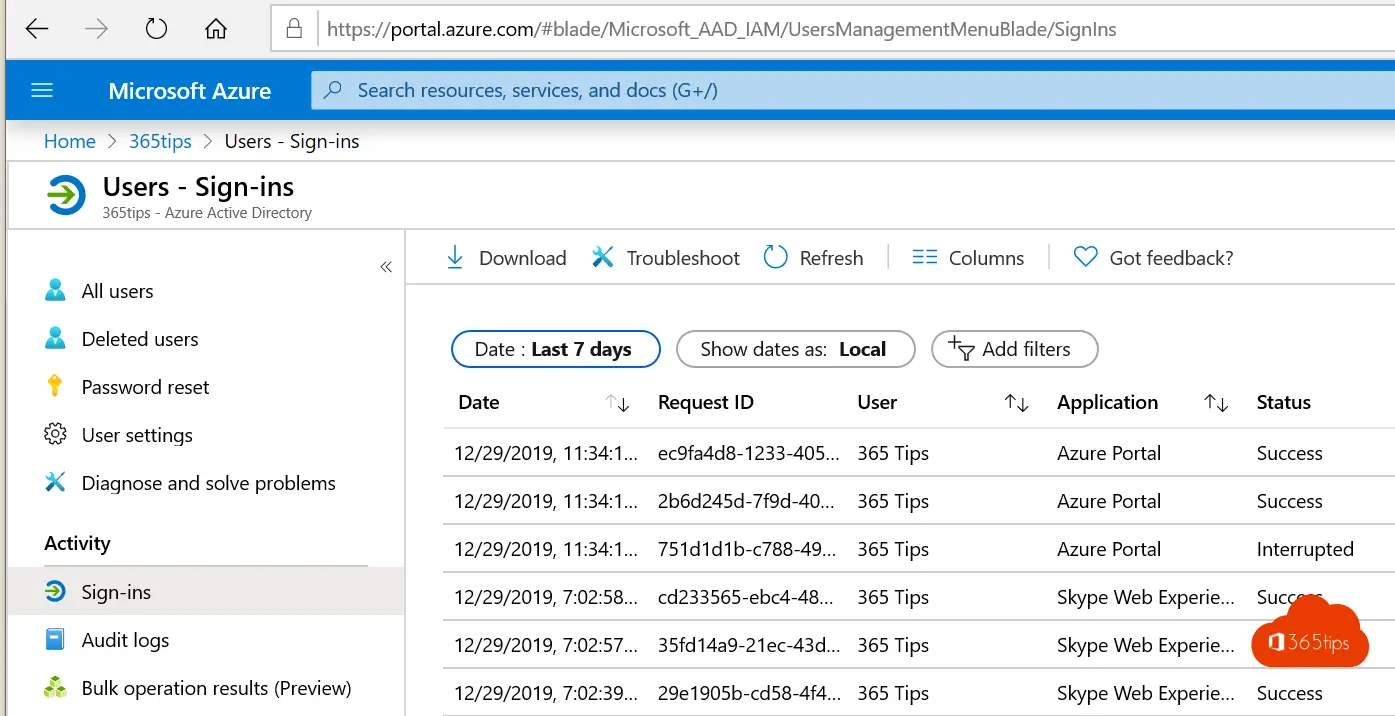

Azure AD export gebruiken om een analyse te maken in CSV-formaat

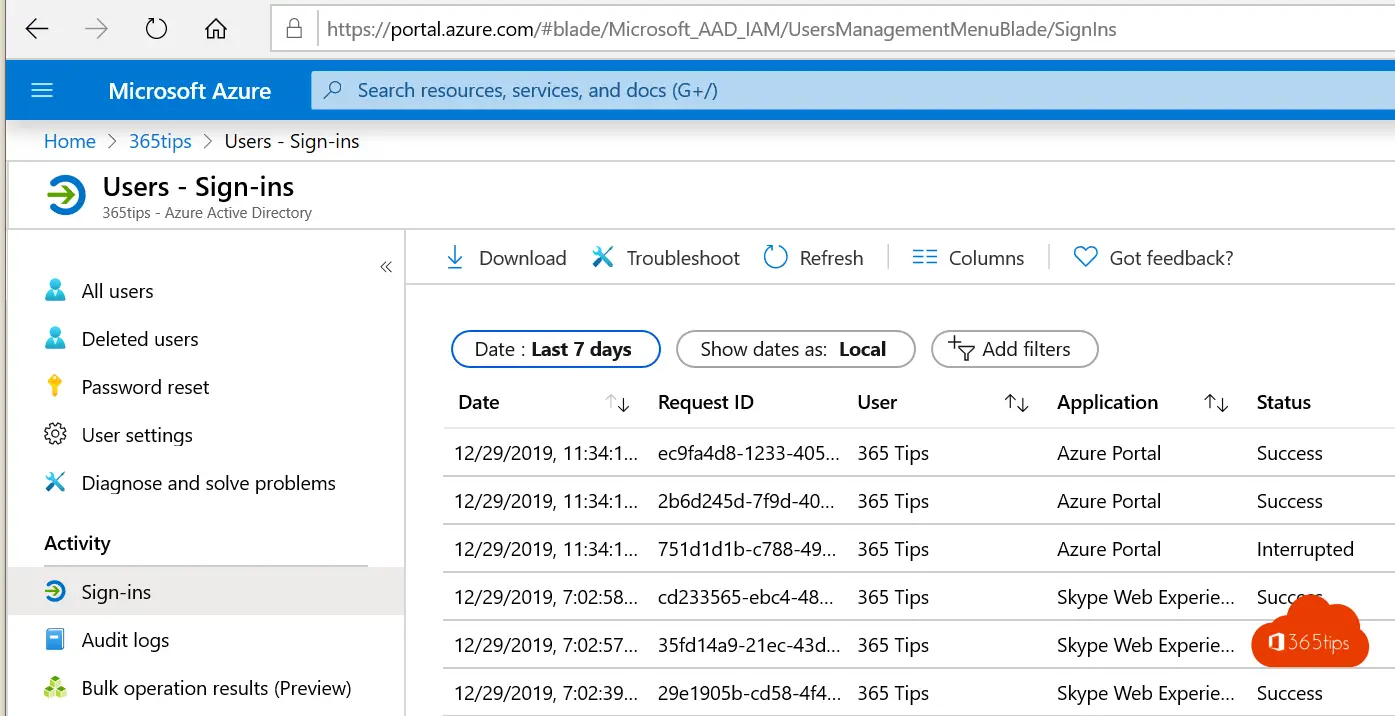

Open Azure Active Directory.

Klik op Sign-ins om alle loginpogingen te bekijken.

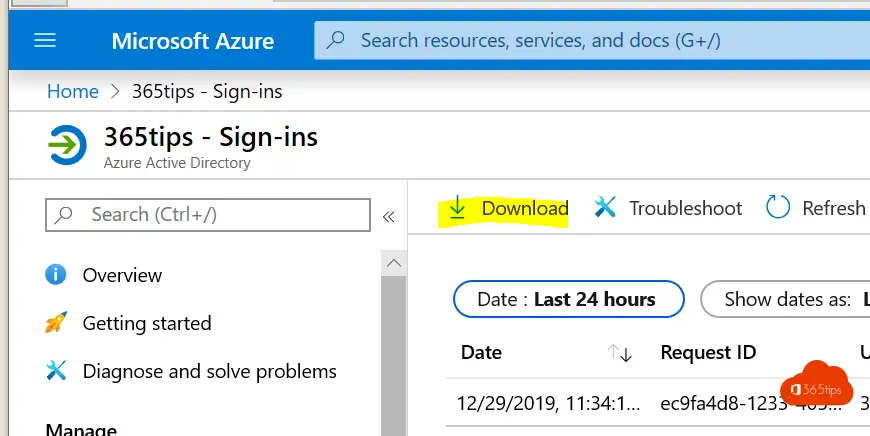

Download de volledige CSV-file.

Download de CSV file en filter bijvoorbeeld op niet een specifieke locatie om inzichten te kregen op risico’s en succesvolle ongewenste inlogpogingen.

Samenvatting

Dankzij actuele data ben je in staat om risico’s die er vandaag zijn in je omgeving te begrijpen waarnaar je kan handelen. Het is vaak ongeweten hoeveel risico’s er zijn en hoeveel sign-ins er gebeuren vanuit plaatsen waarvan we geen gebruikers hebben.

Is je organisatie nu overtuigd van de waarde van Multi-factor authenticatie?