🛡️ ¿Cómo activar Azure AD Security Valores predeterminados en Microsoft 365?

Qué es Azure AD Security Por defecto

Azure AD Security Valores predeterminados es una función de seguridad de Azure Active Directory (Azure AD) que activa automáticamente la configuración de seguridad recomendada para los nuevos inquilinos en Azure AD. Estos ajustes están diseñados para aumentar la seguridad del tenant aumentar la seguridad y proteger a los usuarios de amenazas de seguridad conocidas.

Azure AD Security Los valores predeterminados incluyen:

- Política de contraseñas obligatorias: una política que exige que las contraseñas sean complejas, únicas y se cambien con regularidad.

- Autenticación multifactor(AMF): capa de seguridad que requiere que los usuarios confirmen su identidad mediante varios métodos, como un código enviado por SMS o un lector de huellas dactilares.

- Protección contra ataques de fuerza bruta: medida de seguridad que garantiza que, tras un determinado número de intentos fallidos de inicio de sesión, se establece un bloqueo temporal para la cuenta.

Azure AD Security Predeterminado está activado por defecto para los nuevos inquilinos y no se puede desactivar. Como administrador, si quieres ajustar la configuración o activar funciones de seguridad adicionales, puedes gestionar las funciones de seguridad en Azure AD .

En este artículo, puedes leer al final cómo activar Azure AD Security Defaults.

1. Registro de la autenticación multifactor

Todos los usuarios de tu Tenant tendrán que registrarse para la autenticación multifactor (MFA).

Los usuarios tienen 14 días para registrarse en la autenticación multifactor mediante la aplicación Microsoft Authenticator.

Transcurridos esos 14 días, el usuario deberá iniciar sesión con MFA sólo cuando haya finalizado el proceso de registro.

2. Imponer la autenticación multifactor para todos los usuarios

Administradores seguros

Una vez completado el registro anterior con la autenticación multifactor , los siguientes 9 administradores de Azure AD tendrán que realizar una autenticación adicional cada vez que inicien sesión. (comportamiento por defecto)

- Administrador global

- SharePoint-administrador

- Exchange-administrador

- Gestor de acceso condicional

- Administrador de seguridad

- Administrador del servicio de asistencia o administrador de contraseñas

- Administrador de facturación

- Usuario administrador

- Verificación del administrador

3. Asegura a todos los usuarios con MFA

Tendemos a pensar que las cuentas de administrador son las únicas que necesitan capas adicionales de seguridad. Los administradores tienen un enorme acceso a información sensible y pueden realizar cambios en la configuración de toda la organización.

Cuando estos hackers consiguen acceder, pueden reclamar el acceso a la organización en nombre del titular de la cuenta original. Pueden descargar todo el directorio para lanzar un ataque de phishing contra toda tu organización. (correo phishing)

Un método habitual para mejorar la seguridad de todos los usuarios es exigir una forma más fuerte de autenticación de la cuenta. MFA.

4. Bloquear la autenticación heredada

Clientes de Office antiguos que no pueden utilizar la autenticación moderna (por ejemplo, un cliente de Office 2010).

Cualquier cliente que utilice protocolos de correo electrónico antiguos, como IMAP, SMTP o POP3.

¿Qué es el pop3? POP3(Post Office Protocol) es un protocolo para recuperar correo gracias a un programa de correo electrónico como Microsoft Outlook. Con POP3, siempre tienes tu bandeja de entrada en tu propio PC. Al recuperarlo, se eliminan todos los mensajes de correo electrónico entrantes.

¿Qué es IMAP? Puedes configurar IMAP en cualquier ordenador sin que los correos "lleguen" al cliente de correo electrónico. Imap es un protocolo que se utiliza a menudo en aplicaciones. Los usuarios normales de Office 365 no necesitan POP3 ni IMAP.

La mayoría de los intentos de inicio de sesión se realizan con autenticación obsoleta. La autenticación obsoleta no admite la autenticación multifactor.

Después de activar la configuración de seguridad por defecto en tu Tenant, se bloquean todas las solicitudes de autenticación realizadas por un protocolo anterior. La configuración de seguridad por defecto no bloquea ExchangeActiveSync. Pero quizás también utilices la aplicación Outlook. https://365tips.be / ?p=289

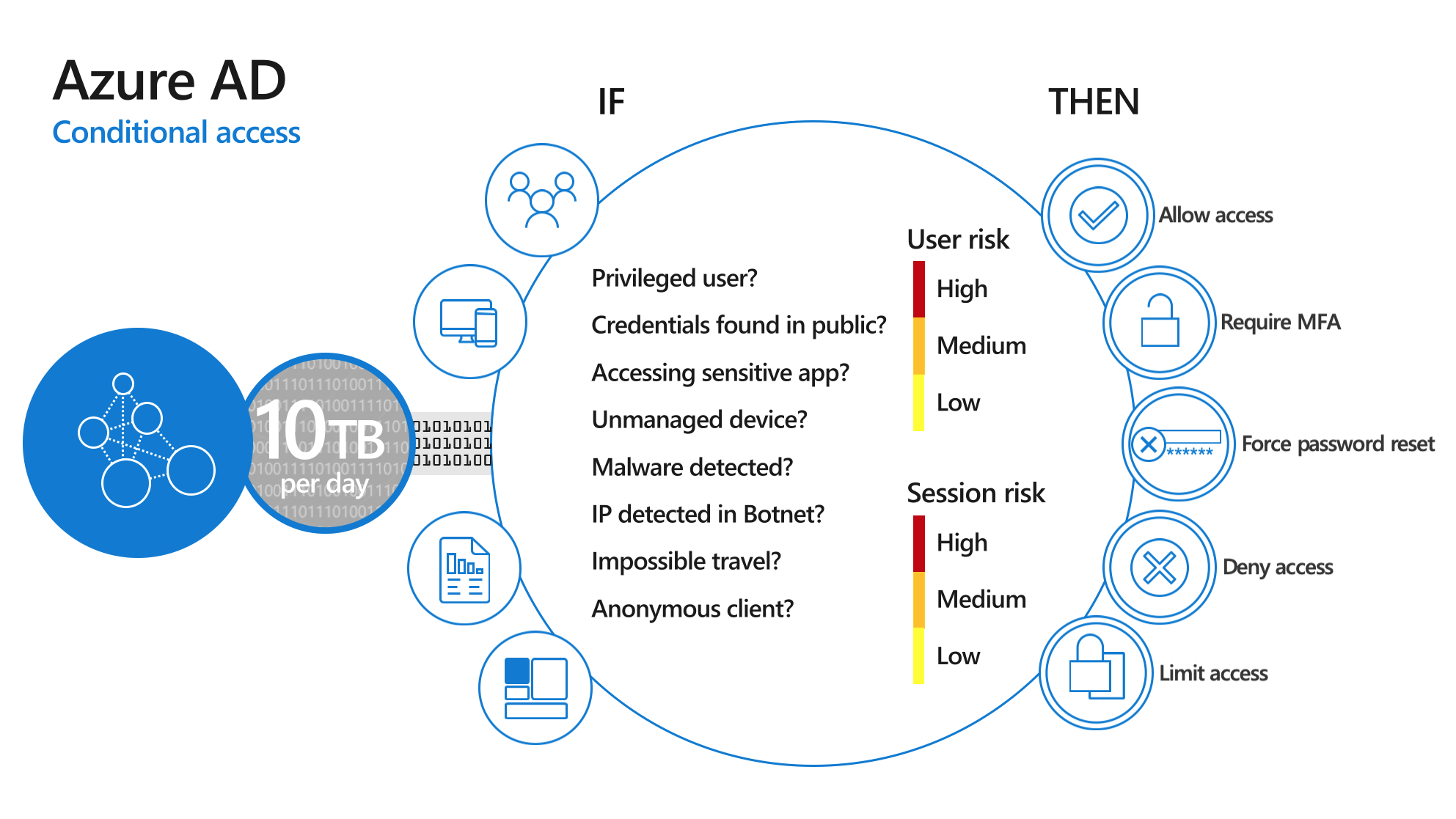

5. Acceso condicional

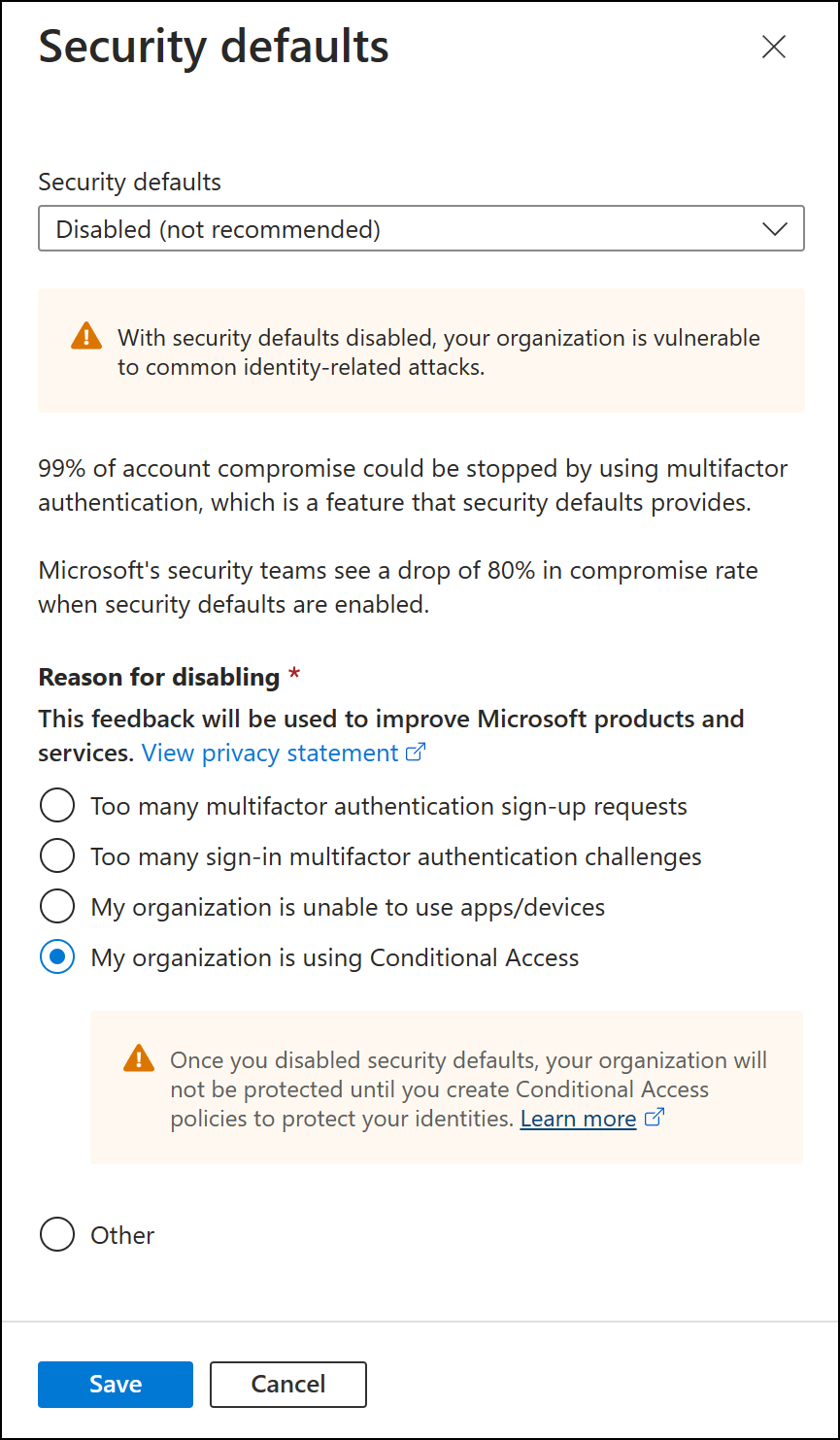

También puedes iniciar tu propio acceso condicional en grupos y roles de usuario. En ese caso, es mejor no elegir esta configuración.

Si quieres hacerlo tú mismo, no puedes utilizar los valores predeterminados y tienes que desactivarlo.

Acceso condicional = Dar acceso a un servicio bajo condiciones. IF="Dispositivo no gestionado"

THEN="Requerir MFA"

6. ¿Cómo activar este Azure AD Security por defecto?

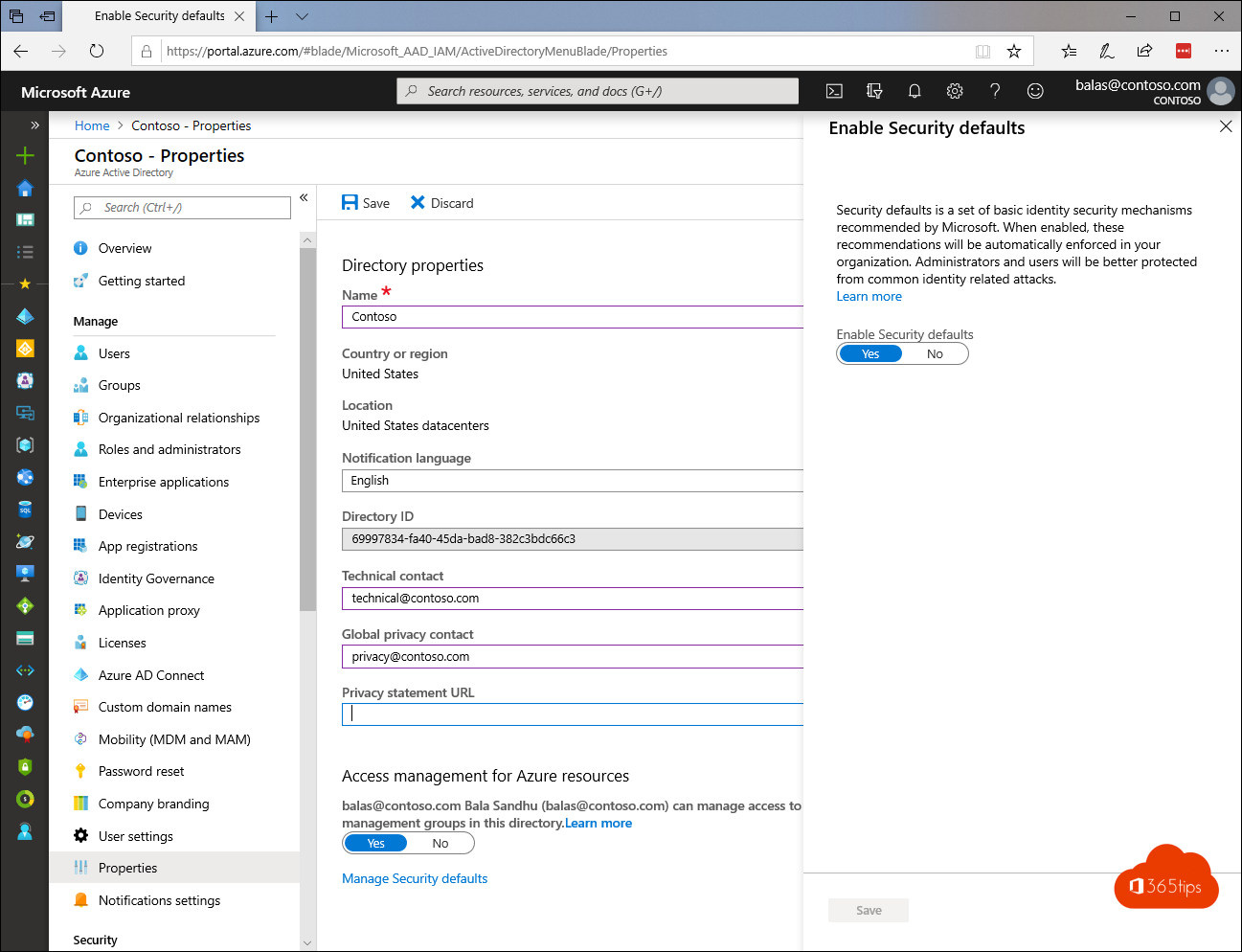

Activa la configuración por defecto para la seguridad en tu Directorio:

Accede alPortal Az ure como administrador de seguridad, administrador de acceso condicional o administrador global. -> Habilitar los valores predeterminados de Security - Microsoft Azure

Navega hasta -> Azure Active Directory -> propiedades.

Selecciona Gestionar configuración de seguridad por defecto.

Establece la opción Activar configuración por defecto en Sí.

Selecciona Guardar.