🛡️ Wie aktiviert man Azure AD Security Standardeinstellungen in Microsoft 365?

Was ist Azure AD Security Standardwerte

Azure AD Security Defaults ist eine Sicherheitsfunktion in Azure Active Directory (Azure AD), die automatisch die empfohlenen Sicherheitseinstellungen für neue Tenants in Azure AD. Diese Einstellungen dienen dazu, die Sicherheit des tenant Sicherheit zu erhöhen und Benutzer vor bekannten Sicherheitsbedrohungen zu schützen.

Azure AD Security Die Standardeinstellungen umfassen:

- Obligatorische Kennwortrichtlinie: Eine Richtlinie, die vorschreibt, dass Kennwörter komplex und eindeutig sein und regelmäßig geändert werden müssen.

- Multi-Faktor-Authentifizierung(MFA): eine Sicherheitsebene, bei der Benutzer ihre Identität mit mehreren Methoden bestätigen müssen, z. B. mit einem per SMS gesendeten Code oder einem Fingerabdruckleser.

- Schutz vor Brute-Force-Angriffen: eine Sicherheitsmaßnahme, die dafür sorgt, dass nach einer bestimmten Anzahl erfolgloser Anmeldeversuche eine vorübergehende Sperre für das Konto eingerichtet wird.

Azure AD Security Defaults ist für neue Mieter standardmäßig aktiviert und kann nicht deaktiviert werden. Wenn Sie als Administrator Einstellungen anpassen oder zusätzliche Sicherheitsfunktionen aktivieren möchten, können Sie die Sicherheitsfunktionen unter Azure AD verwalten.

In diesem Artikel können Sie unten lesen, wie Sie Azure AD Security Standardeinstellungen aktivieren.

1. Registrierung der Multi-Faktor-Authentifizierung

Alle Benutzer in Ihrem Tenant müssen sich für die Multi-Faktor-Authentifizierung (MFA) registrieren

Benutzer haben 14 Tage Zeit, sich für die Multi-Faktor-Authentifizierung über die Microsoft Authenticator-App zu registrieren.

Nach Ablauf dieser 14 Tage muss sich der Nutzer erst nach Abschluss des Registrierungsvorgangs mit MFA anmelden.

2. Erzwingen Sie Multi-Faktor-Authentifizierung für alle Benutzer

Sichere Administratoren

Nachdem die obige Registrierung mit Multi-Faktor-Authentifizierung abgeschlossen ist , müssen die folgenden 9 Azure AD-Administratoren bei jeder Anmeldung eine zusätzliche Authentifizierung durchführen. (Standardverhalten)

- Globaler Verwalter

- SharePoint-Administrator

- Exchange-Administrator

- Manager für bedingten Zugang

- Sicherheitsbeauftragter

- Helpdesk-Administrator oder Passwort-Administrator

- Verwalter der Rechnungsstellung

- Benutzer-Administrator

- Überprüfung durch den Administrator

3. Sichern Sie alle Benutzer mit MFA

Wir neigen zu der Annahme, dass Administratorkonten die einzigen Konten sind, die zusätzliche Sicherheitsebenen benötigen. Administratoren haben großen Zugang zu sensiblen Informationen und können Änderungen an den Einstellungen für das gesamte Unternehmen vornehmen.

Wenn sich diese Hacker Zugang verschaffen, können sie im Namen des Inhabers des Originalkontos den Zugang zur Organisation beanspruchen. Sie können das gesamte Verzeichnis herunterladen, um einen Phishing-Angriff auf Ihr gesamtes Unternehmen zu starten. (Phishing-Mail)

Eine gängige Methode zur Verbesserung der Sicherheit für alle Benutzer besteht darin, eine stärkere Form der Kontoauthentifizierung zu verlangen. MFA.

4. Blockierung der Legacy-Authentifizierung

Ältere Office-Clients, die keine moderne Authentifizierung verwenden können (z. B. ein Office 2010-Client).

Jeder Client, der ältere E-Mail-Protokolle wie IMAP, SMTP oder POP3 verwendet.

Was ist pop3? POP3(Post Office Protocol) ist ein Protokoll zum Abrufen von E-Mails mit Hilfe eines E-Mail-Programms wie Microsoft Outlook. Mit POP3 haben Sie Ihren Posteingang immer auf Ihrem eigenen PC. Beim Abruf werden alle eingehenden E-Mail-Nachrichten gelöscht.

Was ist IMAP? Sie können IMAP auf jedem Computer konfigurieren, ohne dass die Mails in den E-Mail-Client "eingezogen" werden. Imap ist ein Protokoll, das häufig von Anwendungen verwendet wird. Gewöhnliche Office 365 Benutzer brauchen weder POP3 noch IMAP.

Die meisten Anmeldeversuche erfolgen mit einer veralteten Authentifizierung. Die veraltete Authentifizierung unterstützt keine Multi-Faktor-Authentifizierung.

Nachdem die Standardsicherheitseinstellungen in Ihrem Tenant aktiviert wurden, werden alle Authentifizierungsanfragen, die über ein älteres Protokoll ausgeführt werden, blockiert. Die Standardsicherheitseinstellungen blockieren ExchangeActiveSync nicht. Vielleicht verwenden Sie aber auch die Outlook-Anwendung. https://365tips.be / ?p=289

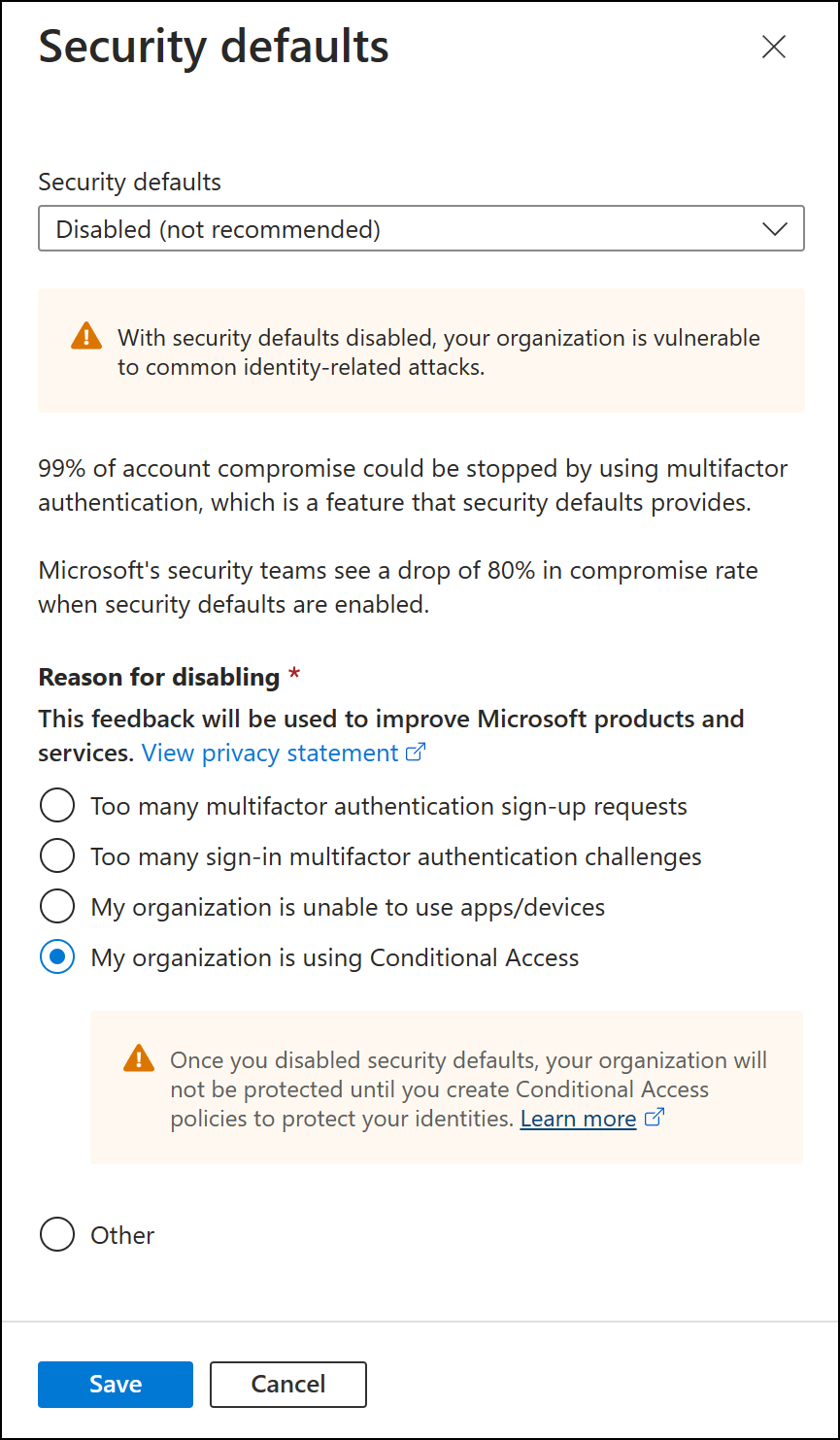

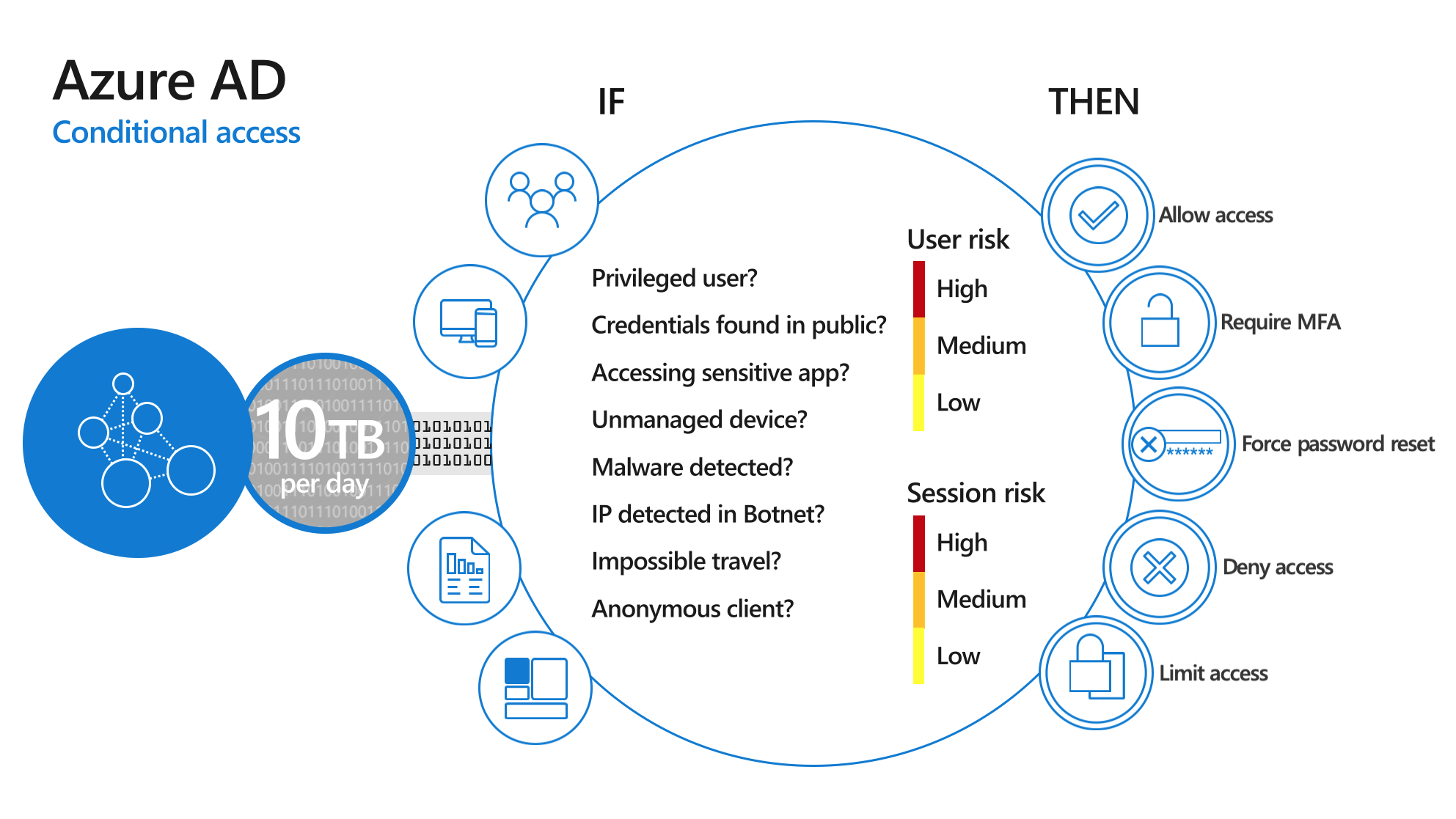

5. Bedingter Zugang

Sie können auch Ihre eigenen Zugriffsbedingungen für Gruppen und Benutzerrollen festlegen. In diesem Fall ist es am besten, diese Konfiguration nicht zu wählen.

Wenn Sie es selbst machen wollen, können Sie nicht die Standardeinstellungen verwenden und müssen es deaktivieren.

Bedingter Zugang = Zugriff auf einen Dienst unter bestimmten Bedingungen. IF="Unmanaged device"

THEN="Require MFA"

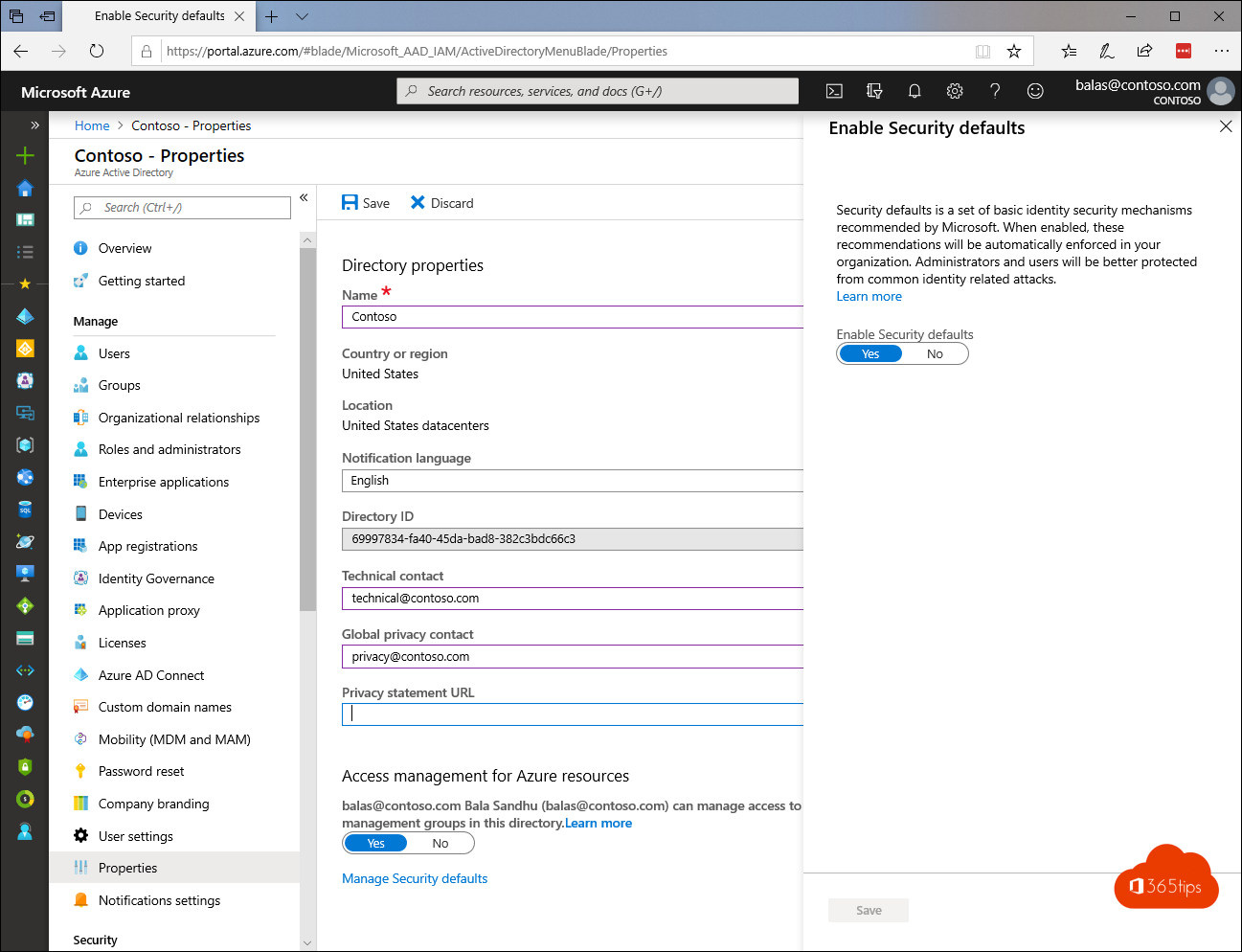

6. Wie kann diese Azure AD Security Voreinstellung aktiviert werden?

Aktivieren Sie die Standardeinstellungen für die Sicherheit in Ihrem Verzeichnis:

Melden Sie sich beimAzure-Portal als Sicherheitsadministrator, Administrator mit bedingtem Zugriff oder globaler Administrator an. -> Aktivieren Sie Security Standardeinstellungen - Microsoft Azure

Navigieren Sie zu -> Azure Active Directory -> Eigenschaften.

Wählen Sie Standardsicherheitseinstellungen verwalten.

Setzen Sie die Option Standardeinstellungen aktivieren auf Ja.

Wählen Sie Speichern.