🛡️ Hoe kan je Azure AD Security Defaults inschakelen in Microsoft 365?

Wat is Azure AD Security Defaults

Azure AD Security Defaults is een beveiligingsfunctie in Azure Active Directory (Azure AD) die automatisch aanbevolen beveiligingsinstellingen inschakelt voor nieuwe tenants in Azure AD. Deze instellingen zijn ontworpen om de beveiliging van de tenant te verhogen en om gebruikers te beschermen tegen bekende beveiligingsbedreigingen.

Azure AD Security Defaults omvat onder andere:

- Verplichte wachtwoordbeleid: een beleid dat vereist dat wachtwoorden complex, uniek en regelmatig moeten worden gewijzigd.

- Multi-factor authentication (MFA): een beveiligingslaag die ervoor zorgt dat gebruikers hun identiteit moeten bevestigen met meerdere methoden, zoals een code die via SMS wordt verzonden of een vingerafdruklezer.

- Beveiliging tegen brute force-aanvallen: een beveiligingsmaatregel die ervoor zorgt dat er na een bepaald aantal mislukte aanmeldpogingen een tijdelijke blokkade wordt ingesteld voor het account.

Azure AD Security Defaults is standaard ingeschakeld voor nieuwe tenants en kan niet worden uitgeschakeld. Als je als beheerder de instellingen wilt aanpassen of aanvullende beveiligingsfuncties wilt inschakelen, kun je de beveiligingsfuncties in Azure AD beheren.

In dit artikel lees je onderaan hoe je Azure AD Security Defaults kan inschakelen.

1. Registratie van Multi-Factor Authenticatie

Alle gebruikers in uw Tenant zullen zich moeten registreren voor multi-factor Authentication (MFA)

Gebruikers hebben 14 dagen de tijd om zich te registreren voor Multi-Factor Authentication met behulp van de Microsoft Authenticator-app.

Na deze 14 dagen moet de gebruiker zich pas aanmelden met MFA nadat de registratie registratie is voltooid.

2. Multi-Factor Authentication afdwingen voor alle gebruikers

Beheerders beveiligen

Nadat bovenstaande registratie bij Multi-Factor Authentication is voltooid zullen de volgende 9 Azure AD-beheerders extra authenticatie moeten uitvoeren elke keer als ze zich aanmelden. (standaard gedrag)

- Globale administrator

- SharePoint-beheerder

- Exchange-beheerder

- Beheerder van voorwaardelijke toegang

- Beveiligingsbeheerder

- Helpdesk beheerder of wachtwoord beheerder

- Factureringsbeheerder

- Gebruikers beheerder

- Verificatie beheerder

3. Alle gebruikers beveiligen met MFA

We denken meestal dat beheerders accounts de enige accounts zijn die extra veiligheidslagen nodig hebben. Beheerders hebben enorm veel toegang tot gevoelige informatie en kunnen wijzigingen aanbrengen in instellingen voor het hele organisatie.

Wanneer deze hackers toegang krijgen, kunnen ze namens de houder van het oorspronkelijke account toegang tot de organisatie claimen. Ze kunnen de volledige directory downloaden om een phishing-aanval uit te voeren op uw hele organisatie. (phishing mail)

Een gemeenschappelijke methode voor het verbeteren van de beveiliging van alle gebruikers is het vereisen van een sterkere vorm van account verificatie. MFA.

4. Blokkeren van legacy authentication

Oudere Office-clients die geen gebruik kunnen maakt van moderne authenticatie (bijvoorbeeld een Office 2010-client).

Elke client die gebruikmaakt van oudere e-mail protocollen, zoals IMAP, SMTP of POP3.

Wat is pop3? POP3(Post Office Protocol) is een protocol om mail op te halen dankzij een e-mailprogramma zoals Microsoft Outlook. Met POP3 heb je jouw Postvak altijd op jouw eigen PC staan. Bij het ophalen worden alle binnenkomende e-mailberichten verwijderd.

Wat is IMAP? IMAP kan je op elke computer configureren zonder dat er mails worden ‘binnengetrokken’ in de e-mail client. Imap is een protocol dat vaak applicaties in gebruik is. Gewone Office 365 gebruikers hebben geen POP3 of IMAP nodig.

De meeste pogingen om aan te melden, met met verouderde verificatie. Verouderde verificatie biedt geen ondersteuning voor Multi-Factor Authentication.

Nadat de standaard instellingen voor beveiliging zijn ingeschakeld in uw Tenant, worden alle verificatie aanvragen die door een ouder protocol worden uitgevoerd, geblokkeerd. Standaard instellingen voor beveiliging blokkeren ExchangeActiveSync niet. Maar misschien gebruik je ook de Outlook applicatie. https://365tips.be/?p=289

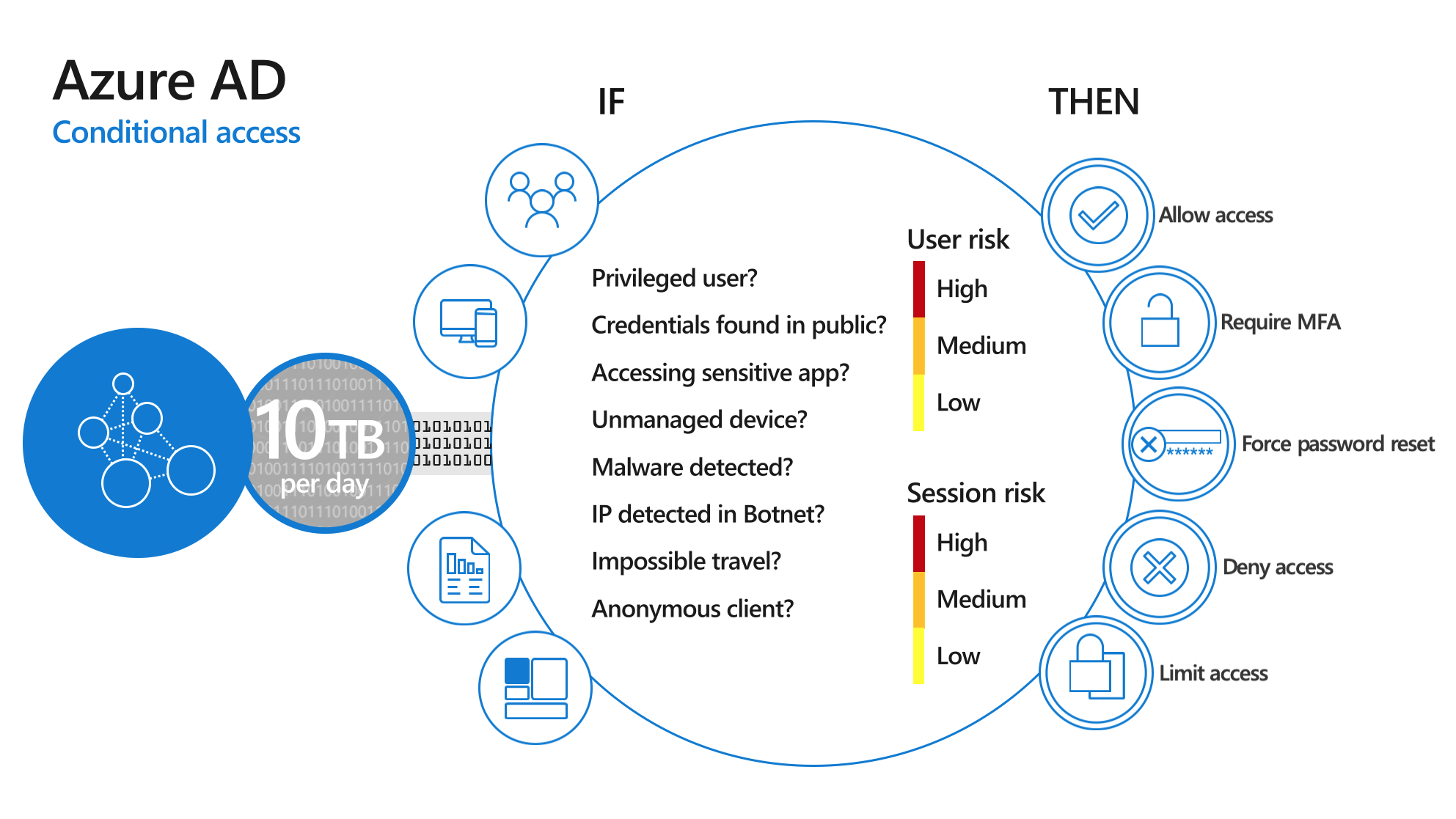

5. Voorwaardelijke toegang

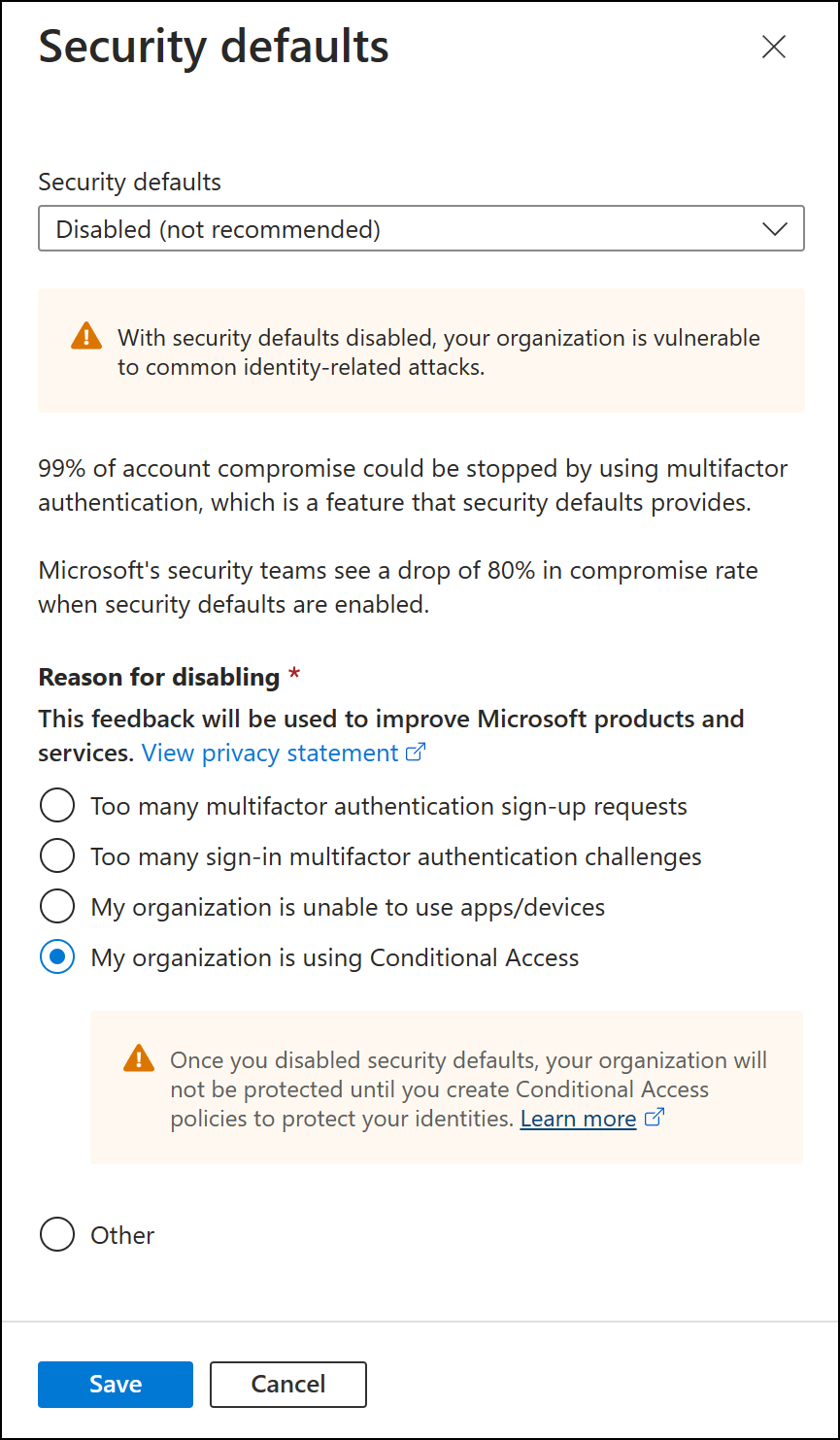

Je kan ook zelf starten met voorwaardelijke toegang op groepen en gebruikersrollen. Dan kies je best niet voor deze configuratie.

Als je het zelf wil doen, dan kan je de defaults niet gebruiken en moet je dit uitschakelen.

Voorwaardelijke toegang = Toegang geven tot een service op voorwaardes. IF=”Unmanaged device”

THEN=”Require MFA“

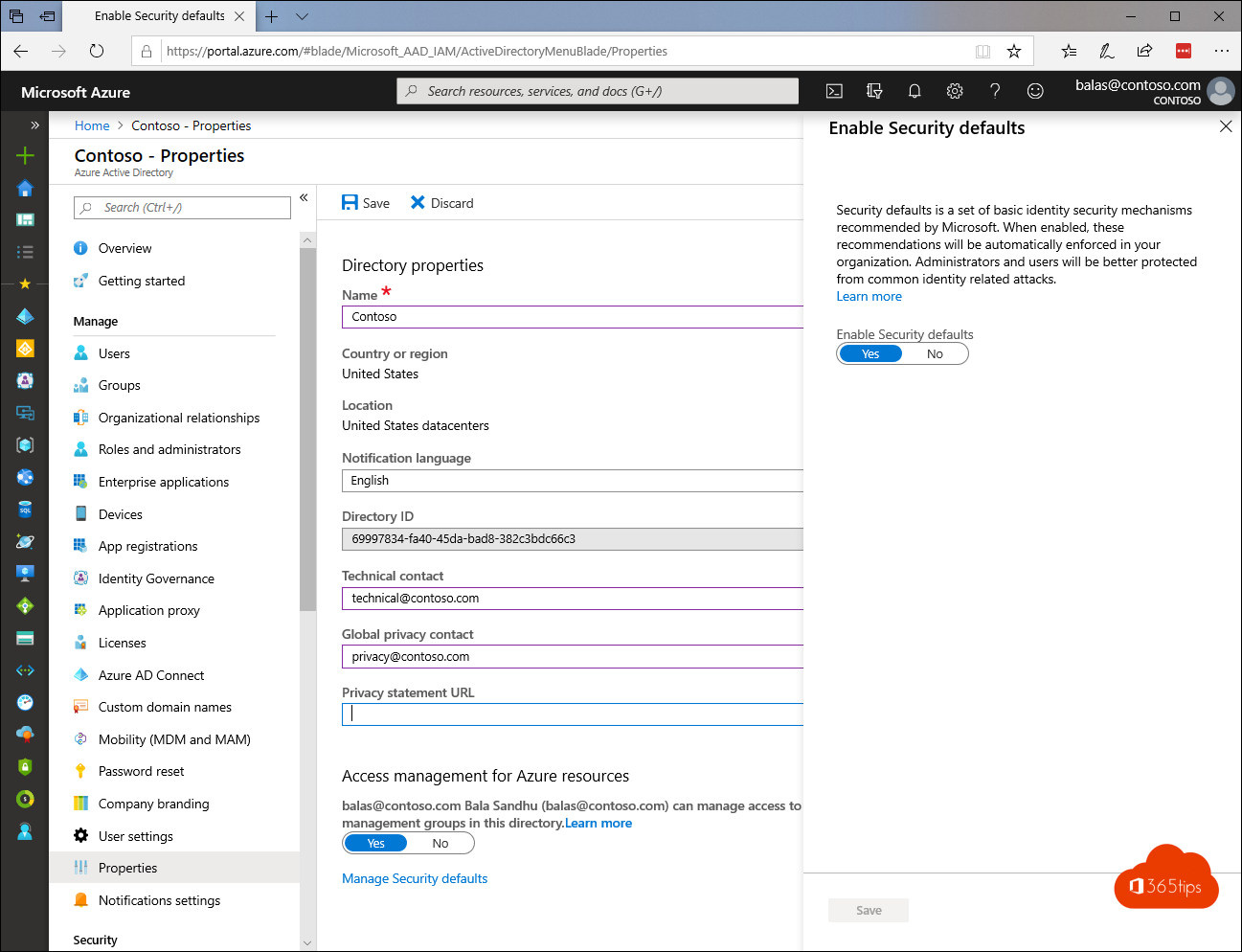

6. Hoe kan je deze Azure AD Security default inschakelen?

Standaard instellingen voor beveiliging in uw Directory inschakelen:

Meld je aan op het Azure Portaal als een beveiligings beheerder, een beheerder voor voorwaardelijke toegang of een globale beheerder. -> Enable Security defaults – Microsoft Azure

Navigeer naar -> Azure Active Directory -> properties.

Selecteer standaard instellingen voor beveiliging beheren.

Stel de Schakel optie standaard instellingen inschakelen in op Ja.

Selecteer Opslaan.