🔐 Comment activer l'authentification multifactorielle dans Microsoft 365 (MFA)

1. Pourquoi l'authentification multifactorielle ?

Microsoft a écrit à l'avance dans son blog sur la sécurité. Vous avez 99,9 % de chances en moins qu'une personne non fiable puisse accéder à votre compte si vous n'avez pas de MFA. Office 365 compte si vous n'avez pas de MFA.

Un deuxième facteur est vraiment nécessaire. Souvent, les pirates informatiques ont déjà votre mot de passe en leur possession.

Il est donc important d'activer l'AFM pour protéger votre identité. Si quelqu'un accède à votre boîte aux lettres, cette personne peut également utiliser votre identité à mauvais escient. Il convient de protéger non seulement votre boîte aux lettres, mais aussi votre compte Google, votre compte Facebook, votre compte PayPal et les autres comptes que vous utilisez.

2. Qu'est-ce que l'authentification multifactorielle ?

L'authentification multi-facteurs (MFA) est un moyen d'accorder l'authentification à l'aide d'un facteur supplémentaire. Ou plusieurs facteurs.

Quelque chose que quelqu'un SAIT, comme un mot de passe ou un code PIN

Quelque chose que quelqu'un possède, comme un téléphone portable ou un jeton matériel"fido2".

Quelque chose que quelqu'un EST comme ses données biométriques : empreintes digitales ou reconnaissance faciale.

3. Comment activer l'authentification multifactorielle en tant qu'utilisateur - La dernière méthode

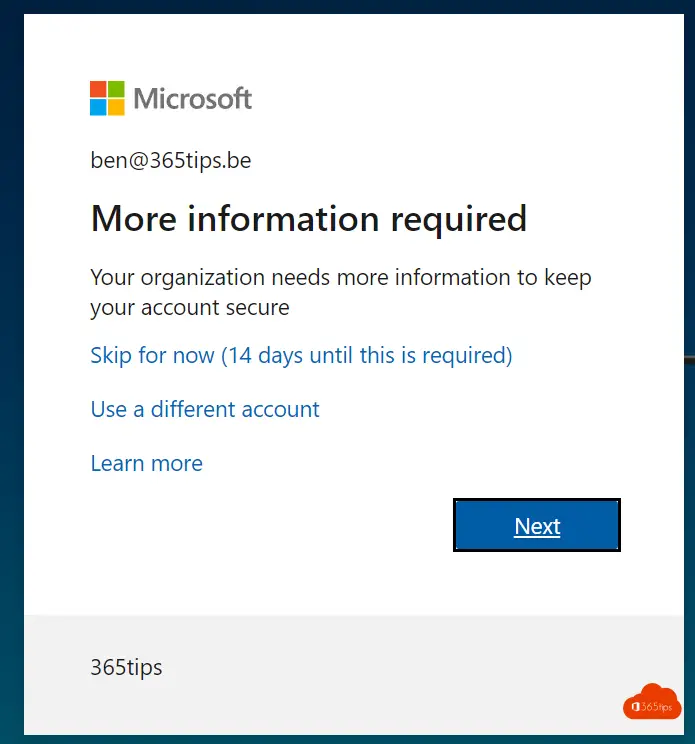

Ici, vous pouvez configurer votre MFA et ajuster les paramètres vous-même en tant qu'utilisateur final. En bas de la page, en tant qu'administrateur informatique, vous pouvez déployer le MFA dans l'ensemble de l'organisation.

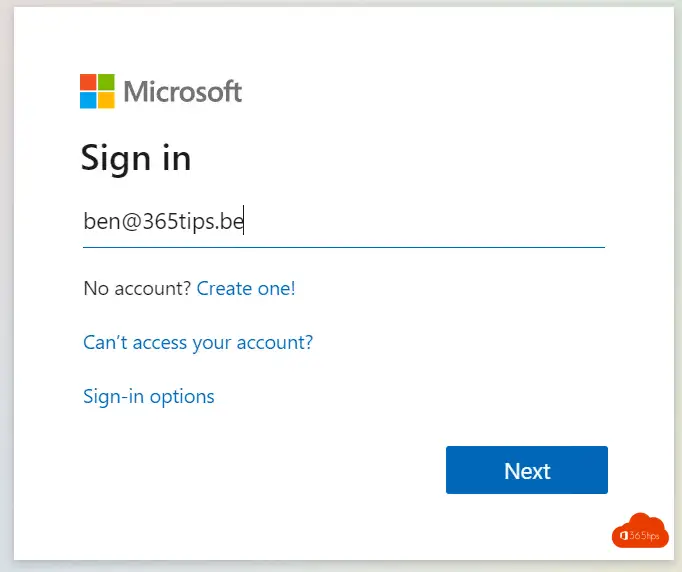

Surfez sur : https://aka.ms/mfasetup et ouvrez la page Microsoft Multi-Factor Authentication.

Connectez-vous avec votre compte courant.

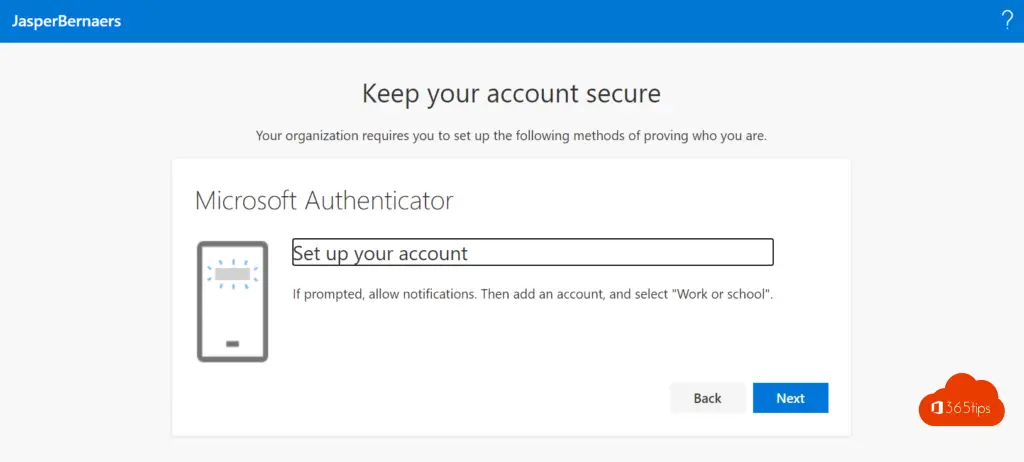

Cliquer sur suivant

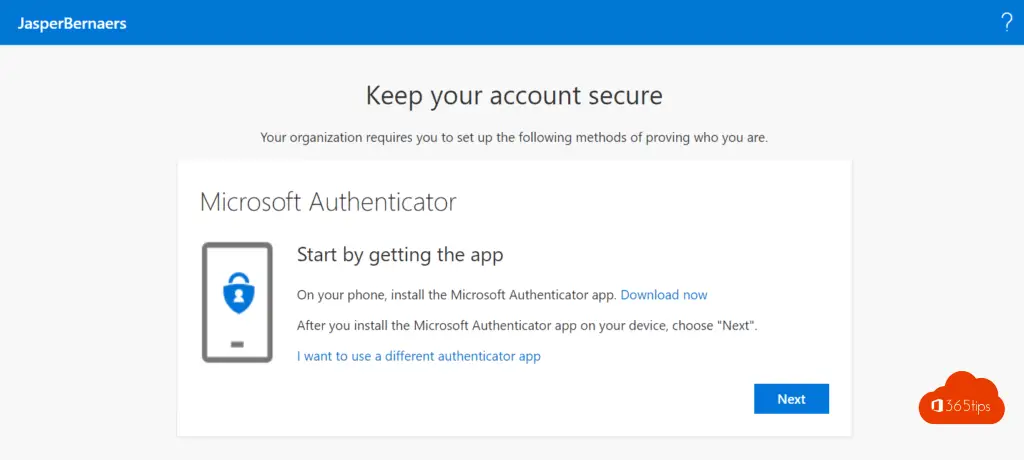

Installer l'application Microsoft Authenticator sur votre iPhone ou votre téléphone Android.

Appuyer sur suivant

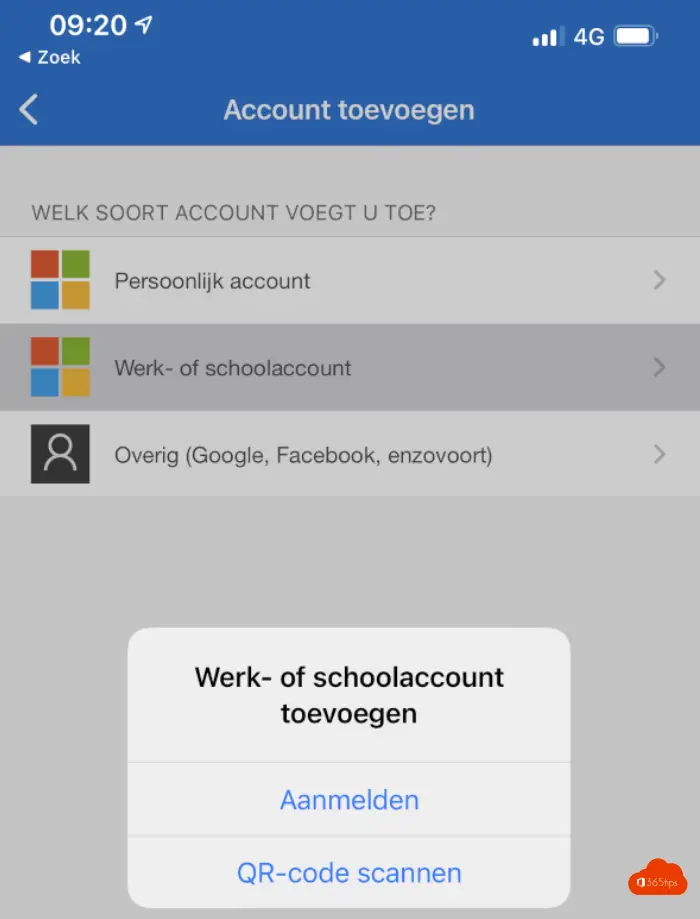

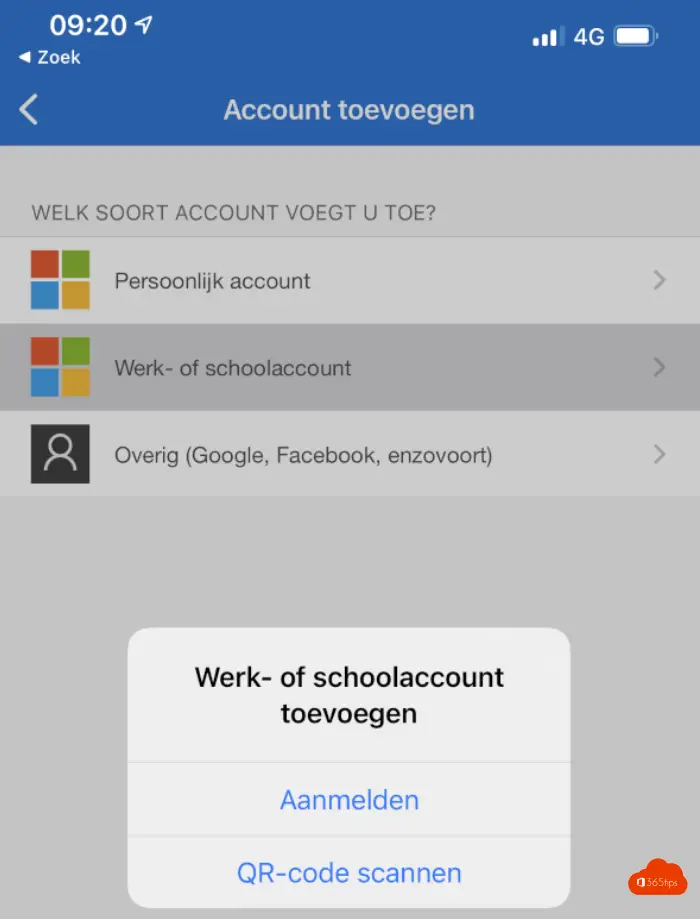

Dans l'application mobile, choisissez d'ajouter un compte professionnel ou scolaire.

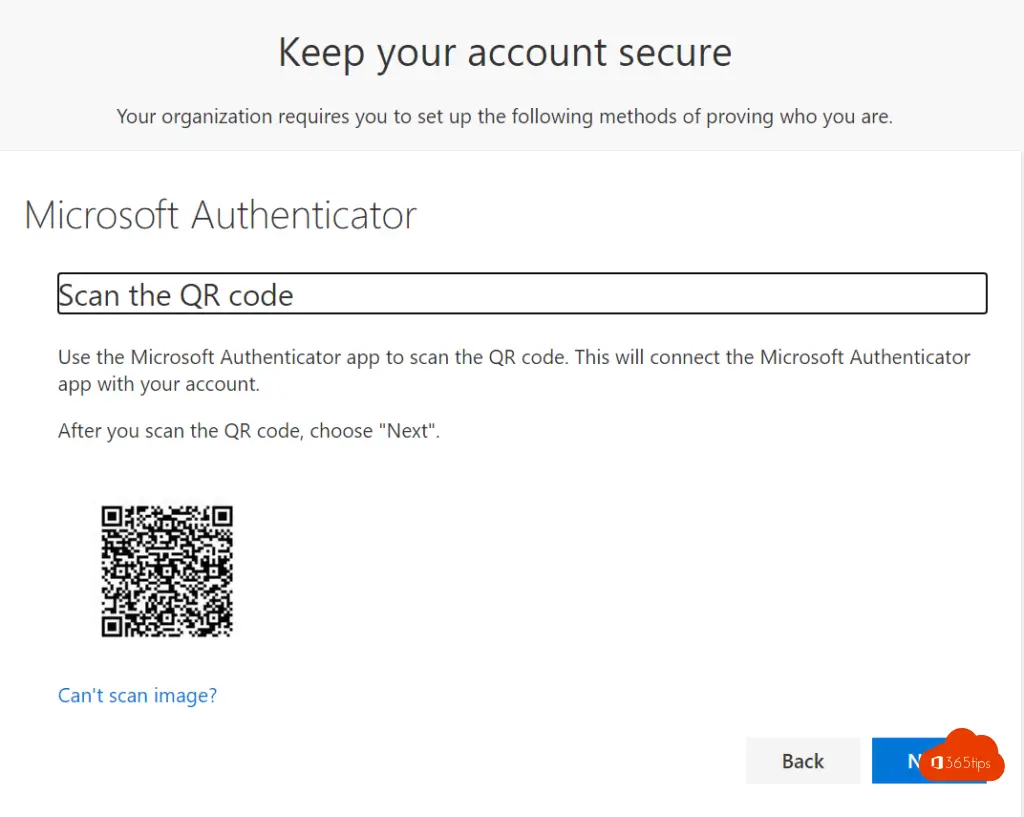

Scanner le code QR

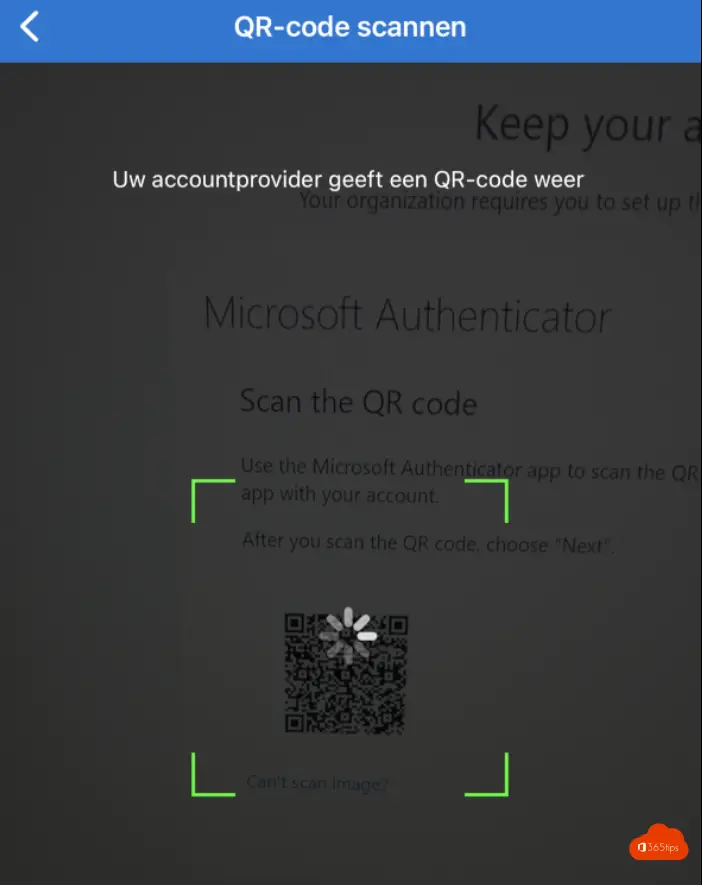

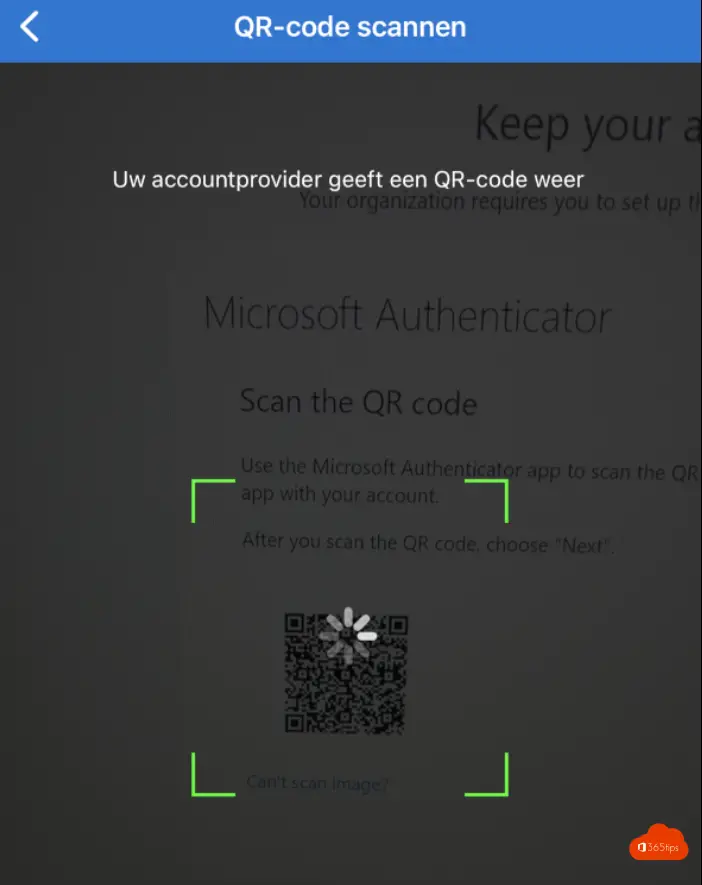

Scanner le QR Code via l'application Authenticator - mobile

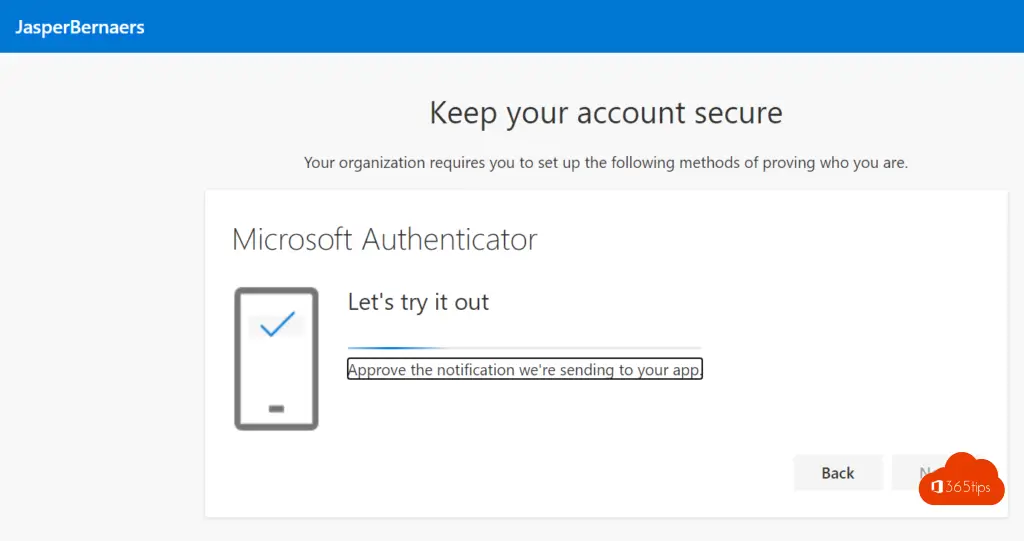

Et maintenant, un petit test de Microsoft.

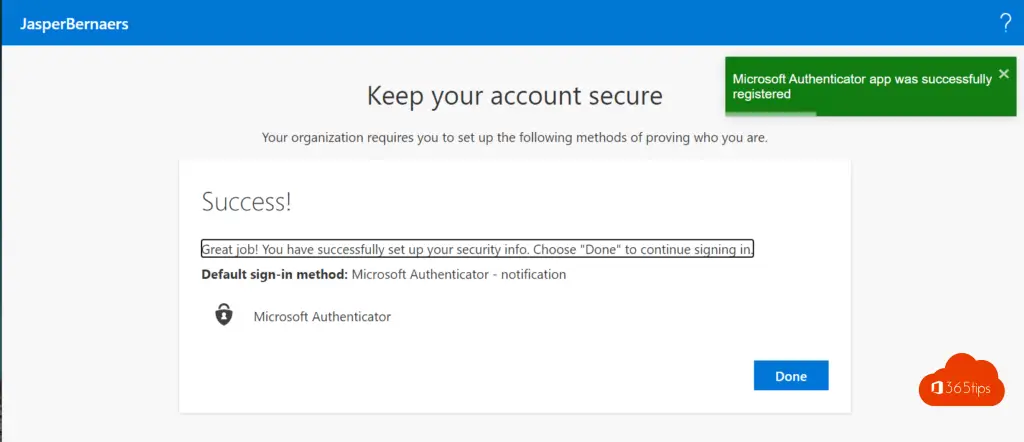

L'activation a réussi! Testez dans un navigateur privé pour vous assurer que tout va bien après l'activation et que rien ne s'est mal passé.

4. Activer l'AMF pour les utilisateurs - Ou réinitialiser les paramètres actuels

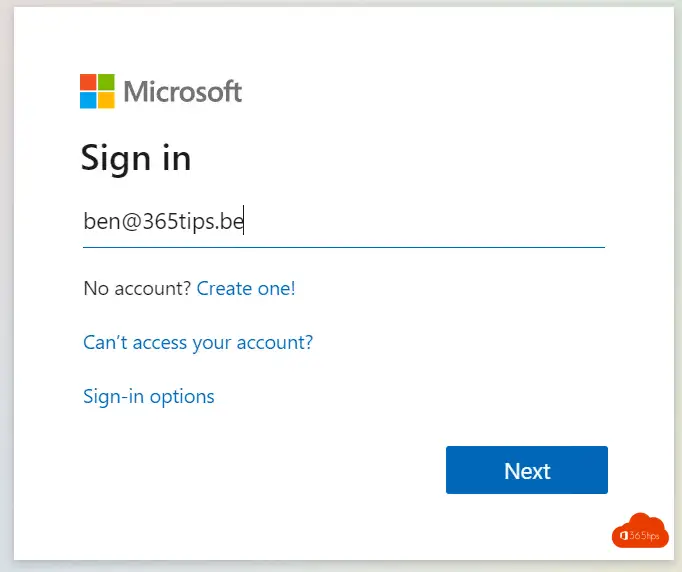

Surfez sur : https://aka.ms/mfasetup et ouvrez la page Microsoft Multi-Factor Authentication.

Connectez-vous avec votre compte courant.

Cliquer sur suivant

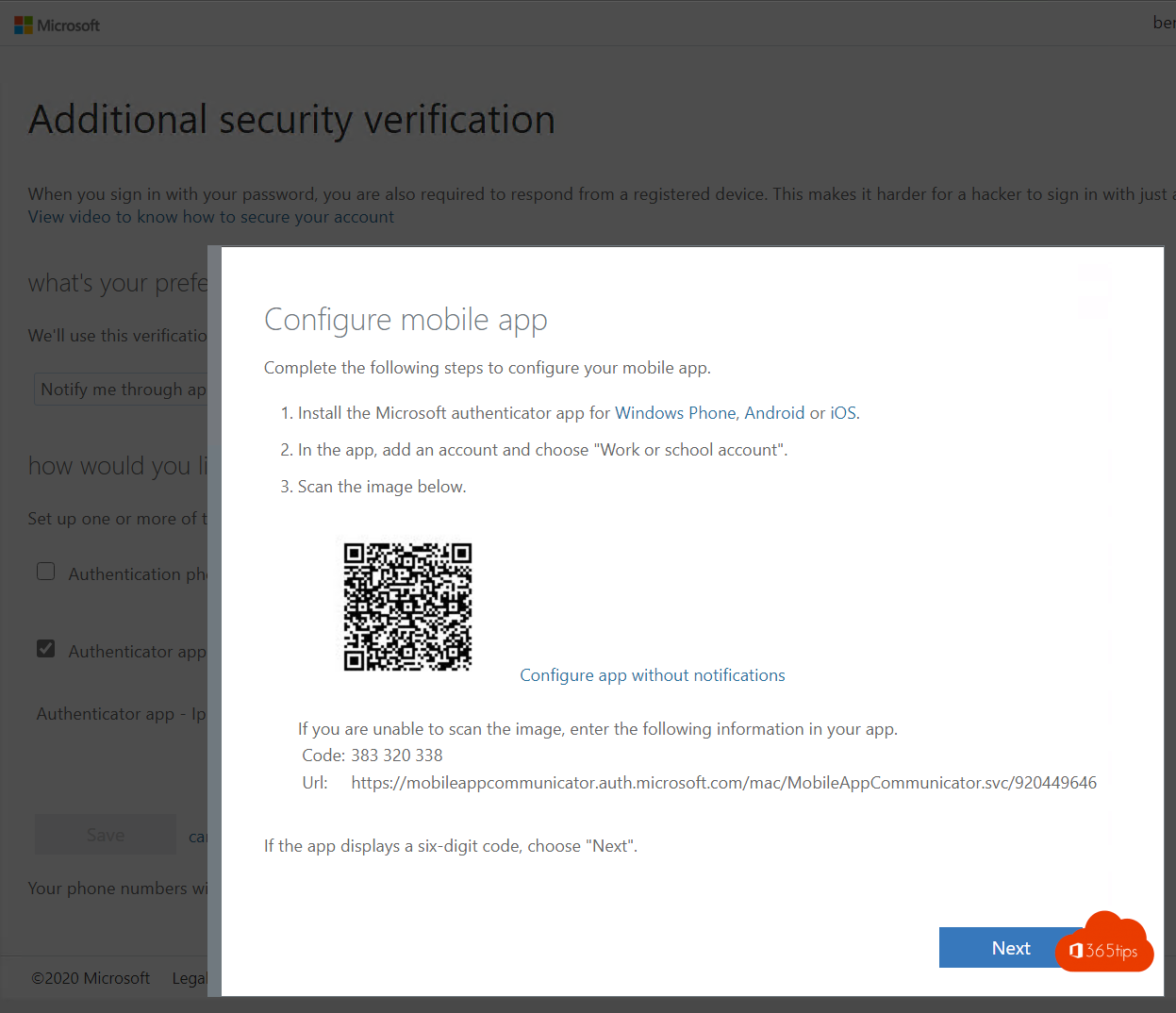

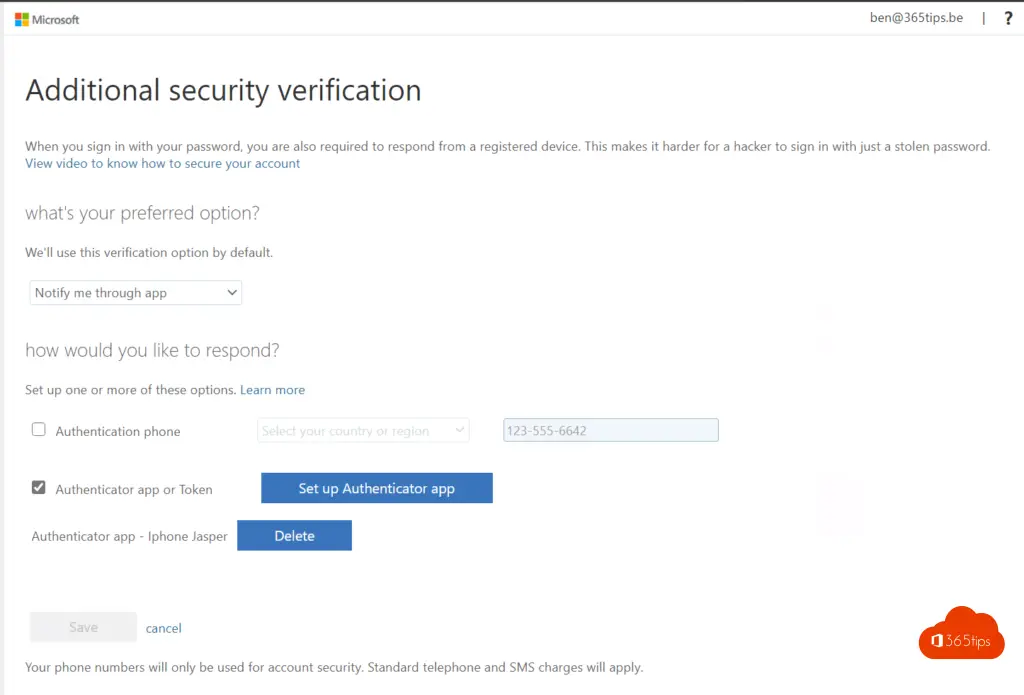

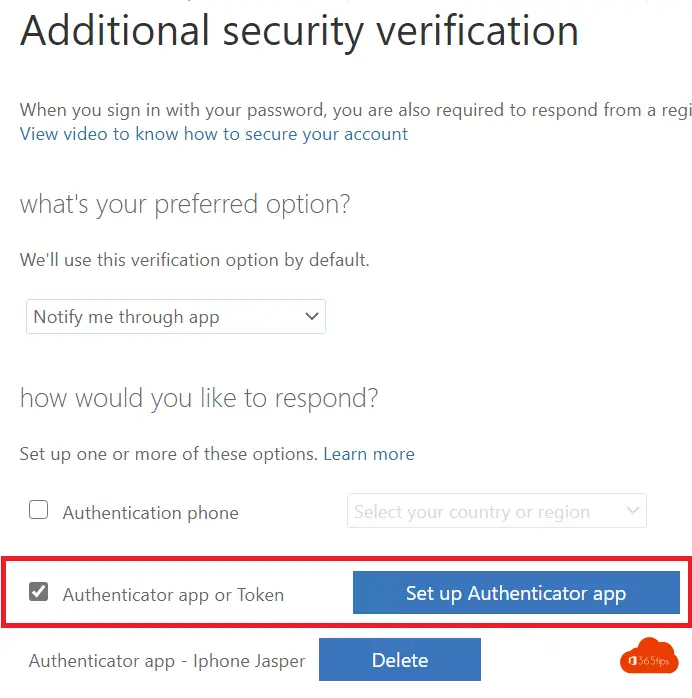

Choisir l'application ou le jeton d'authentification - Configurer l'application d'authentification

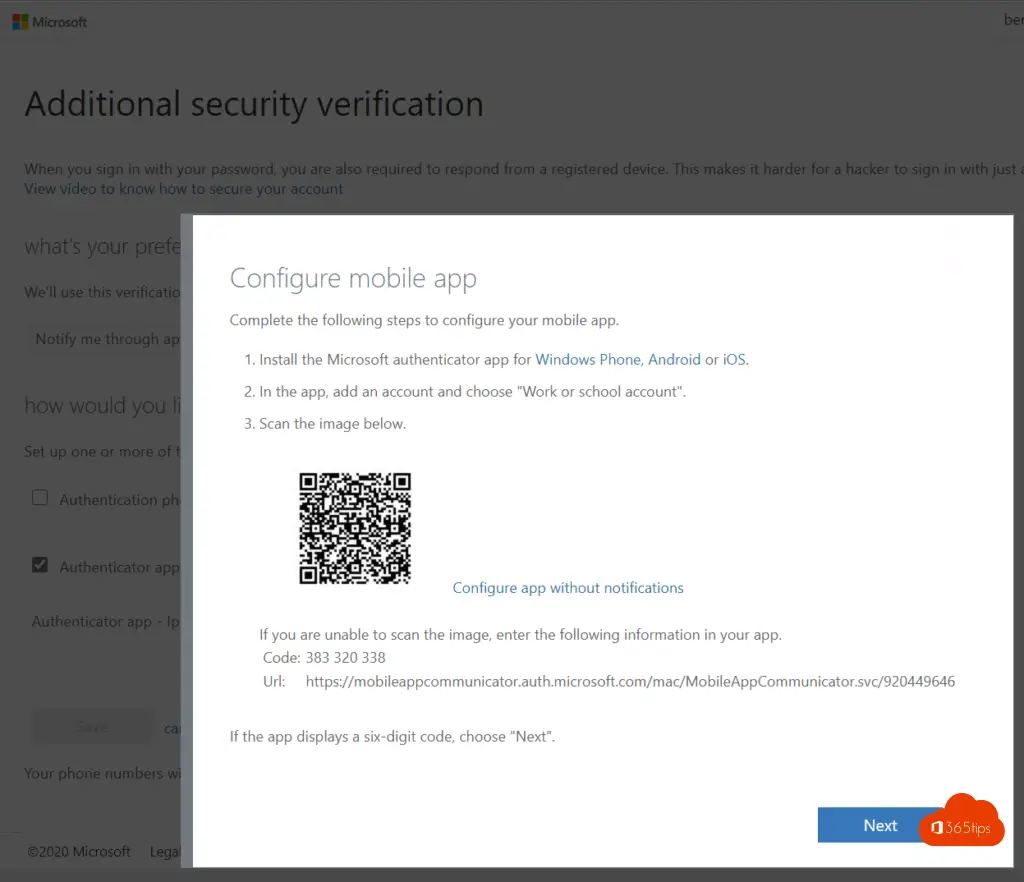

Installer l'application Microsoft Authenticator sur votre iPhone ou votre téléphone Android.

Dans votre application mobile, appuyez sur le plus en haut pour ajouter un compte professionnel.

Scanner le code QR obtenu en appuyant sur Set Up Authenticator App

Le code apparaît dans le navigateur web.

Ensuite, scannez le code

Cliquez sur suivant.

Votre téléphone vous invite à cliquer sur Accepter.

Dès à présent, votre appareil mobile est considéré comme un deuxième facteur. Cela ne signifie pas nécessairement que votre administrateur informatique a mis en place des politiques pour que ce soit la norme à partir de maintenant. Mais vous êtes déjà prêt à utiliser l'AMF.

Utiliser l'application Authenticator comme méthode de connexion principale

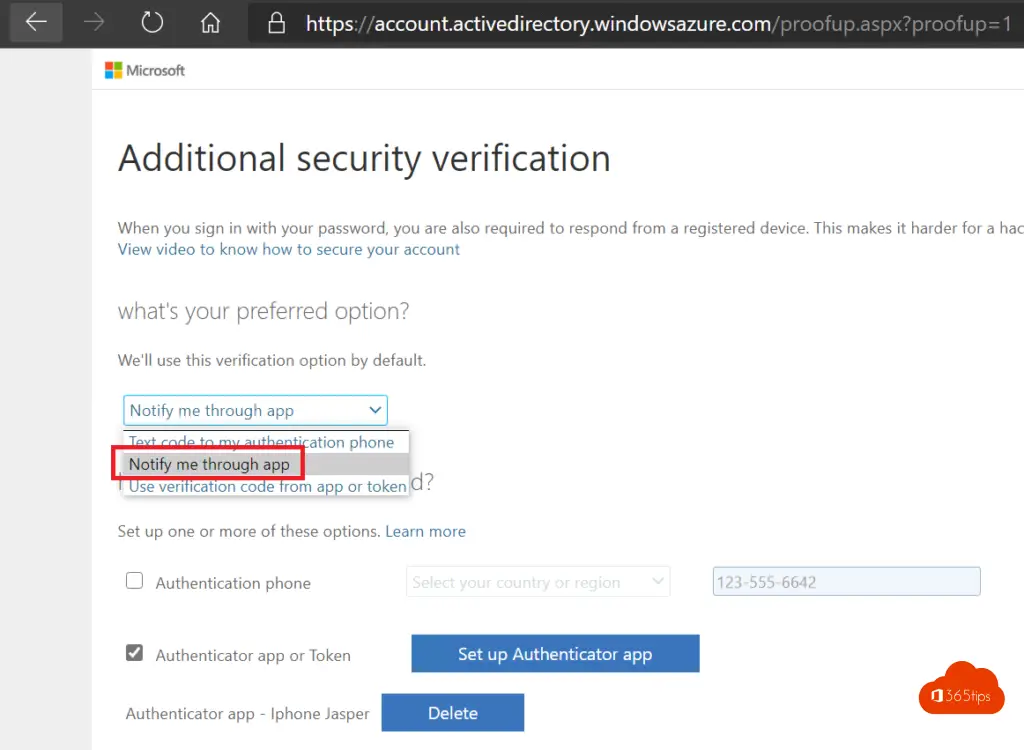

Sur https://aka.ms/mfasetup, vous pouvez choisir d'émettre les alertes via l'application authenticator ou par message texte.

Il est recommandé d'utiliser l'application car elle est très conviviale et offre plus de fonctionnalités sur votre smartphone - et plus de sécurité!

Vous pouvez effectuer cet ajustement dans l'écran ci-dessous. Après vous être connecté à https://aka.ms/mfasetup

Beaucoup de plaisir pour l'AMF !

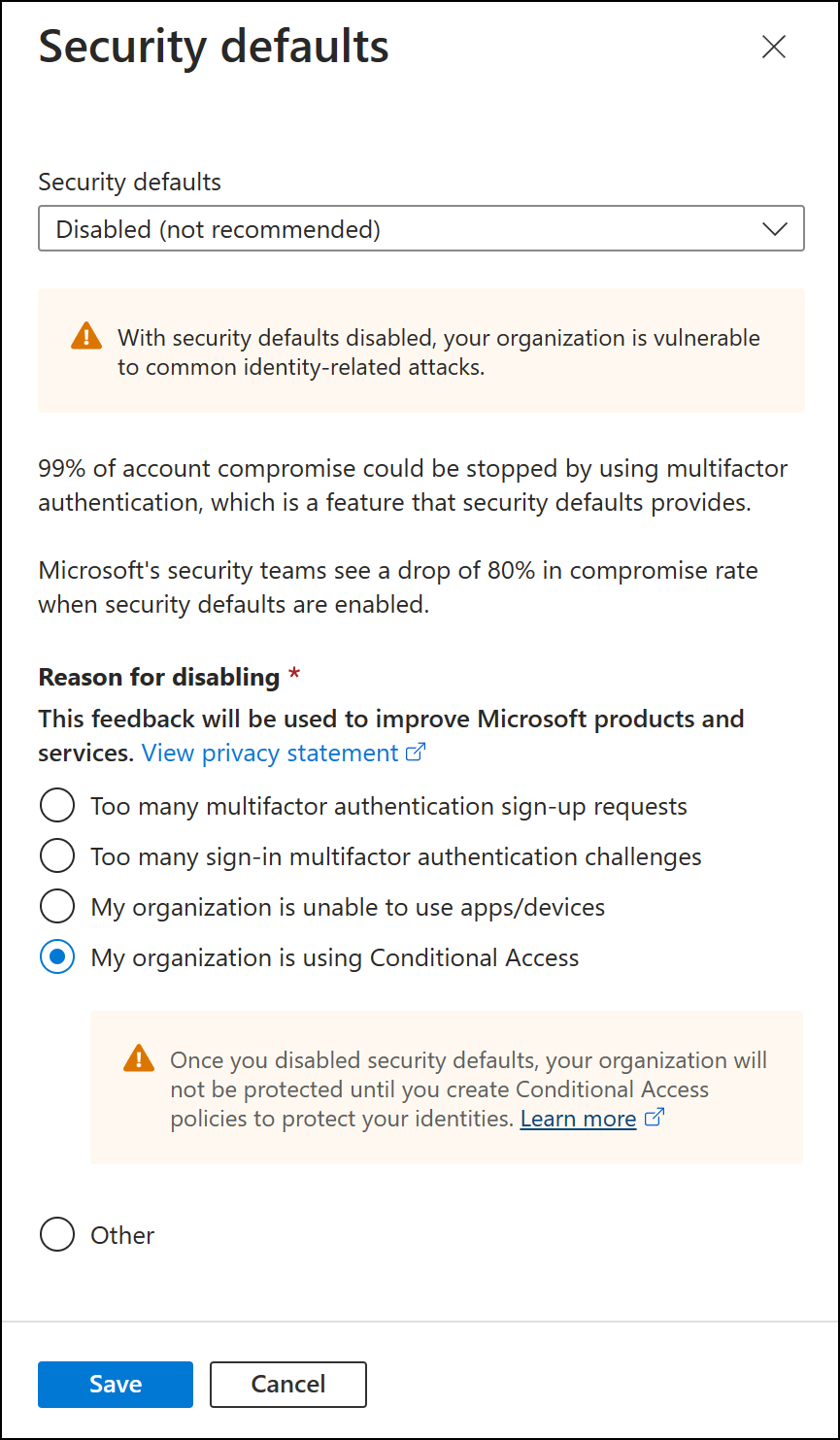

Le guide ci-dessus permet aux utilisateurs de votre organisation d'activer eux-mêmes l'AMF. Malheureusement, cela ne suffit pas. Si vous voulez faire les choses correctement, et que vous êtes un administrateur informatique, vous pouvez utiliser les options suivantes Azure AD Security les valeurs par défaut.

5. Activez l'authentification multifactorielle pour l'ensemble de votre organisation en un seul clic avec Azure AD Security Defaults

Voir article.

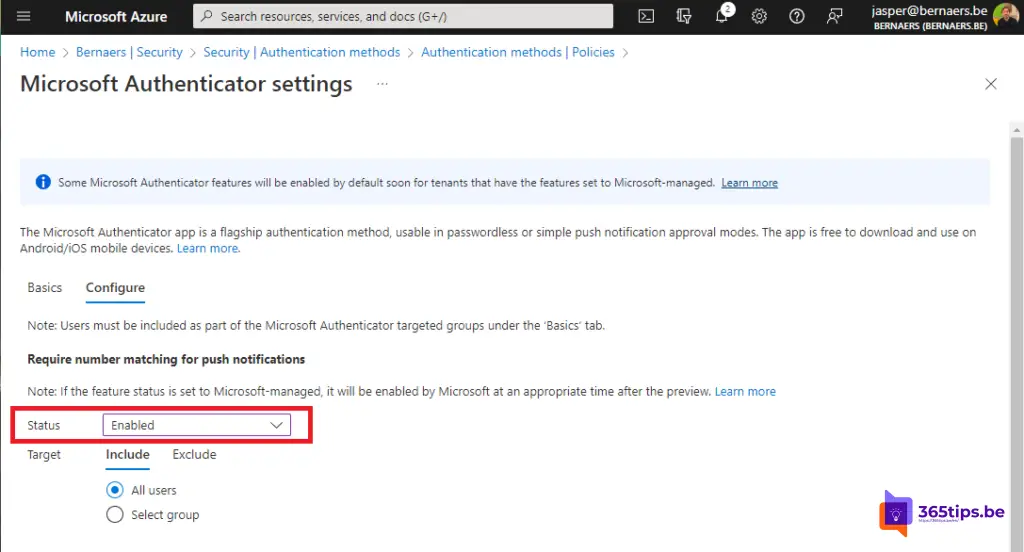

6. Comment activer la correspondance des numéros de l'Azure MFA ?

Si vous souhaitez activer la correspondance des numéros de l'Azure MFA, vous pouvez suivre les étapes suivantes.

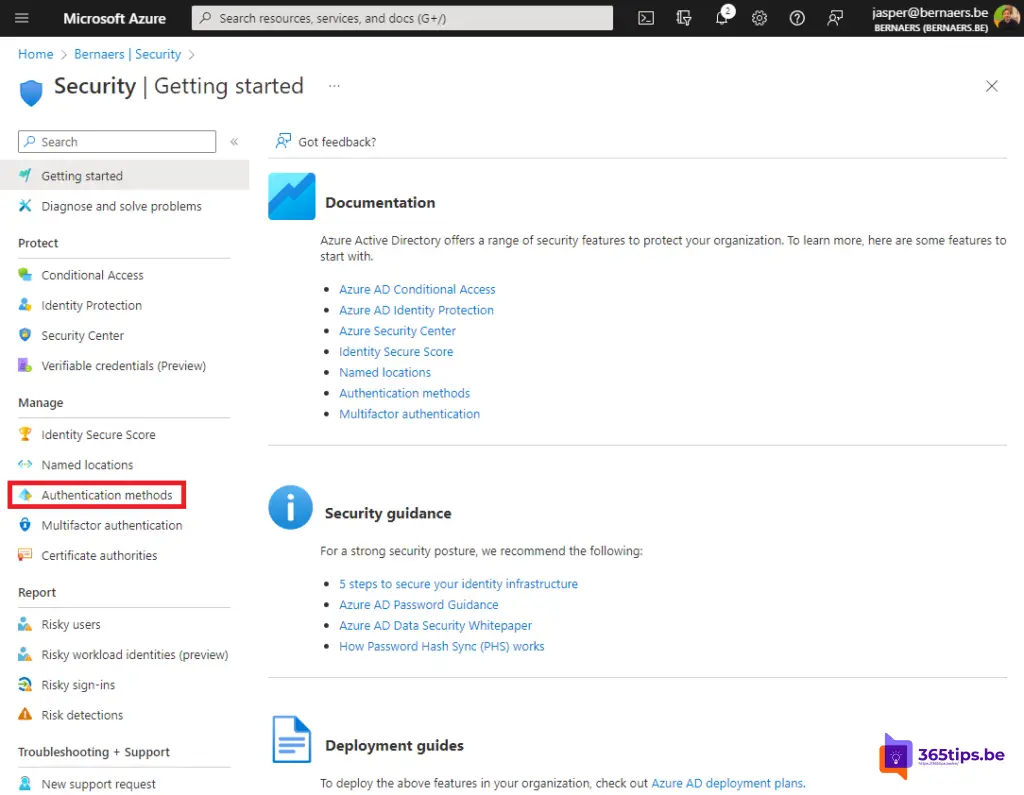

Naviguez vers Azure Active Directory. Dans l'onglet Security , cliquez sur - Méthodes d'authentification.

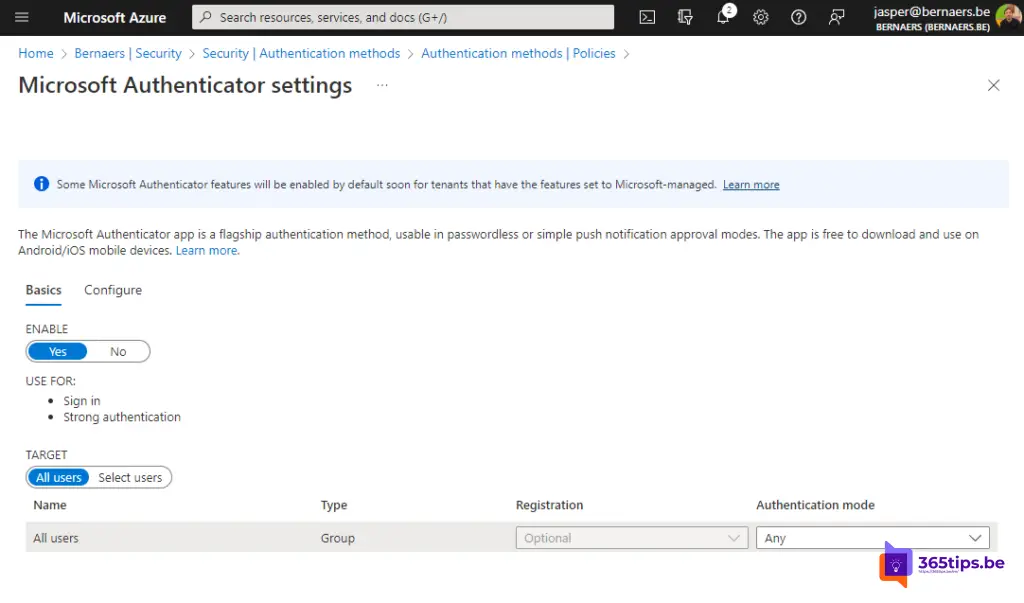

Vérifiez que les paramètres de base de Microsoft Authenticator sont corrects.

Ils devraient être à l'état de base : activés.

Cible : tous les utilisateurs.

Méthode d'authentification : n'importe qui.

Appuyez ensuite sur Configurer. (à côté de Paramètres de base)

Sous : Exiger la correspondance des numéros pour les notifications push : Activer.

[...] DocsConfigurer la gestion des sessions d'authentification - Azure Active Directory | Microsoft DocsComment activer l'authentification multifactorielle (MFA) dans Microsoft Office 365? (365tips.be) (Néerlandais [...]