🛡️ Comment activer Azure AD Security Defaults dans Microsoft 365 ?

Qu'est-ce que Azure AD Security Défauts

Azure AD Security Defaults est une fonction de sécurité dans Azure Active Directory (Azure AD) qui active automatiquement les paramètres de sécurité recommandés pour les nouveaux locataires dans Azure Active Directory. Azure AD. Ces paramètres sont conçus pour renforcer la sécurité de la base de données. tenant Ces paramètres sont conçus pour renforcer la sécurité de la base de données et pour protéger les utilisateurs contre les menaces de sécurité connues.

Azure AD Security Les valeurs par défaut sont les suivantes

- Politique de mot de passe obligatoire : une politique qui exige que les mots de passe soient complexes, uniques et changés régulièrement.

- Authentification multifactorielle(MFA): couche de sécurité qui exige des utilisateurs qu'ils confirment leur identité en utilisant plusieurs méthodes, comme un code envoyé par SMS ou un lecteur d'empreintes digitales.

- Protection contre les attaques par force brute : une mesure de sécurité qui garantit qu'après un certain nombre de tentatives de connexion infructueuses, le compte est temporairement bloqué.

Azure AD Security L'option Défauts est activée par défaut pour les nouveaux locataires et ne peut pas être désactivée. En tant qu'administrateur, si vous souhaitez ajuster les paramètres ou activer des fonctions de sécurité supplémentaires, vous pouvez gérer les fonctions de sécurité sur Azure AD .

Dans cet article, vous pouvez lire en bas de page comment activer Azure AD Security Defaults.

1. Enregistrement de l'authentification multifactorielle

Tous les utilisateurs de votre site Tenant devront s'inscrire à l'authentification multifactorielle (MFA).

Les utilisateurs ont 14 jours pour s'inscrire à l'authentification multifactorielle en utilisant l'application Microsoft Authenticator.

Après ces 14 jours, l'utilisateur ne doit se connecter avec l'AMF qu'une fois la procédure d'enregistrement terminée.

2. Appliquer l'authentification multifactorielle à tous les utilisateurs

Sécuriser les administrateurs

Une fois l'enregistrement avec l'authentification multifactorielle effectué , les 9 administrateurs Azure AD suivants devront effectuer une authentification supplémentaire à chaque fois qu'ils se connectent. (comportement par défaut)

- Administrateur mondial

- SharePoint-Administrateur

- Exchange-Administrateur

- Gestionnaire d'accès conditionnel

- Administrateur de sécurité

- Administrateur du service d'assistance ou administrateur des mots de passe

- Administrateur de la facturation

- Administrateur des utilisateurs

- Vérification de l'administrateur

3. Sécuriser tous les utilisateurs avec MFA

Nous avons tendance à penser que les comptes d'administrateur sont les seuls comptes qui nécessitent des couches de sécurité supplémentaires. Les administrateurs ont un accès très large aux informations sensibles et peuvent modifier les paramètres de l'ensemble de l'organisation.

Lorsque ces pirates obtiennent l'accès, ils peuvent revendiquer l'accès à l'organisation au nom du titulaire du compte d'origine. Ils peuvent télécharger l'ensemble du répertoire pour lancer une attaque par hameçonnage sur l'ensemble de votre organisation. (courrier d'hameçonnage)

Une méthode courante pour améliorer la sécurité de tous les utilisateurs consiste à exiger une forme plus forte d'authentification du compte. MFA.

4. Blocage de l'authentification ancienne

Les anciens clients Office qui ne peuvent pas utiliser l'authentification moderne (par exemple, un client Office 2010).

Tout client utilisant des protocoles de messagerie électronique plus anciens, tels que IMAP, SMTP ou POP3.

Qu'est-ce que le pop3 ? POP3(Post Office Protocol) est un protocole permettant de récupérer le courrier grâce à un programme de messagerie électronique tel que Microsoft Outlook. Avec POP3, vous disposez toujours de votre boîte de réception sur votre propre PC. Lors de la récupération, tous les messages électroniques entrants sont supprimés.

Qu'est-ce que l'IMAP ? Vous pouvez configurer IMAP sur n'importe quel ordinateur sans que les courriers électroniques ne soient "tirés" vers le client de messagerie. IMAP est un protocole qui est souvent utilisé pour des applications. Les utilisateurs Office 365 Les utilisateurs ordinaires n'ont pas besoin de POP3 ou d'IMAP.

La plupart des tentatives de connexion se font avec une authentification obsolète. L'authentification obsolète ne prend pas en charge l'authentification multifactorielle.

Une fois les paramètres de sécurité par défaut activés sur votre site Tenant, toutes les demandes d'authentification effectuées par un ancien protocole sont bloquées. Les paramètres de sécurité par défaut ne bloquent pas ExchangeActiveSync. Mais peut-être utilisez-vous également l'application Outlook. https://365tips.be / ?p=289

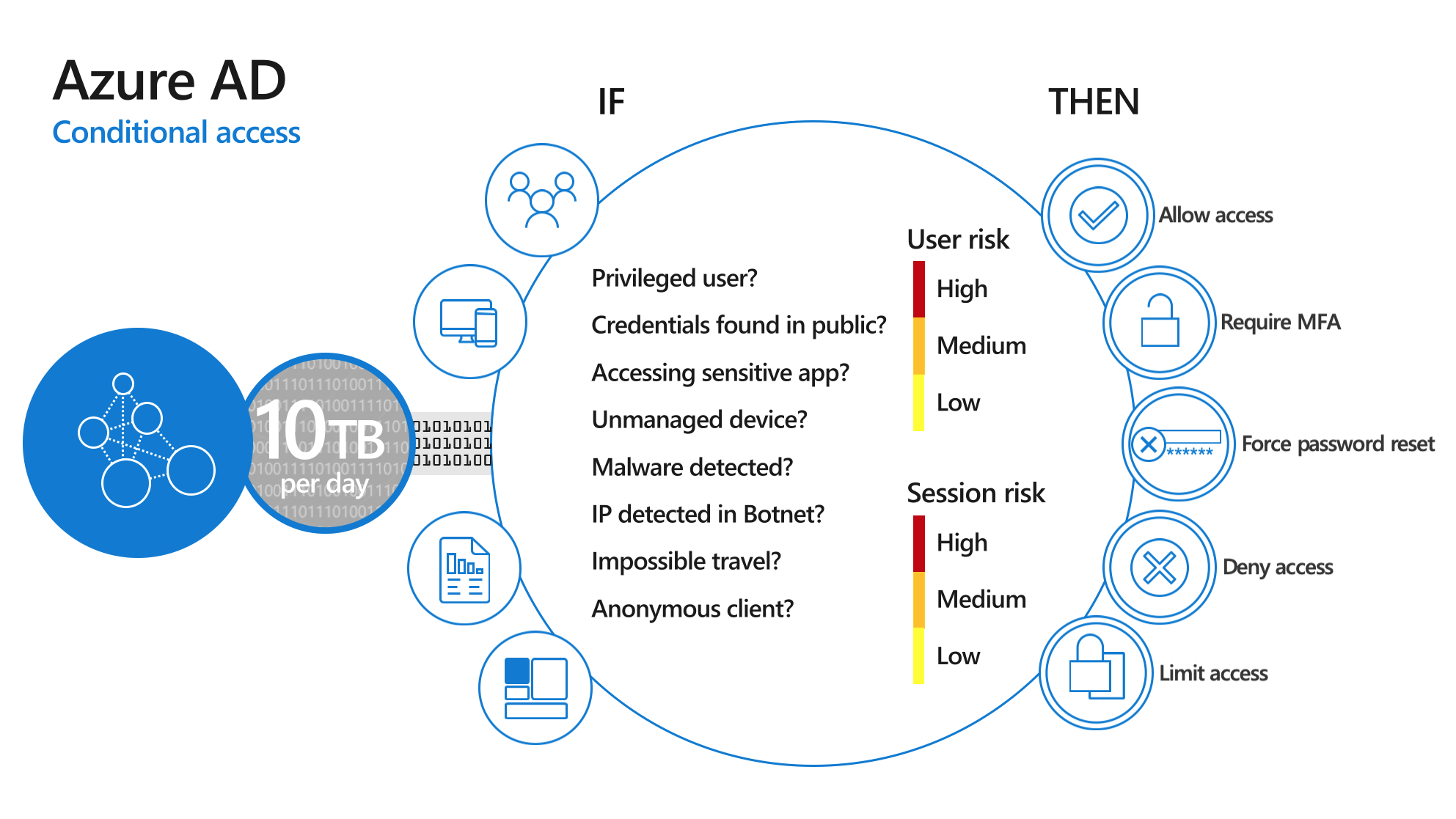

5. Accès conditionnel

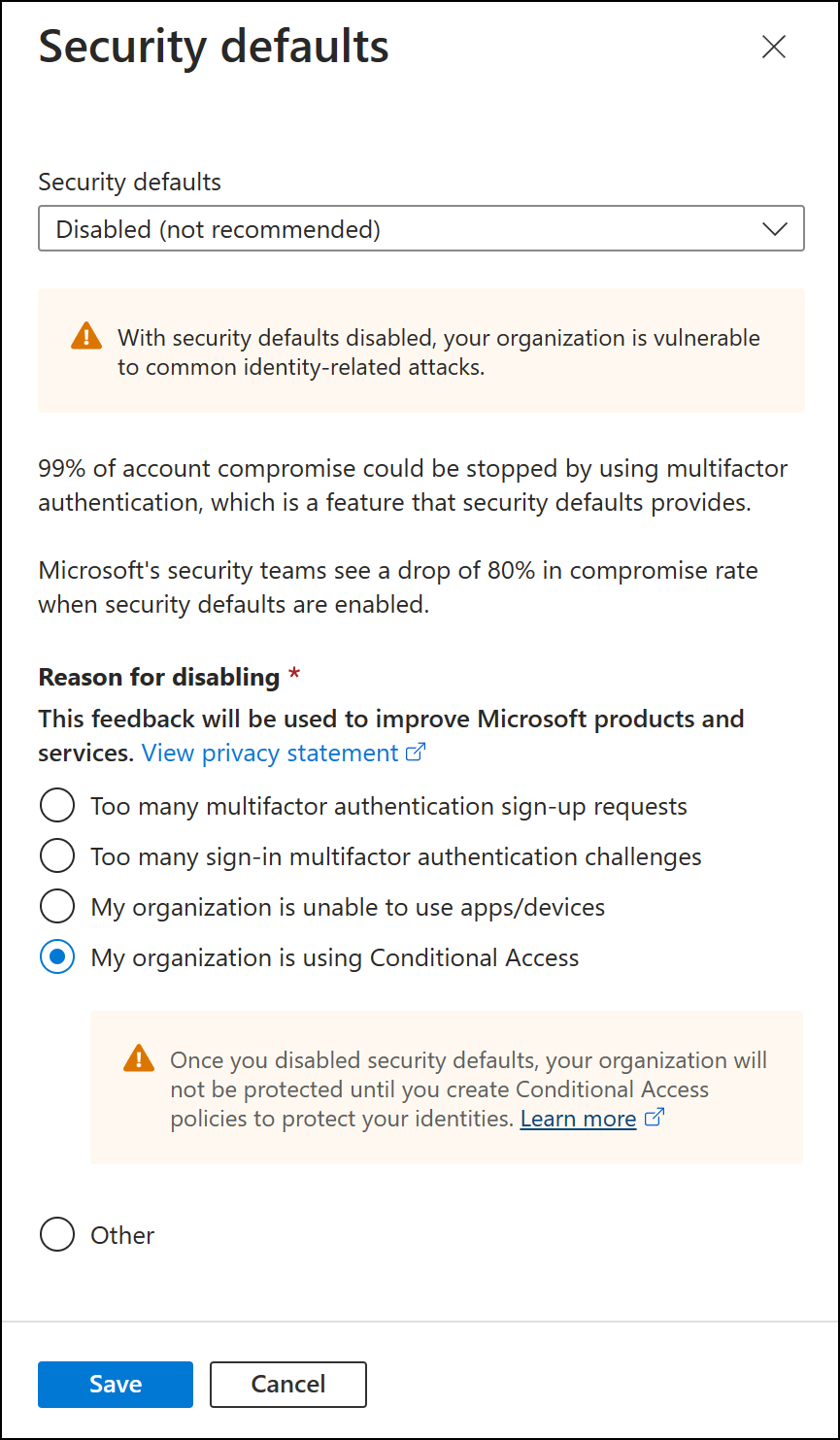

Vous pouvez également créer vos propres conditions d'accès pour les groupes et les rôles d'utilisateur. Dans ce cas, il est préférable de ne pas choisir cette configuration.

Si vous voulez le faire vous-même, vous ne pouvez pas utiliser les valeurs par défaut et devez le désactiver.

Accès conditionnel = Donner accès à un service sous conditions. IF="Unmanaged device"

THEN="Require MFA" (exiger une autorisation de mouvement)

6. Comment activer ce site Azure AD Security par défaut ?

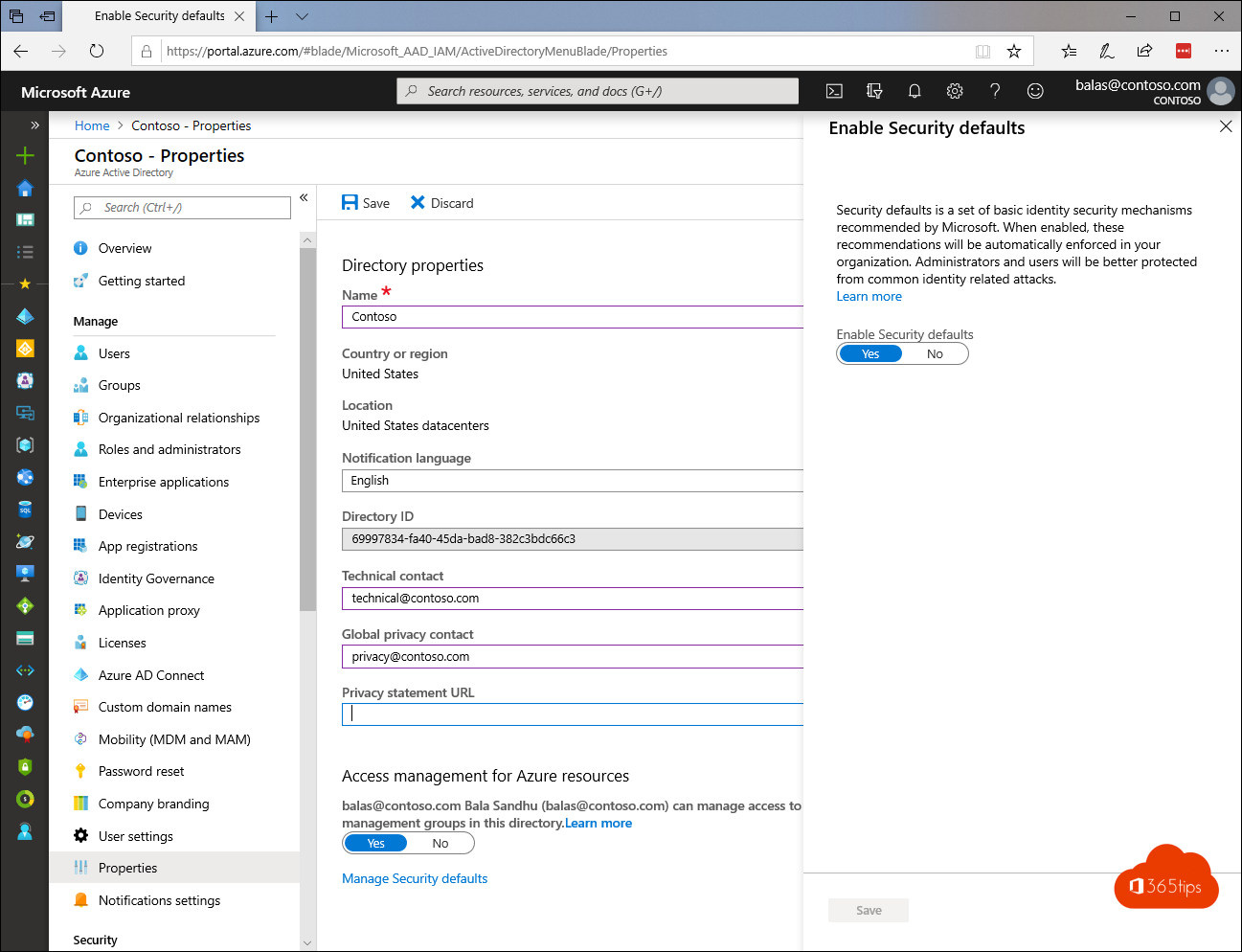

Activer les paramètres de sécurité par défaut dans votre annuaire :

Connectez-vous auportail Azure en tant qu'administrateur de sécurité, administrateur d'accès conditionnel ou administrateur global. -> Activer les valeurs par défaut de Security - Microsoft Azure

Naviguez vers -> Azure Active Directory -> propriétés.

Sélectionnez Gérer les paramètres de sécurité par défaut.

Réglez l'option Activer les paramètres par défaut sur Oui.

Sélectionnez Enregistrer.