Bloquer le transfert dans Exchange Online dans Microsoft 365

Permettre aux utilisateurs de demander l'accès au transfert de courriels en dehors de l'organisation pendant une certaine période.

Il y a quelque temps, Microsoft a désactivé l'envoi d'e-mails à des personnes externes ou à des adresses électroniques privées. Cette mesure profite aux utilisateurs qui envoient sans raison des documents de l'organisation ou des courriels à d'autres systèmes de messagerie.

Lors d'une attaque sur un compte Office 365 compte, des redirections sont souvent mises en place et restent actives pendant longtemps sans que l'utilisateur s'en aperçoive. Pour contrer cela, il me semble déjà juste de ne pas autoriser la redirection des courriels. Si vous voulez l'autoriser, pas pour tout le monde en tout cas, suivez ce blog.

Dans ce blog, j'explique comment configurer la redirection d'e-mails en tant qu'administrateur. J'explique ensuite comment les utilisateurs peuvent faire leurs propres demandes.

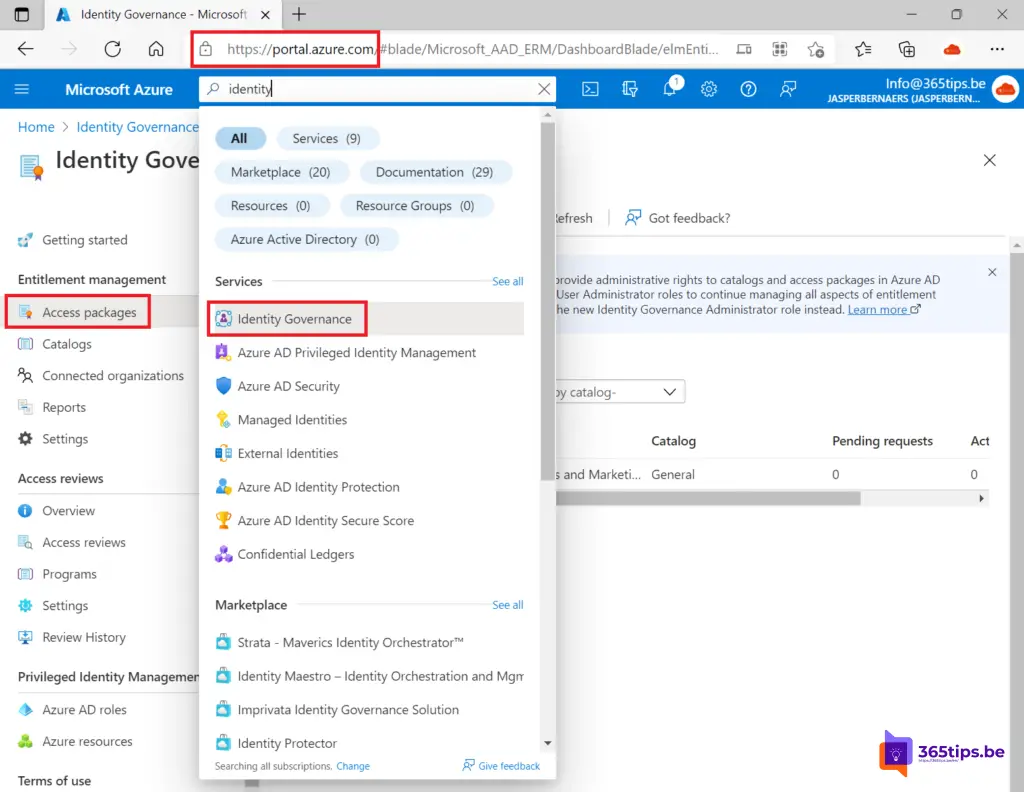

1. Ouvrir Identity Governance dans Azure

Surfez sur : https://portal.azure.com/#blade/Microsoft_AAD_ERM/DashboardBlade/elmEntitlement

Vous pouvez également vous rendre sur le portail Azure et rechercher Identity Governance.

Cliquez ensuite sur Accès aux paquets dans la partie gauche de l'écran.

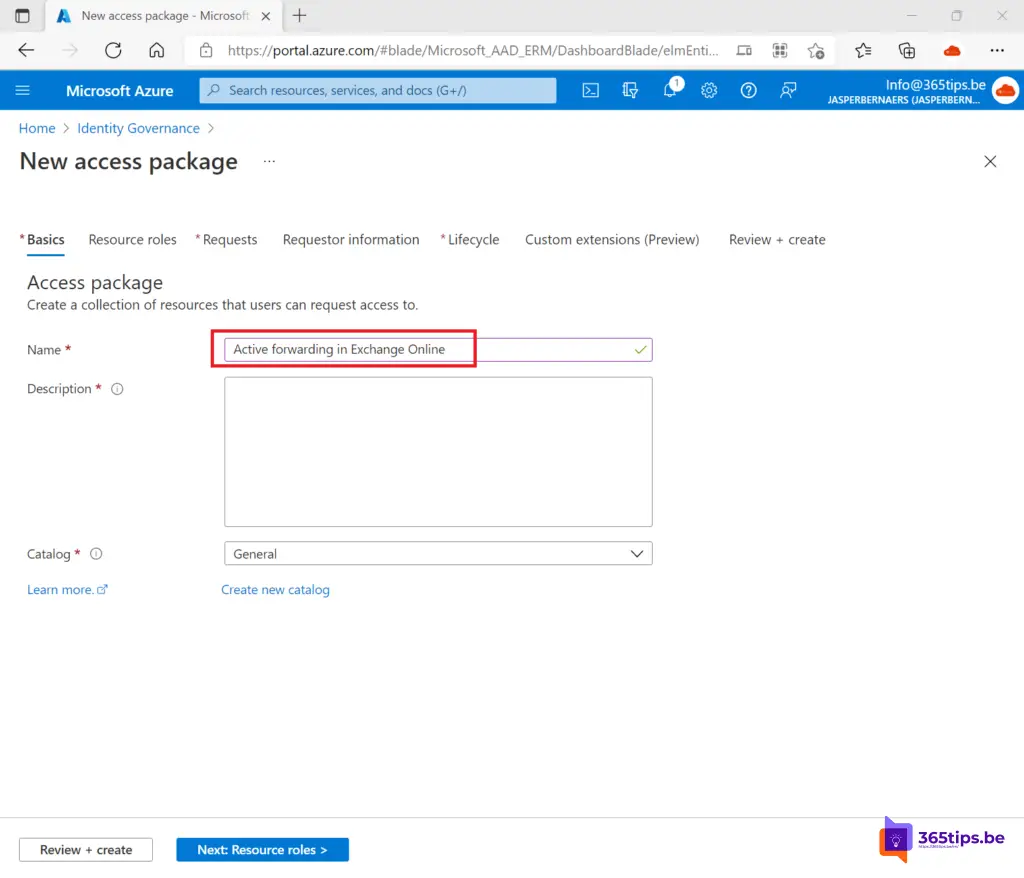

2. Créez un nouveau paquet d'accès dans Azure Identity Governance

Appuyez sur Créer un paquet d'accès, puis choisissez un nom clair.

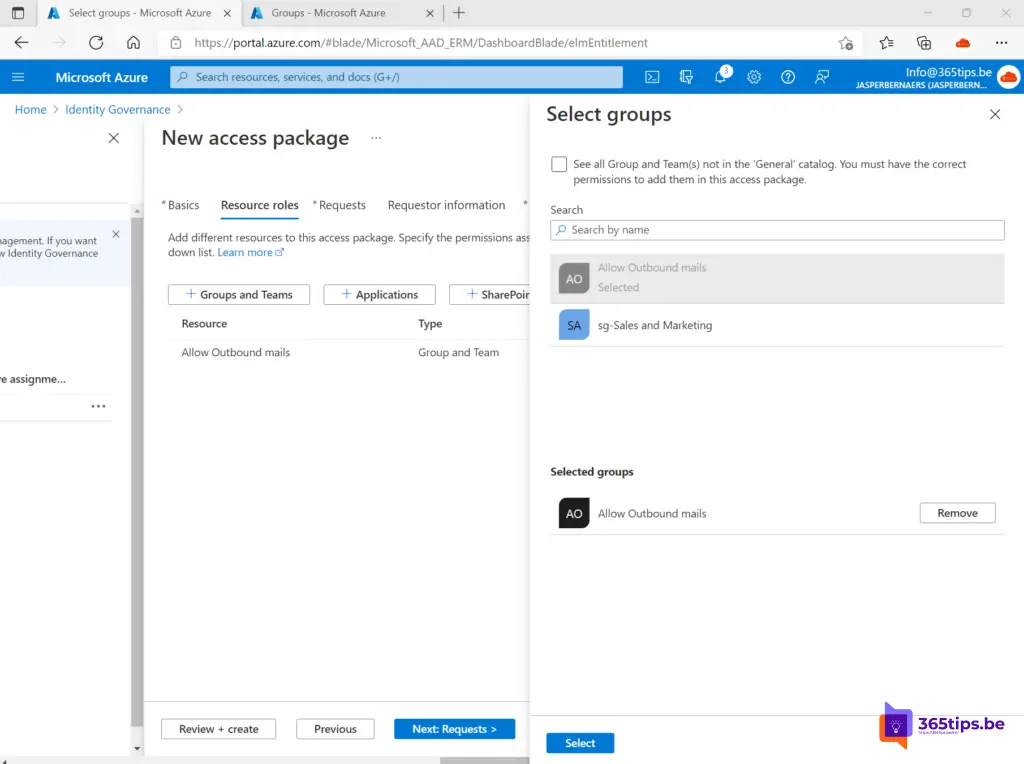

Ajoutez le groupe sous Rôles des ressources. Ce groupe Exchange Security Ce groupe a le droit d'envoyer des courriers électroniques en dehors de l'organisation.

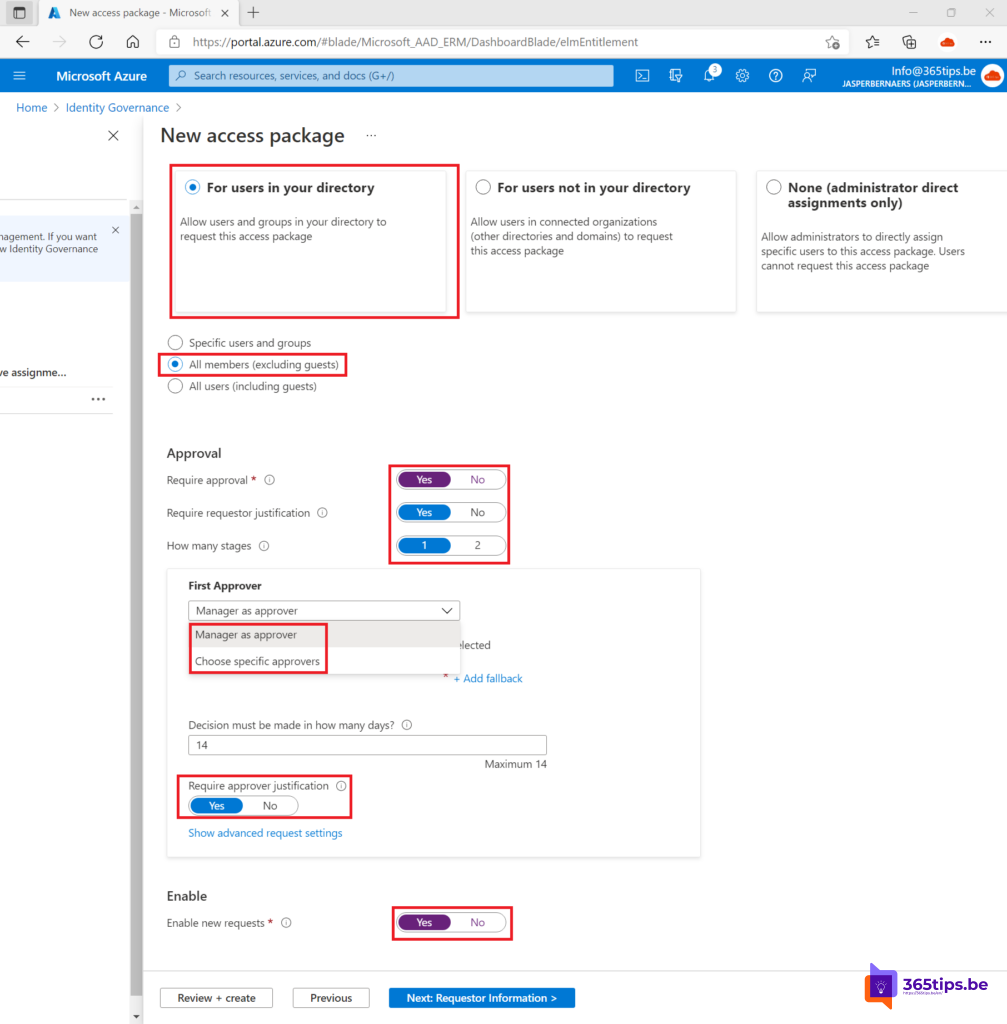

Activez ensuite les conditions des approbations.

J'ai choisi de me contenter :

- Admettre des personnes qui ne sont pas des invités. Tout le personnel interne y a accès.

- Le premier approbateur est le responsable direct. Dans ce cas, une équipe informatique peut également être désignée. Toutefois, les utilisateurs professionnels sont toujours mieux placés pour choisir.

- Les nouvelles demandes sont autorisées. (option du bas)

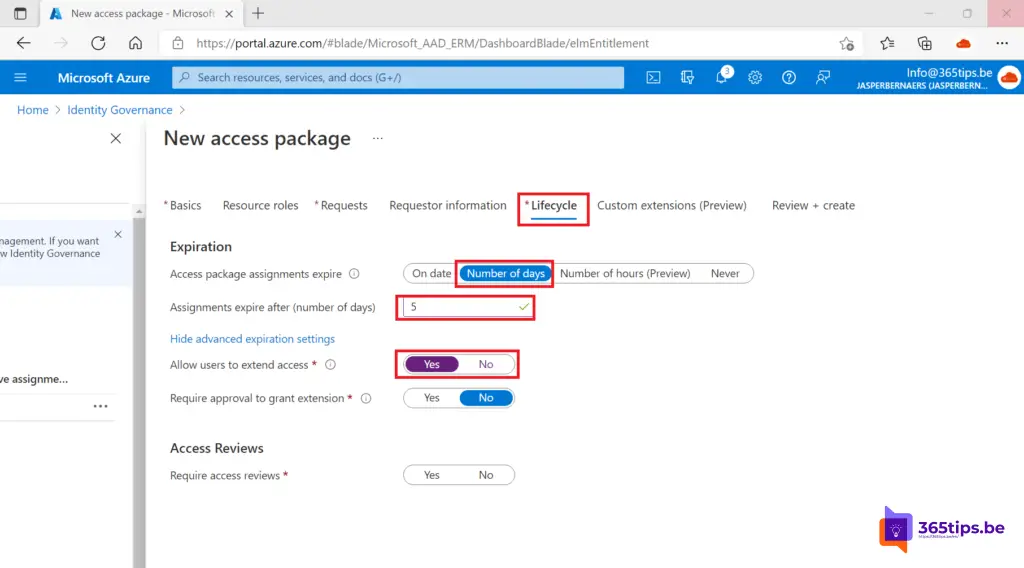

Configurer le cycle de vie de l'Access Package. J'ai choisi que l'affectation expire après 5 jours.

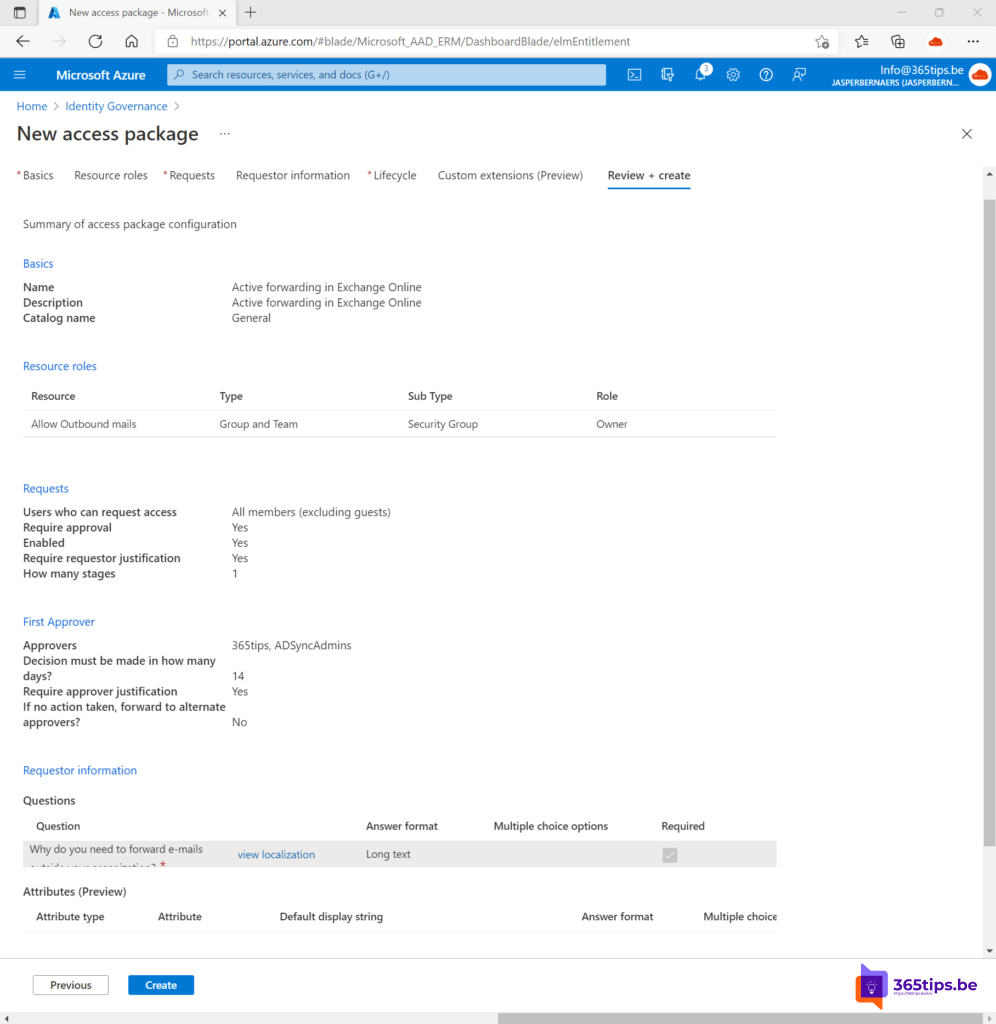

Cliquez ensuite sur créer pour compléter et enregistrer ce flux d' approbation.

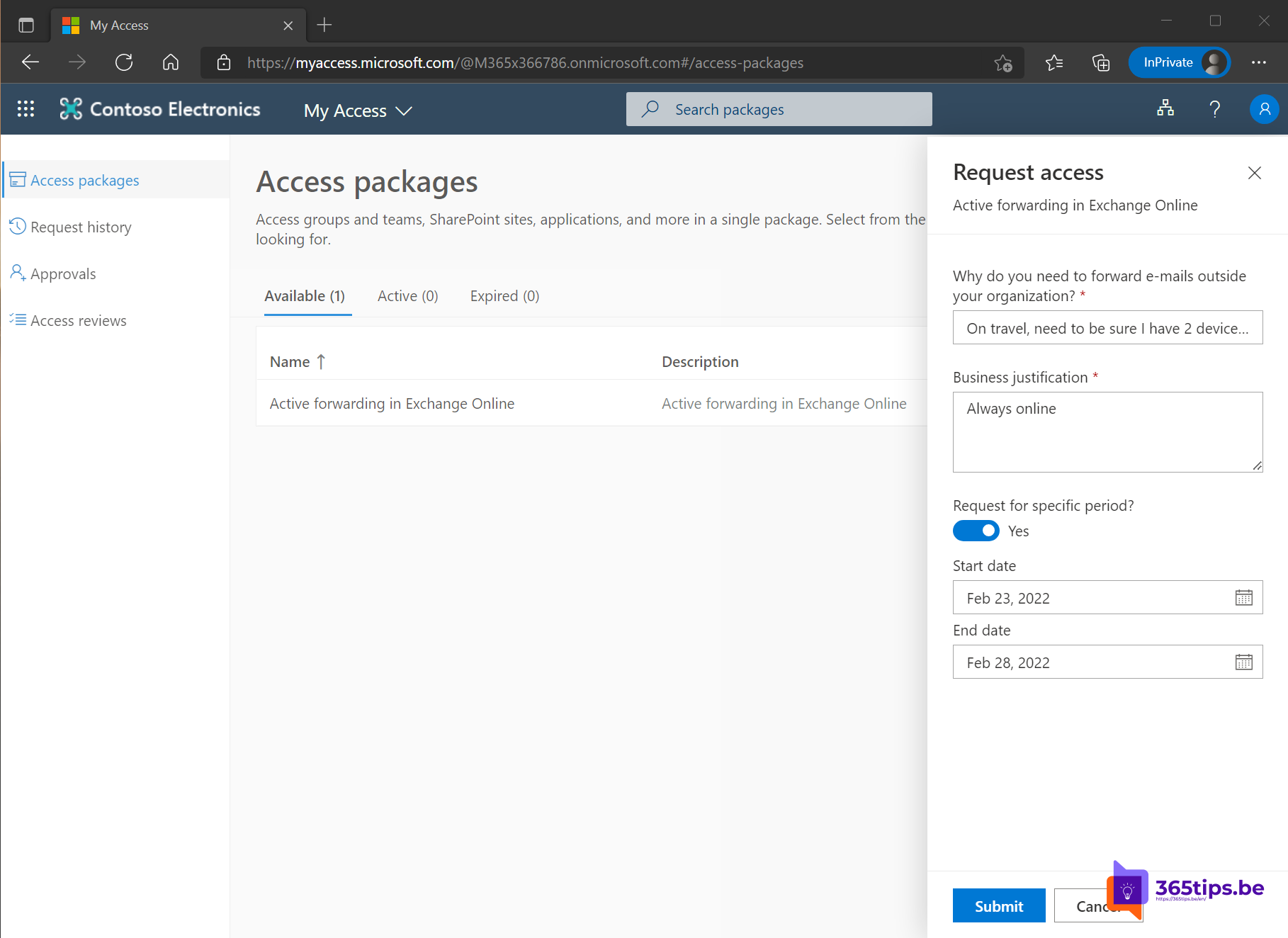

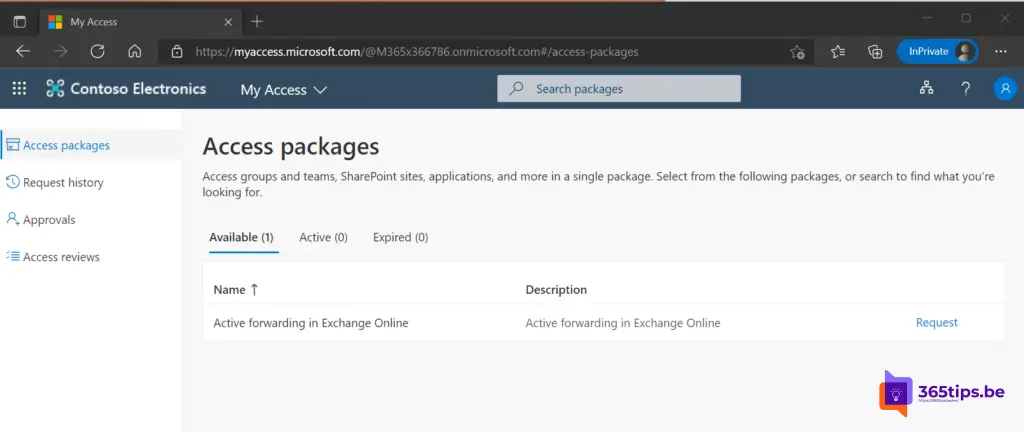

3. Les utilisateurs finaux se rendent sur le portail MyAccess de Microsoft.

Lien vers le portail Myaccess : https://myaccess.microsoft.com

Vous pouvez publier cette URL sur l'intranet, SharePoint ou dans Microsoft Teams.

Dans ce cas, j'ai un utilisateur test qui va maintenant suivre le processus.

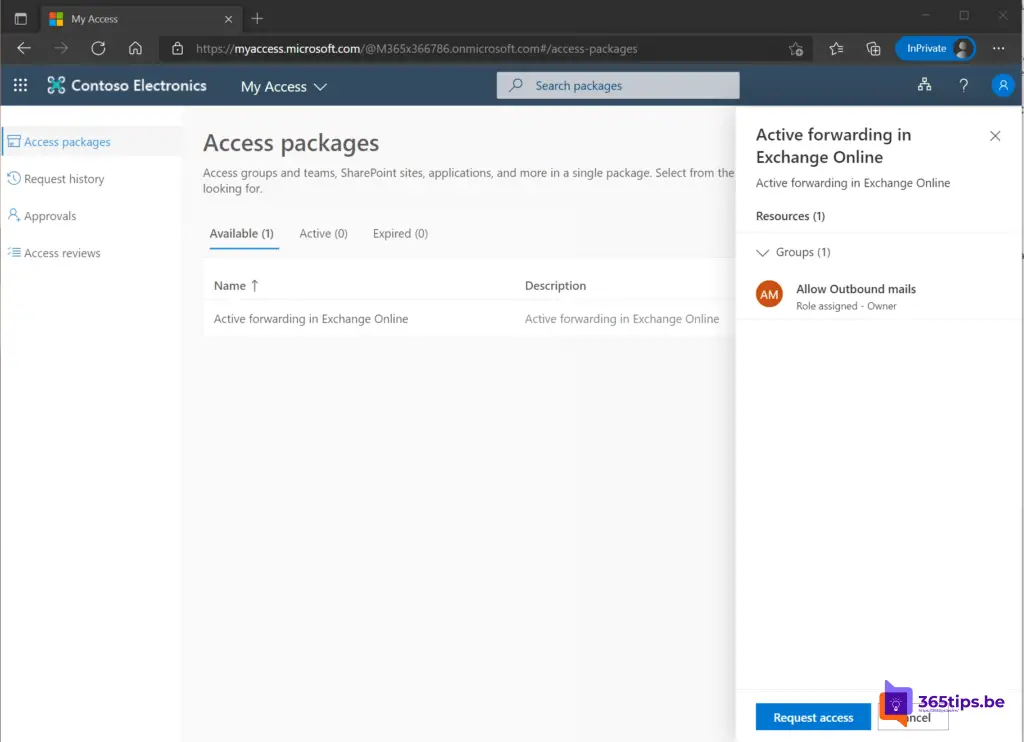

L'utilisateur test peut cliquer sur : exécuter la requête dans MyAccess.

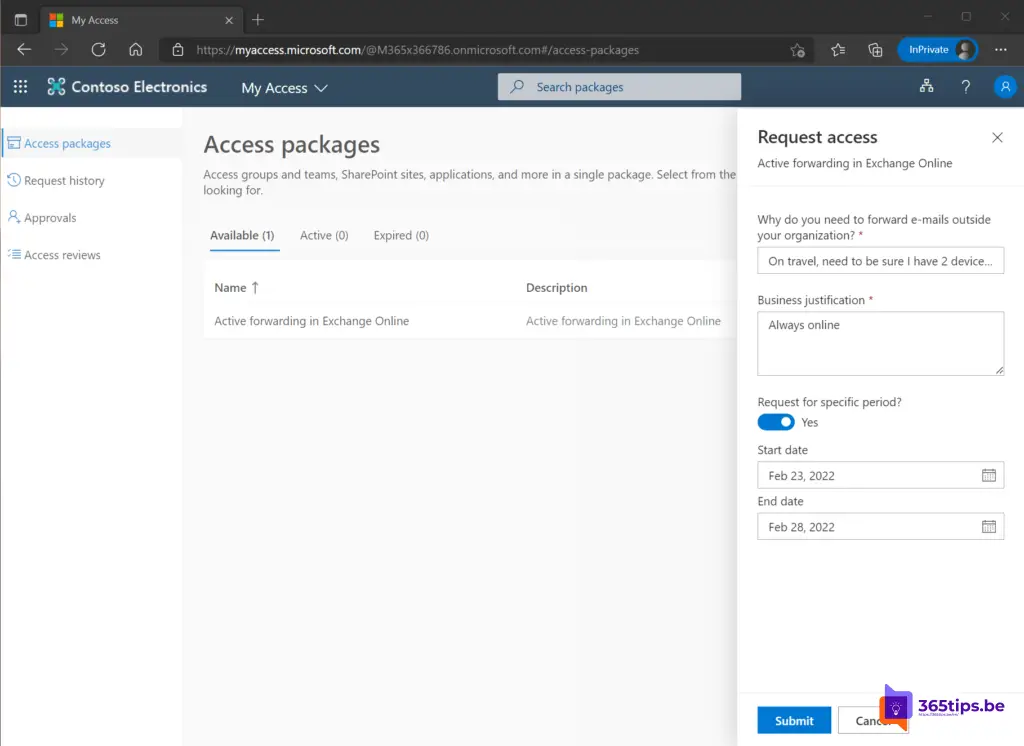

L'utilisateur devra remplir le formulaire en indiquant la raison de la mise en place d'un transfert.

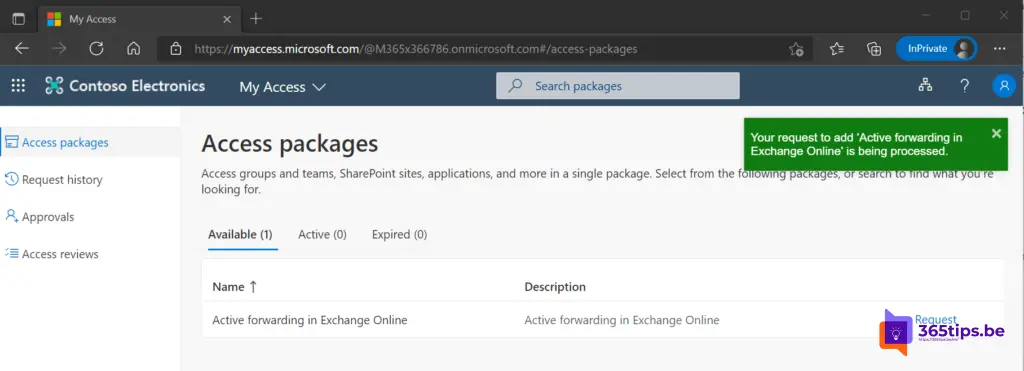

La demande a été envoyée. Note : Dans la capture d'écran ci-dessus, trop de jours ont été sélectionnés qui ne correspondent pas à la politique !

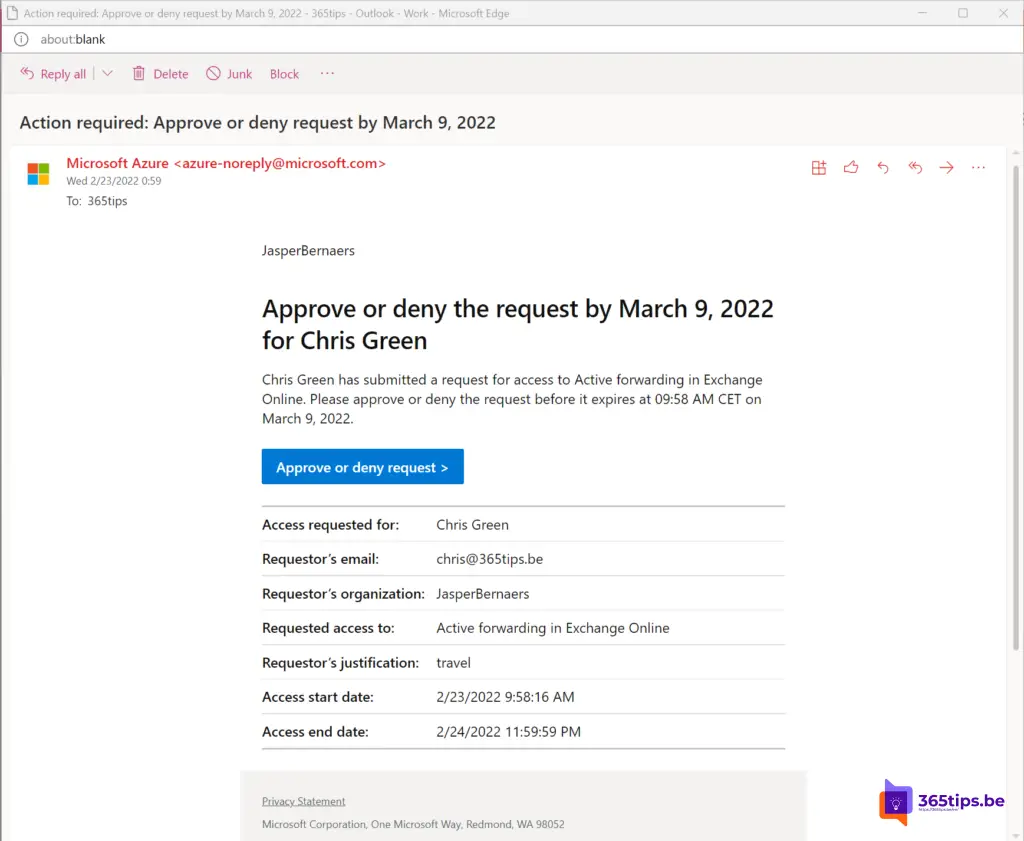

Une demande arrive dans la boîte aux lettres du gestionnaire ou des personnes ou groupes désignés.

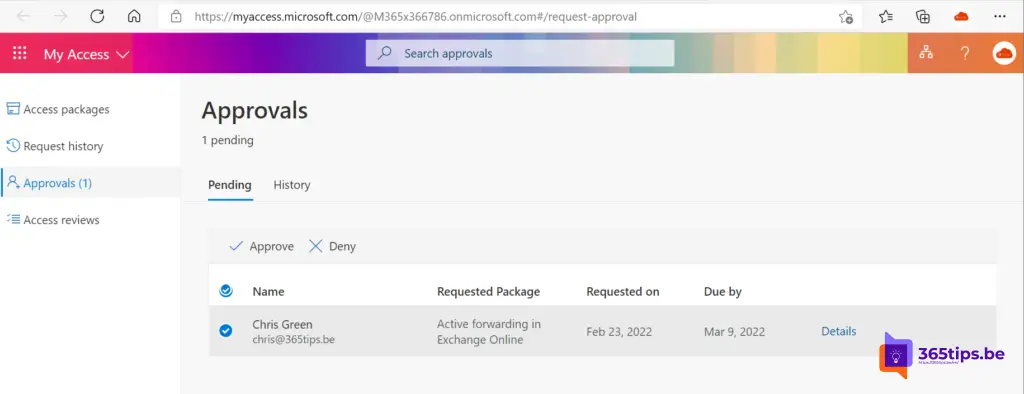

4. Approbation par le responsable ou le personnel informatique

Vous pouvez ensuite approuver ou rejeter la demande.

5. Résumé

- Les groupes sont utilisés pour chaque flux d'approbation. Les groupes peuvent être utilisés pour plusieurs tâches répétitives. De cette manière, vous pouvez déléguer des tâches et des processus au sein de l'organisation.

- Microsoft 365 E5 ou Azure AD premium sont nécessaires.

- Dans le cas de processus simples comme celui-ci, il existe également un journal des actions qui vous permet de revenir en arrière et de procéder à des réévaluations.

- Si vous voulez tester correctement, il est parfois utile de créer votre propre tenant et d'activer ensuite 30 jours de E5 ou de Azure AD Premium P2 à activer.

Lire aussi

Obtenez des résultats plus rapidement grâce aux approbations dans Microsoft Teams (Approvals)

Créer un flux d'approbation dans SharePoint ou Teams

Envoi d'un courriel à l'aide d'un alias dans Exchange Online - Microsoft Outlook

Office 365 mise en place de politiques d'alerte