Empezando por Office 365 Secure Score

Dada la evolución hacia Office 365 y Micrsoft Teams , se ha vuelto más importante incorporar sistemas de seguridad como la Autenticación Multifactor.

¿Cuál es la mejor manera de empezar? ¿Cuáles son los primeros pasos técnicos de la activación?

En este blog, describo algunos pasos que puedes dar para trabajar de forma más segura con Office 365, Teams y Microsoft Azure.

Campañas de sensibilización de Office 365

Simulador de ataque

Hay varias formas de influir en tu organización cuando se trata de Security Concienciación o sensibilización. Crear malestar nunca es una buena idea. Aunque también puedes enfocarlo con una mentalidad positiva.

Por ejemplo, puedes ejecutar un simulador de ataques . Esto da una imagen realista del riesgo en tu organización. Descubrirás rápidamente que, siempre que tengas una baja security-conciencia, tendrás una puntuación relativamente alta.

Este hecho te da fuerza para iniciar una pista de seguridad inicial.

¿Qué es un simulador de ataque?

Un simulador de ataque envía un correo electrónico ficticio a todos los miembros de tu organización. Este correo electrónico les pedirá que introduzcan su nombre de usuario y contraseña. Desgraciadamente, mucha gente dejará su dirección de correo electrónico y su contraseña sin preguntar.

Insuperable, a menudo. Una sola persona que ceda a un correo electrónico de phishing puede descontrolar a toda una organización. Es muy posible que comprendas que si tienes una cuenta dentro de un entorno, rápidamente se produzca un gran impacto para acceder a la siguiente cuenta para evaluar tranquilamente a una cuenta con múltiples privilegios. Acceso VPN, o Office 365 cuentas de administrador. Derechos de administrador de dominio así que control total. El nuevo pirateo se produce incluso desde office 365 a on-premises.

Una simulación de ataque es muy fácil de hacer. Puedes utilizar este asistente para crear fácilmente un correo electrónico que podrás distribuir a toda la organización. Podrás seguir la puntuación en directo en los informes previstos para ello. Esto se puede configurar y ejecutar perfectamente sin conocimientos informáticos. Así que la célula de seguridad o el DPO pueden ponerse manos a la obra con esto.

Security Valores predeterminados para Microsoft 365 y Microsoft Azure

Qué es Azure AD Security Por defecto

Para Azure Active Directory. Office 365 y la base de datos de identidades de Azure, existe desde hace poco una solución de Microsoft que integra múltiples sistemas de seguridad. 'Security Predeterminados

Activación de MFA, acceso condicional y bloqueo de legado

Security por defecto es una única opción que puedes activar fácilmente y que realiza múltiples implementaciones de seguridad . La primera comprobación de seguridad es la Autenticación Multifactor. Con Security Def aults, es posible activar la MFA y exigir a todos los usuarios que se conecten a Office 365 utilizando la App Authenticator. Además, este valor predeterminado elimina el acceso condicional, (Acceso condicional) y el bloqueo de protocolos heredados . Como IMAP, POP3. Todos conocemos esto de los años 2000, cuando aún teníamos que utilizar Skynet para configurar nuestros buzones de correo electrónico.

Puedes activar los valores predeterminados de Security a través de este artículo.

Potentes consideraciones de seguridad

En los primeros 30 días de activación de Office 365, Microsoft 365 o Microsoft Teams únicamente, Microsoft recomienda encarecidamente security recomendaciones a seguir. Las acciones sencillas son:

- Protecciones básicas del administrador

- Activación y análisis del registro

- Protección básica de la identidad

- Tenant configuración

Microsoft SecureScore

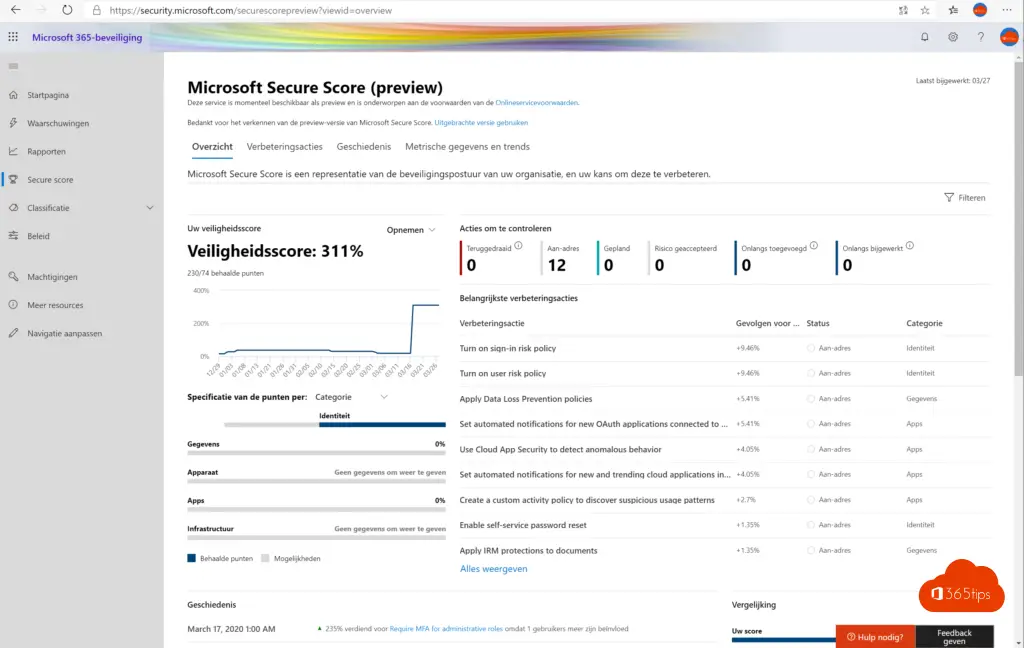

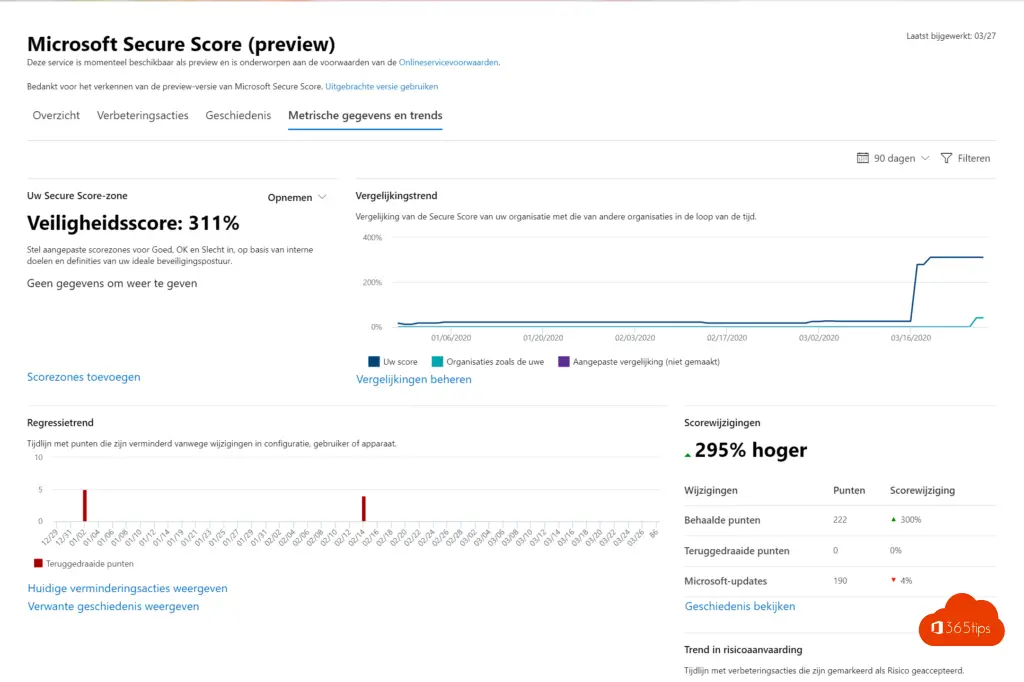

Microsoft Secure Score es una medida de la seguridad de tu organización. Un número más alto indica que se han activado más acciones de mejora. Securescore es un servicio que no sólo cubre la configuración de seguridad de tu entorno Office 365, sino que también proporciona recomendaciones de seguridad para controlar y capacidades en otros servicios de Microsoft, incluyendo Azure AD bajo control.

Visión general de Securescore

- Puntuación de seguridad para datos, dispositivos, aplicaciones e infraestructura.

Puntuación de riesgo aceptada

- Doloroso pero 100% correcto. Si tienes una puntuación del 0% aquí, aceptas que no has tomado medidas para salvaguardar tus datos de posibles riesgos.

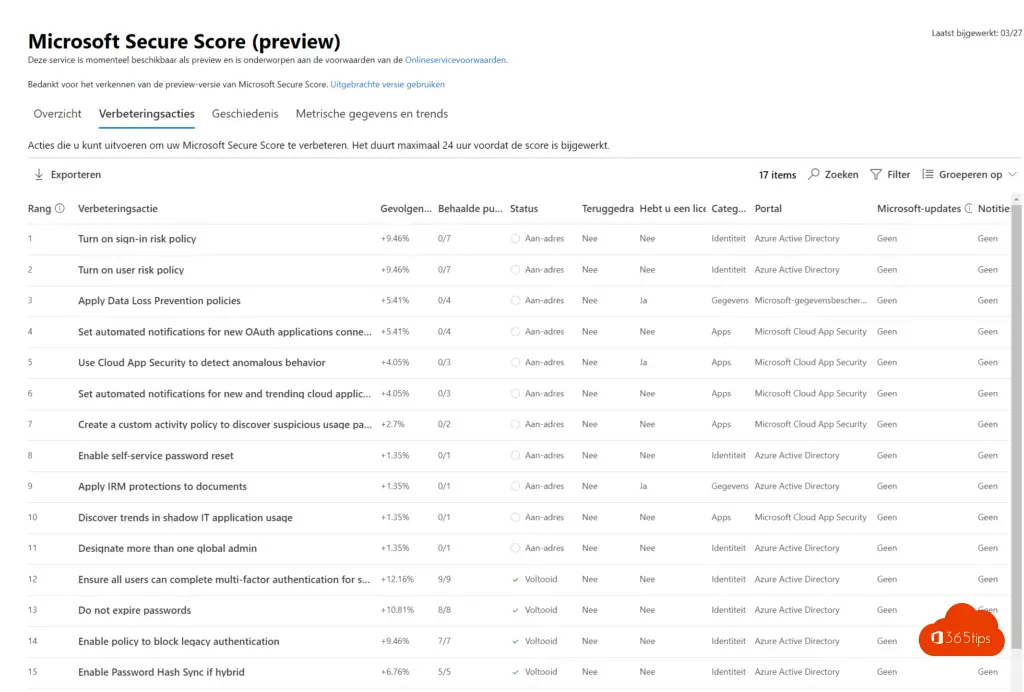

Acciones de mejora

- Acciones de mejora , como políticas de riesgo, así como prevención de pérdida de datos, restablecimiento de contraseñas en autoservicio.

| Grado | Acción de mejora | Descripción |

| 1 | Activar la política de riesgo de inicio de sesión | Activar la política de riesgo de inicio de sesión garantiza que los inicios de sesión sospechosos sean sospechosos se sometan a autenticación multifactor. |

| 2 | Activar la política de riesgos del usuario | Con la política de riesgos del usuario activada Azure AD detecta la probabilidad de que una cuenta de usuario haya sido comprometida. Como administrador, puedes configurar una política de acceso condicional de riesgo de usuario para responder automáticamente a un nivel de riesgo de usuario específico. Por ejemplo, puedes bloquear el acceso a tus recursos o exigir un cambio de contraseña para devolver una cuenta de usuario a un estado limpio. |

| 3 | Aplicar políticas de Prevención de Pérdida de Datos | Las políticas de Prevención de Pérdida de Datos (DLP) pueden utilizarse para cumplir las normas empresariales y las normativas del sector que obligan a proteger la información sensible sensible para evitar su divulgación accidental o malintencionada. La DLP envía alertas después de escanear datos potencialmente sensibles, como la red social security y números de tarjetas de crédito, en Exchange Online y SharePoint Online. Configurar políticas de DLP te permitirá identificar, supervisar y proteger automáticamente la información sensible. sensible. |

| 4 | Configura notificaciones automáticas para nuevas aplicaciones OAuth conectadas a tu entorno corporativo | Con las políticas de permisos de aplicaciones, puedes descubrir el abuso de la Autorización Abierta (OAuth) (OAuth) en la organización, identificando las aplicaciones de tendencia en función del uso y permisos concedidos. |

| 5 | Utiliza Cloud App Security para detectar comportamientos anómalos | Las políticas de detección de anomalías de Cloud App Security proporcionan análisis del comportamiento de usuarios y entidades (UEBA) y detección avanzada de amenazas en toda la nube. (UEBA) y detección avanzada de amenazas en tu entorno en la nube. en la nube. |

| 6 | Establece notificaciones automáticas para aplicaciones en la nube nuevas y de tendencia en tu organización | Con las políticas de Descubrimiento en la Nube, puedes establecer alertas que te avisen cuando se detecten nuevas aplicaciones en tu organización. |

| 7 | Crea una política de actividad personalizada para descubrir patrones de uso sospechosos | Cloud App Security las políticas de actividad te ayudan a detectar comportamientos de riesgo, infracciones o datos sospechosos en tu entorno de nube. Si es necesario también puedes integrar flujos de trabajo de reparación. |

| 8 | Habilitar el restablecimiento de contraseña de autoservicio | Con el autoservicio de restablecimiento de contraseña en Azure ADlos usuarios ya no necesitan recurrir al servicio de asistencia para restablecer las contraseñas. Esta función funciona bien con Azure AD contraseñas prohibidas dinámicamente, lo que impide que se utilicen contraseñas fácilmente adivinables. |

| 9 | Aplicar protecciones IRM a los documentos | Utilizar protecciones de Gestión de Derechos de la Información (IRM) en el correo electrónico y documentos evita la exposición accidental o malintencionada de datos fuera de tu organización. fuera de tu organización. Se bloquea a los atacantes que tienen como objetivo activos de datos específicos y de alto valor sin credenciales de usuario. |

| 10 | Descubre las tendencias en el uso de aplicaciones informáticas en la sombra | Añade una fuente de datos en la carga automática de registros para Cloud App Security Discovery para identificar las aplicaciones de tu organización que se ejecutan sin aprobación oficial. Tras la configuración, Cloud App Security Discovery analizará los registros de tráfico del cortafuegos para ofrecer visibilidad sobre el uso de las aplicaciones en la nube y la postura de . de las aplicaciones en la nube y la postura de security . |

| 11 | Designar más de un administrador global | Tener más de un administrador global te ayuda si no puedes satisfacer las necesidades u obligaciones de tu organización. Es importante tener un delegado o una cuenta de emergencia a la que alguien de tu equipo pueda acceder si necesario. También permite a los administradores supervisarse mutuamente para detectar indicios de una brecha. |

| 12 | Asegúrate de que todos los usuarios pueden completar la autenticación multifactor para un acceso seguro acceso seguro | La autenticación multifactor (MFA) ayuda a proteger los dispositivos y los datos a los que pueden acceder estos usuarios. accesibles a estos usuarios. Añadir más métodos de autenticación, como la aplicación aplicación Microsoft Authenticator o un número de teléfono, aumenta el nivel de protección si un factor se ve comprometido. |

| 13 | No caducar las contraseñas | Las investigaciones han descubierto que, cuando se aplican restablecimientos periódicos de las contraseñas las contraseñas son menos seguras. Los usuarios tienden a elegir una contraseña más débil y a variar ligeramente en cada restablecimiento. Si un usuario crea una contraseña segura (larga, compleja y sin ninguna palabra pragmática) debería seguir siendo igual de fuerte dentro de 60 días como lo es hoy. La postura oficial de Microsoft en security es no caducar las contraseñas periódicamente sin una razón específica. |

| 14 | Activar la política para bloquear la autenticación heredada | Bloquear la autenticación heredada dificulta el acceso de los atacantes acceso. Las aplicaciones cliente de Office 2013 admiten autenticación heredada por defecto. Legacy significa que admiten el Asistente de inicio de sesión de Microsoft Online o autenticación básica. Para que estos clientes utilicen las funciones de autenticación modernas modernas, el cliente Windows debe tener claves de registro configuradas. |

| 15 | Activar Sincronización de hash de contraseña si es híbrido | La sincronización del hash de la contraseña es uno de los métodos de inicio de sesión utilizados para conseguir una identidad híbrida. Azure AD Connect sincroniza un hash, del hash, de la contraseña de un usuario desde una instancia de Active Directory local a una instancia Azure AD basada en la nube. La sincronización del hash de la contraseña ayuda reducir el número de contraseñas que tus usuarios deben mantener a una sola. Activar la sincronización de hash de contraseñas también permite informar sobre de credenciales. |

| 16 | Utiliza funciones administrativas limitadas | Los administradores limitados son usuarios que tienen más privilegios que los usuarios pero no tantos privilegios como los administradores globales. Aprovechar las funciones de para realizar el trabajo administrativo necesario reduce el número número de titulares de funciones de administrador global de alto valor e impacto que tienes. Asignar a los usuarios funciones como Administrador de Contraseñas o Administrador de Exchange Online , en lugar de Administrador Global, reduce la probabilidad de que una cuenta privilegiada de administrador global sea violada. cuenta privilegiada de administrador global sea violada. |

| 17 | Exigir MFA para funciones administrativas | Exigir la autenticación multifactor (MFA) para todas las funciones administrativas dificulta a los atacantes el acceso a las cuentas. Las funciones administrativas tienen permisos más elevados que los usuarios normales. Si alguna de esas cuentas comprometida, los dispositivos y datos críticos quedan expuestos a un ataque. |

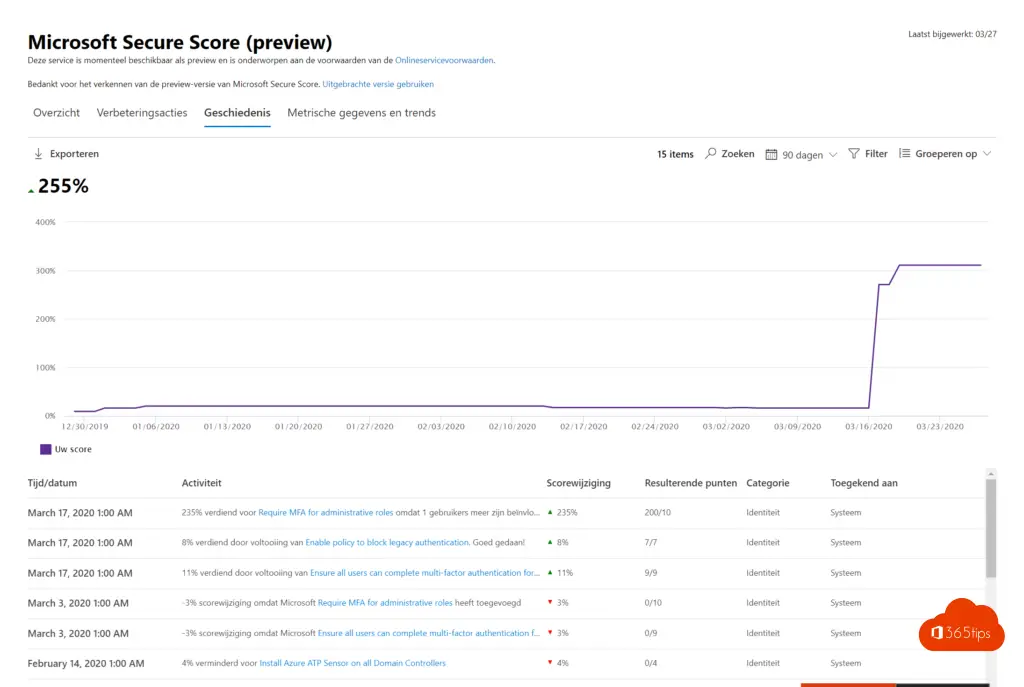

Historia

- La vista del historial muestra las acciones que ya has realizado. Útil para informar bien sobre la puntuación de madurez de tu organización.

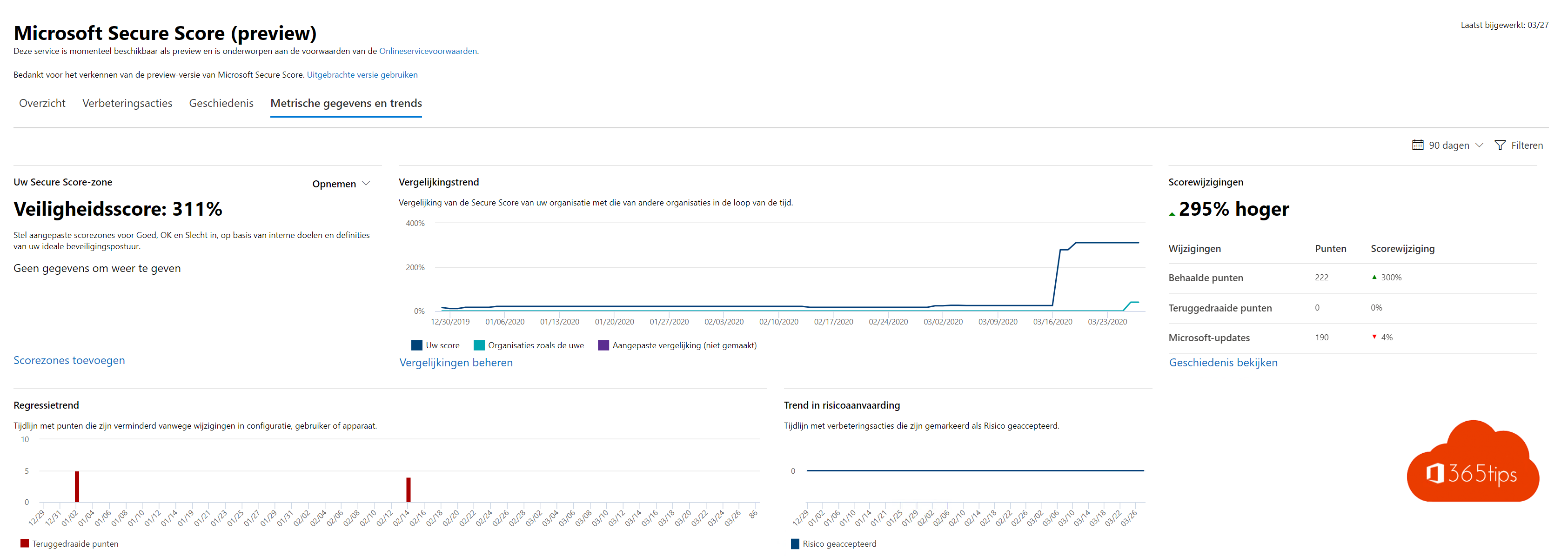

Datos métricos y tendencias

- Compara. En realidad no es una gran forma de eliminar el riesgo, pero es una buena medida media.

Resumen

Microsoft Secure Score es el lugar perfecto para empezar a obtener información sobre seguridad que puedes mejorar. Securescore muestra las características, consejos y funciones de seguridad que se pueden activar.

Si sigue habiendo fricción entre las necesidades, se puede trabajar con: Campaña de sensibilización en Office 365, pero también el propio no creyente puede comprobar en qué sitio se ha conectado recientemente. Los inicios de sesión arriesgados son una tercera opción que hace muy perspicaz optar por un entorno más seguro.

En las acciones de mejora, en este test-tenant puedes encontrar nada menos que 17 consejos que son todos realistas de aplicar.

Blogs relacionados

¡Hoja de ruta para la seguridad Office 365 en los primeros 30, 60, 90 días

Comprueba en qué ubicación te has conectado para asegurarte de que no te han hackeado

las 10 recomendaciones security que debemos poner en práctica ahora que trabajamos desde casa!