Dit zijn de top 10 veiligheidsaanbevelingen bij het thuiswerken via Microsoft 365

- Identiteitsbeveiliging / MFA.

- Installeer de nieuwste patches en updates van software en systemen

- Wijzig gebruikersnamen en wachtwoorden regelmatig

- Bouw realtime rapporten van security risico’s

- Creeer geautomatiseerde en intelligente waarschuwingen

- Installeer antivirussoftware of alle eindpunten

- Beveilig privéapparaten en zakelijke apparaten (+ telefoons)

- Evalueer regelmatig welke gebruikers toegang tot data, apparaten en netwerken hebben

- Volg, verander en blokkeer toegang voor tijdelijke projecten en wanneer medewerkers het bedrijf verlaten

- Gebruik oplossingen voor informatiebescherming (informatiebeheer) om je data overal te beschermen, ongeacht de manier van verwerking.

1. Identiteitsbescherming

1.2 miljoen Office 365 accounts (per maand) worden gehackt. Dit vertegenwoordigd maar 0,5% van alle accounts op je omgeving. Bron: theregister-co-uk

In cijfers:

| 0,5% van de accounts op: | 100 |

| dat is 1 account op: | 200 |

| 2 accounts op: | 400 |

| 4 accounts op: | 800 |

Multi-factor authentication voorkomt 99,9% van alle aanvallen

- Mfa activeren is eenvoudig en kan je doen op basis van dit artikel.

- Wil je weten hoeveel mensen vandaag hun wachtwoord indrukken in niet veilige websites. Doe deze atttack-simulator.

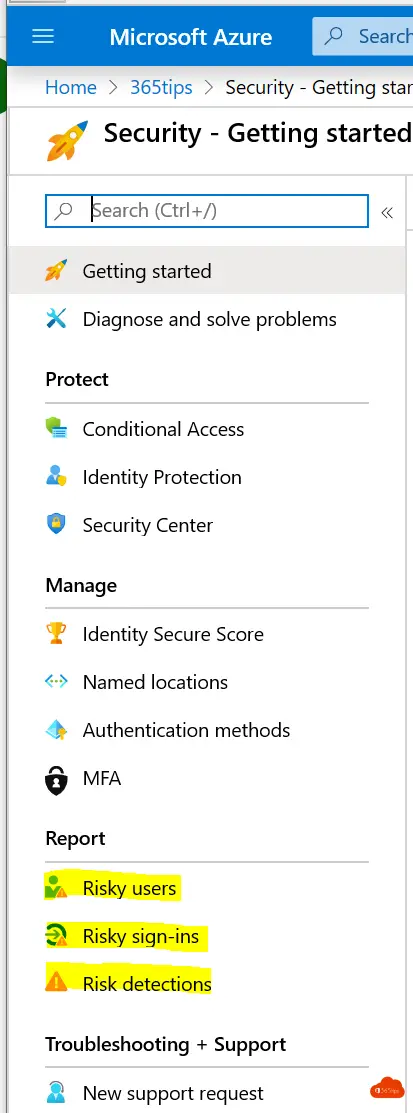

- Accounts met risico’s kan je raadplegen via: risky sign-ins.

- MFA & MAP, POP3, blokkeren in één klik met een automatische activatie en stappenplan. -> Azure-ad-security-standaarden

2. Patching & updates

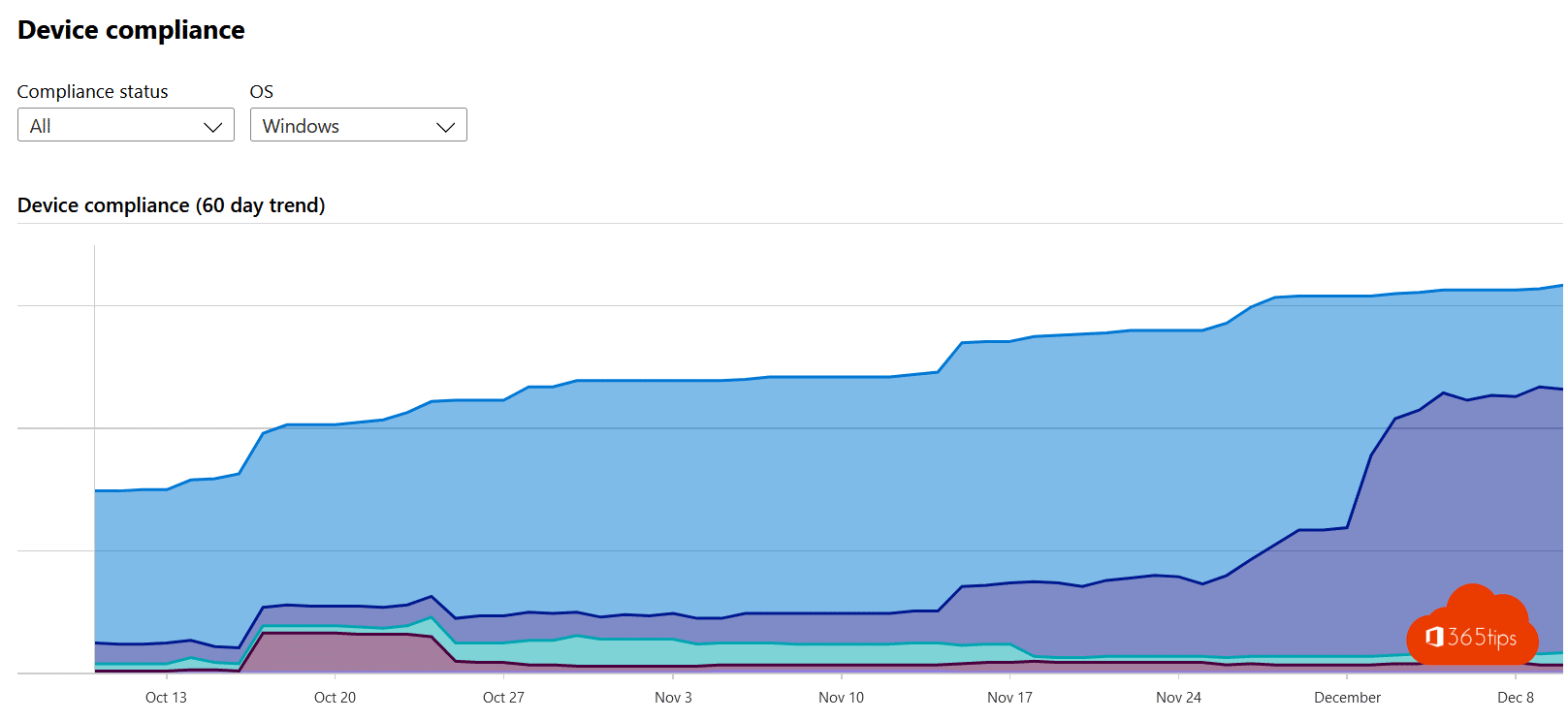

- Zorg dat je alle computers en servers onder controle hebt.

- Gebruik een tool die er in slaagt om een inventaris van alle computers te houden.

- Intune kan helpen, er bestaan ook andere oplossingen.

3. Wijzig wachtwoorden regelmatig

- Als het niet zo makkelijk is om wachtwoorden te veranderen kan je best werken met MFA. Dit neemt voor veel gevallen het probleem van het wachtwoord weg. Documenten en applicaties zitten vandaag vaak in de cloud. MFA kan Office 365 & M365 goed beschermen.

- In de laatste security baseline heeft Microsoft aangeraden om te stoppen met wachtwoorden te veranderen. Dit in combinatie met MFA is een goede oplossing.

4. Bouw realtime rapporten van security risico’s

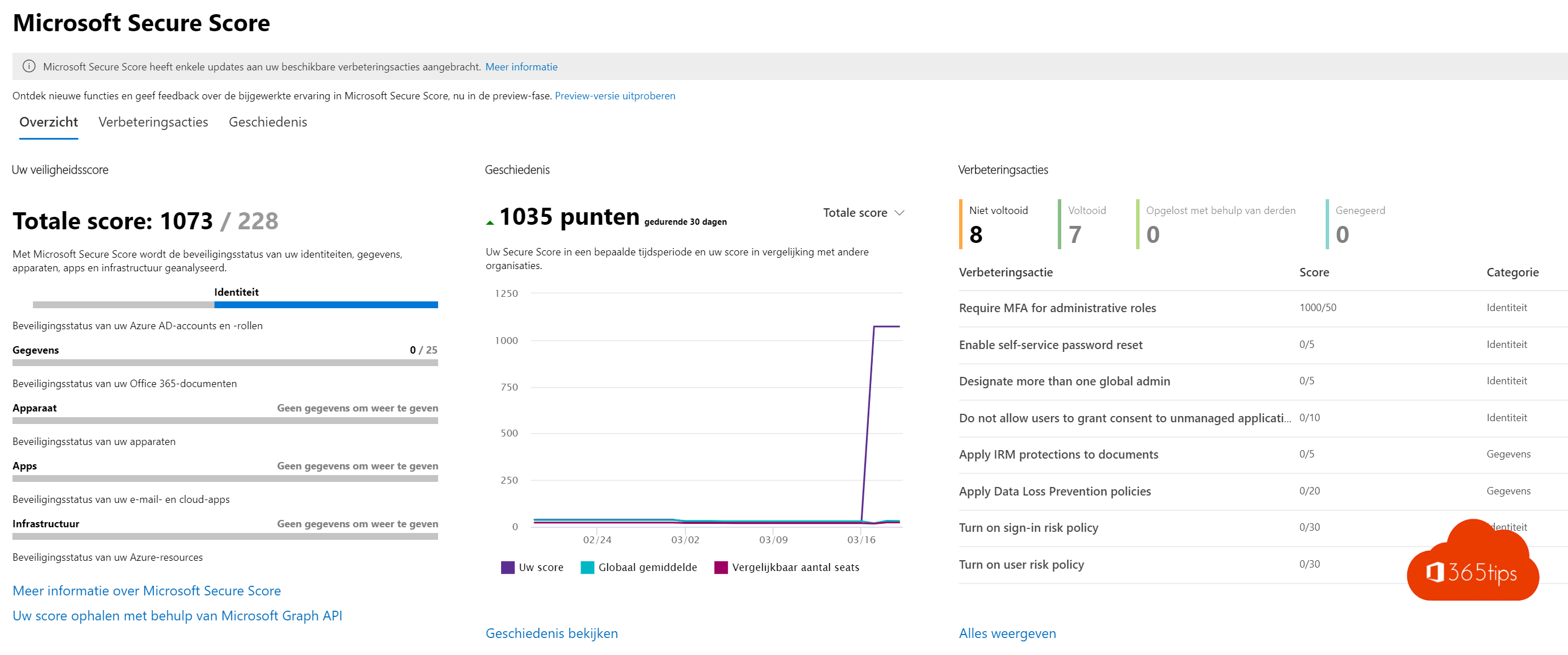

- Identiteitsrisico’s zijn vaak aanwezig en blijven een van de grootste risico’s.

- Makkelijk om deze te begrijpen is een security assessment dat je zelf kan doen op 2 uur.

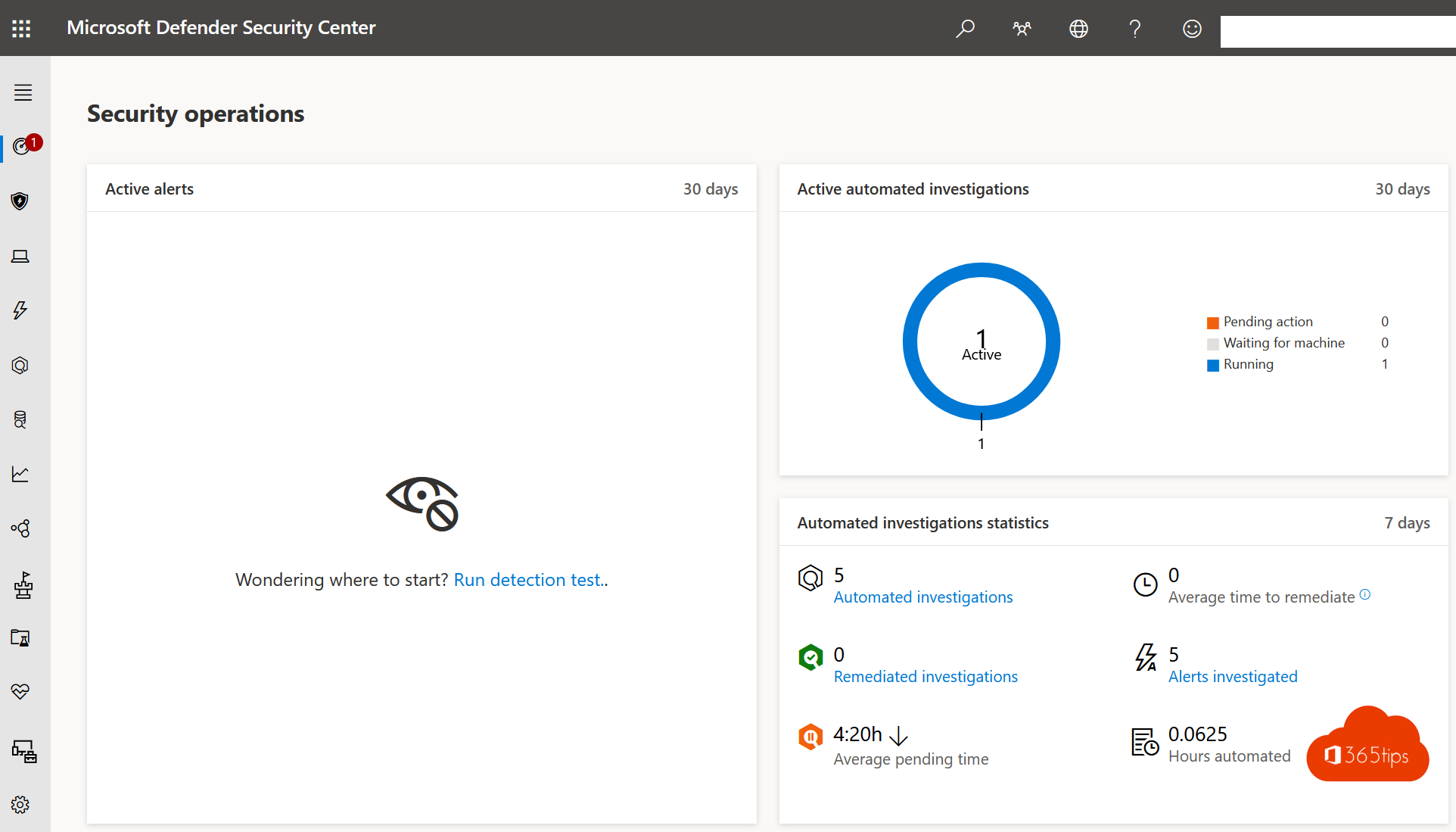

- Daarnaast zijn er ook toestel risico’s zoals malware etc. deze kan je met Microsoft Defender ATP inkijken.

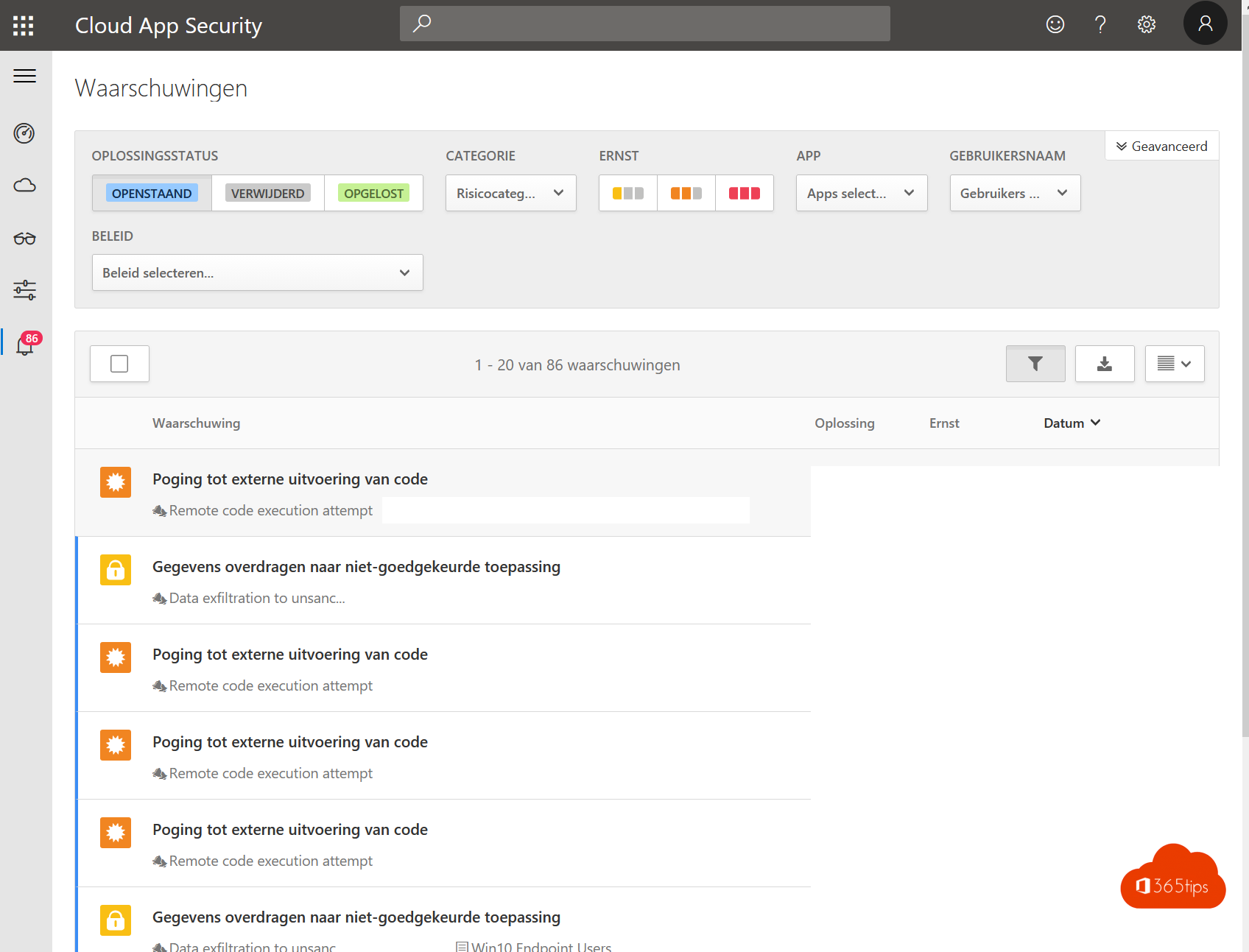

5. Creeer geautomatiseerde en intelligente waarschuwingen

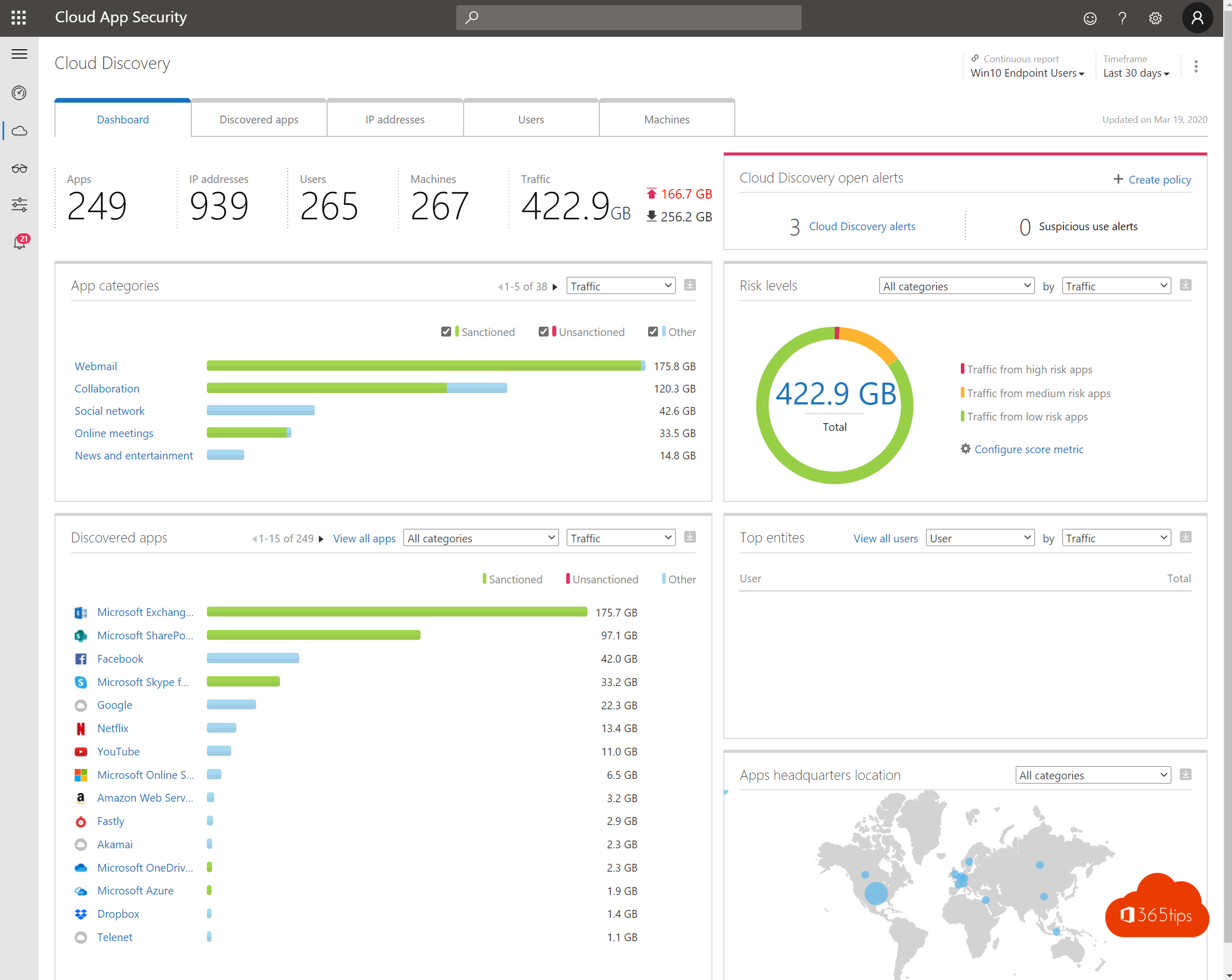

- Cloud App Security geeft de mogelijkheid om automatisch te handelen na een risico. Je kan bijvoorbeeld een alert zetten als iemand 20 documenten verspreid.

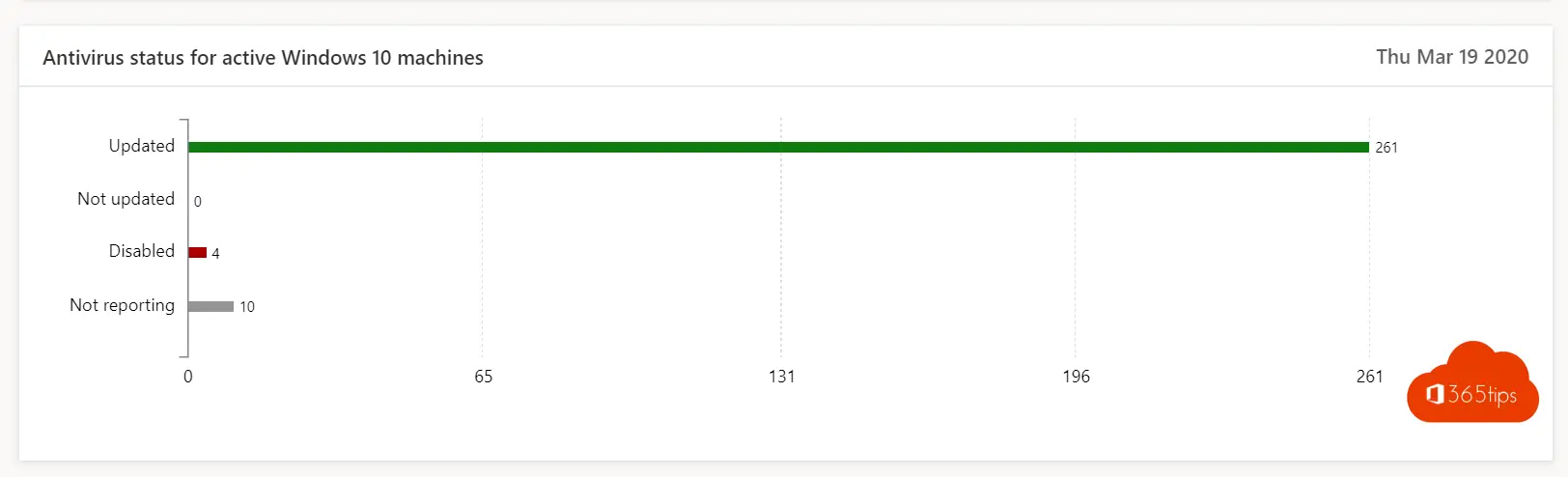

6. Installeer antivirussoftware of alle eindpunten

- MDATP, sentinelOne, Norton, Mcafee, het speelt op zich geen rol. Als je er maar in slaagt om op elk eindpunt een antivirus te voorzien. MDATP laat een makkelijkere integratie toe.

- Een ander aspect is zeker zijn dat je antivirus is ingeschakeld. Dat kan best vanuit deze console.

7. Beveilig privéapparaten en zakelijke apparaten (+ mobiele telefoons)

- We slagen er vaak in om onze vaste pc’s, laptops goed te beschermen. Mobiele toestellen vaak niet. Via Intune kan je applicaties isoleren en segmenteren zonder dat je het toestel in beheer hoeft te nemen. De applicatie zit in beheer. De data van de organisatie is afgeschermd.

- Enerzijds met een pincode, fingerprint, faceID. Anderzijds kan je geen documenten kopiëren naar andere applicaties waardoor de data veilig blijft.

- Dit is een voorbeeld van de Outlook App. afgeschermd op een BYOD.

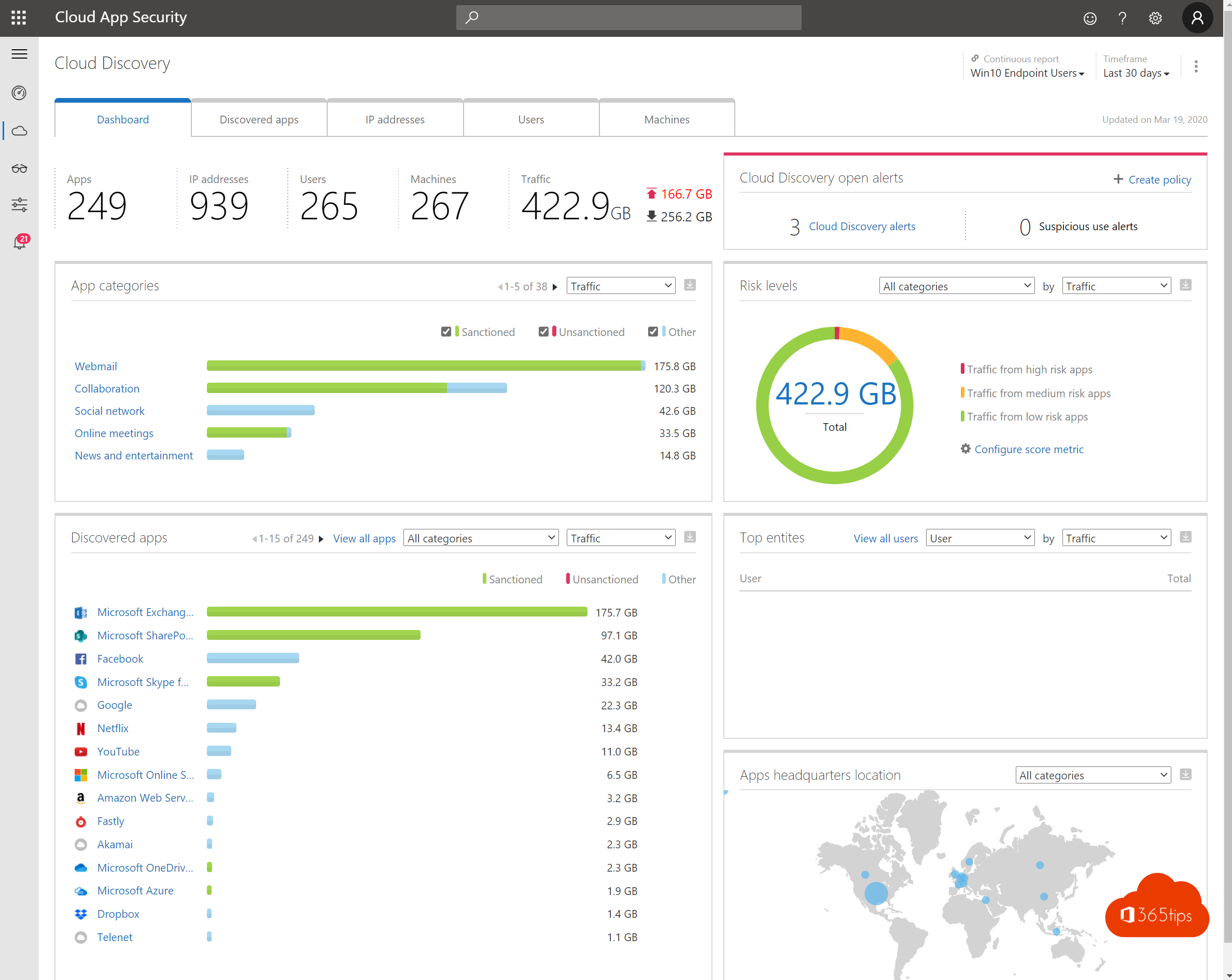

8) Evalueer regelmatig welke gebruikers toegang tot data, apparaten en netwerken hebben

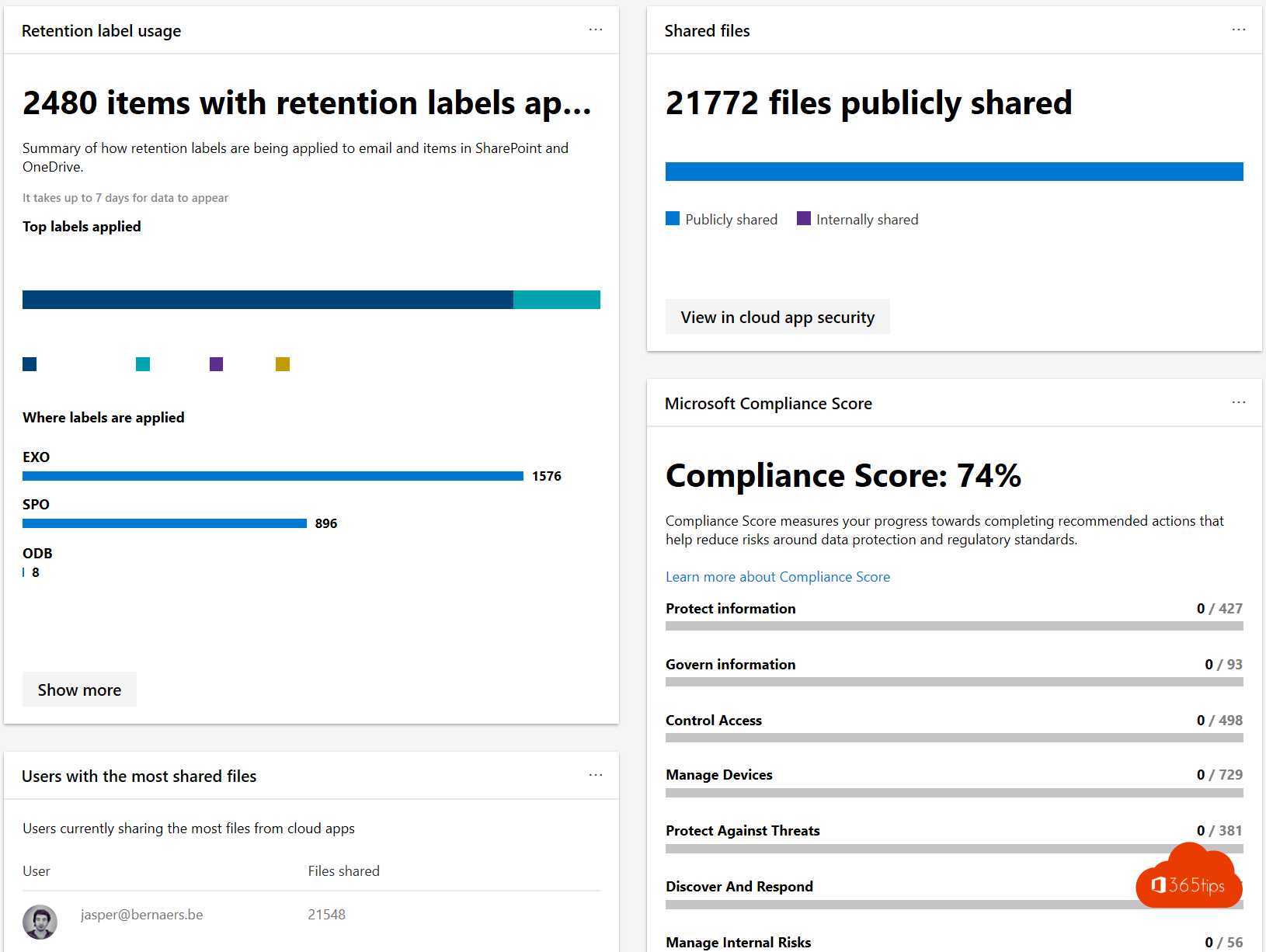

- Cloud App Security laat je zien hoe de data op eindpunten beland.

- Je kan rapporten trekken van de huidige informatieveiligheid om de bewegingen van data-stromen te identificeren. Document data, maar ook identiteits eigenschappen. (plaats, locatie)

9. Volg, verander en blokkeer toegang voor tijdelijke projecten en wanneer medewerkers het bedrijf verlaten

- governance without enforcement is just good advice.

- Maak afspraken en regel deze technisch in.

- Een microsoft Teams site voor een project bestaat 6 maanden. daarna kan je dit automatisch verwijderen.

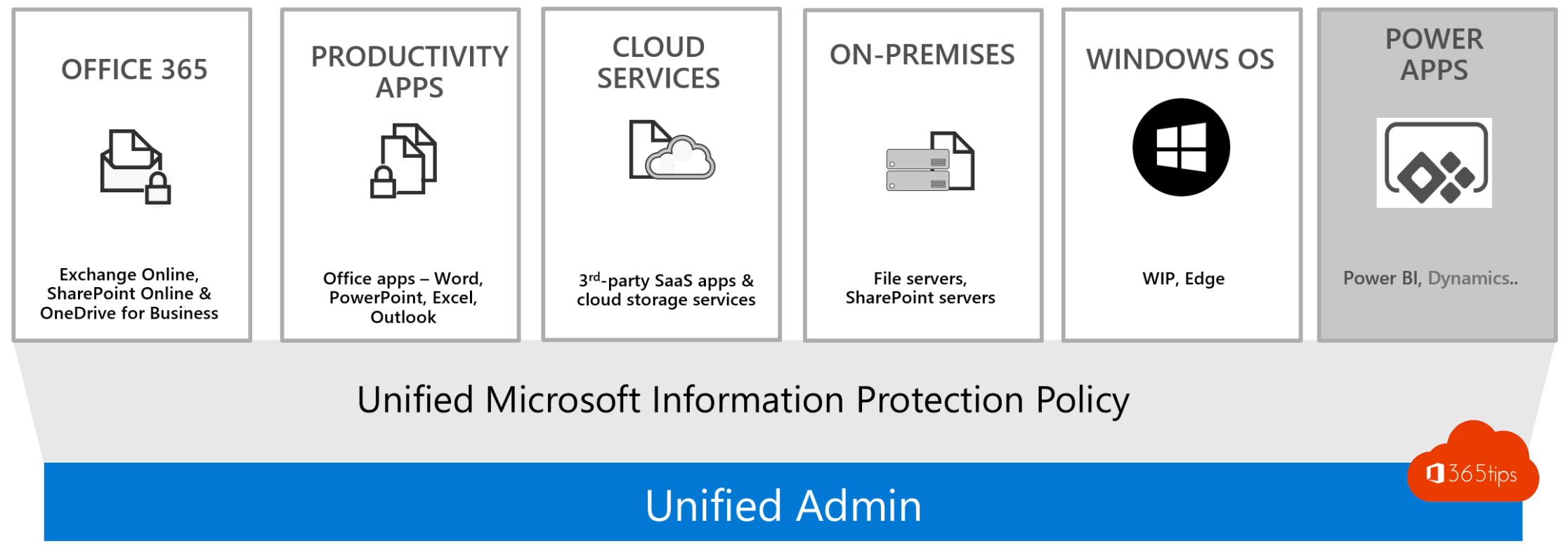

10. Gebruik oplossingen voor informatiebescherming om je data overal te beschermen.

- Information protection zorgt voor berscherming van het document. Zelfs als je het document zou ‘fysiek’ verliezen. Bestaat er nog steeds de mogelijkheid om dit te blokkeren.

- Ben jij in staat om een rapport te trekken van de huidige gedeelde documenten?

Conclusies

Het is niet makkelijk om security prioriteiten te zetten. Ik zou altijd beginnen met MFA en identiteitsbeveiliging. Daarna document en toestelbeveiling.

Als je identiteit niet veilig is heeft het geen zin om information protection te doen. Want een ‘hacker’ logt in met je account en kan zo je documenten raadplegen.

Lees ook

Windows 11 installeren met de installatie-assistent van Microsoft

Hoe kan je naar Spotify luisteren via elke webbrowser

Dit zijn de 10 succesfactoren bij het inrichten van Microsoft Teams

Abonneer

Inloggen

0 Reacties

Oudste