Hoe in 4 stappen Microsoft Teams veiliger maken voor gebruikers?

In 4 stappen een baseline security inrichting voor elke Microsoft Teams roll-out? Microsoft zegt wat we moeten doen – helaas weinig organisaties die er in slagen om het in te richten. Spijtig, want Teams gebruikt Azure AD. Azure AD gebruikt je on-premises omgeving en zo ben daar zit je bij de kern van je organisatie. Je Active-Directory omgeving. We denken vaak dat de cloud oplossing zoals Teams niet diep geintegreerd zijn in de kern van je orgasanitie. Helaas is dit onwaar.

Om Microsoft Teams veilig te gebruiken zijn er 2 belangrijke zaken om aan te pakken: identiteitsbescherming & Databescherming.

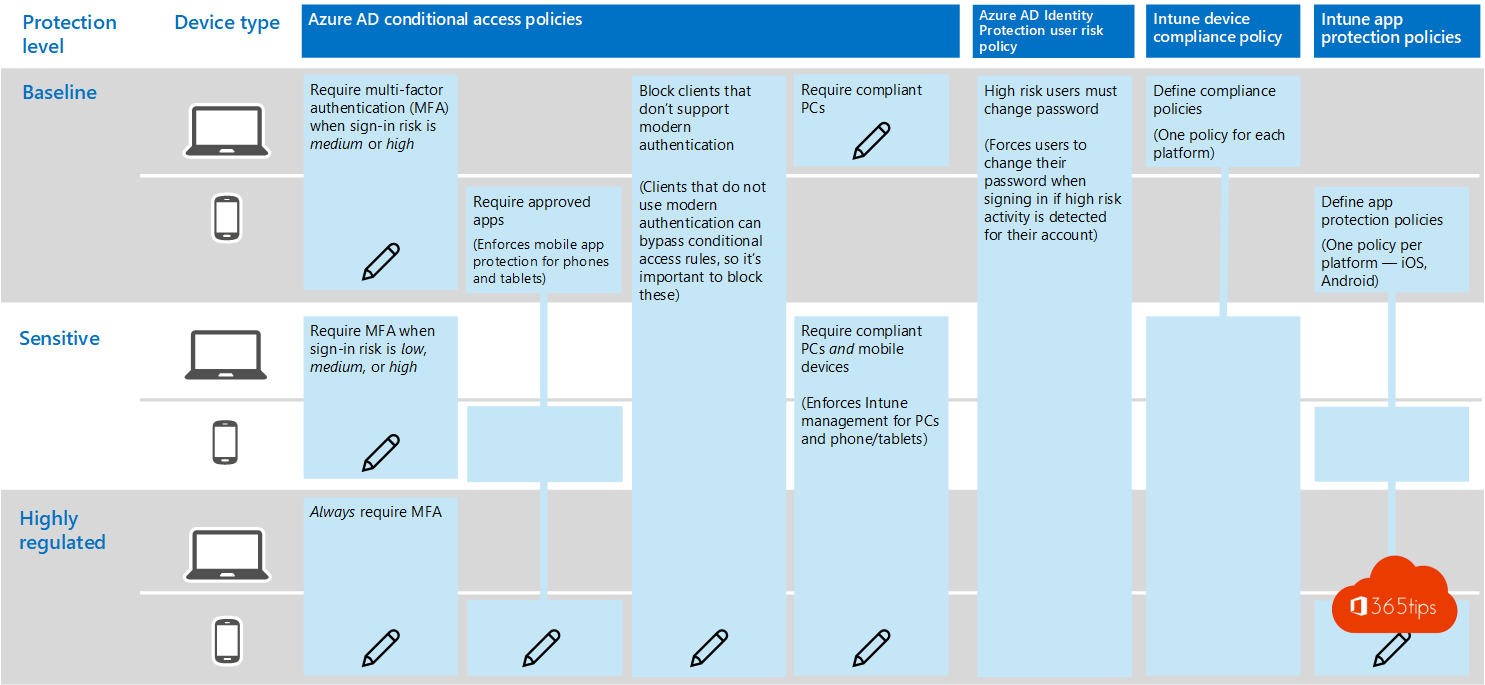

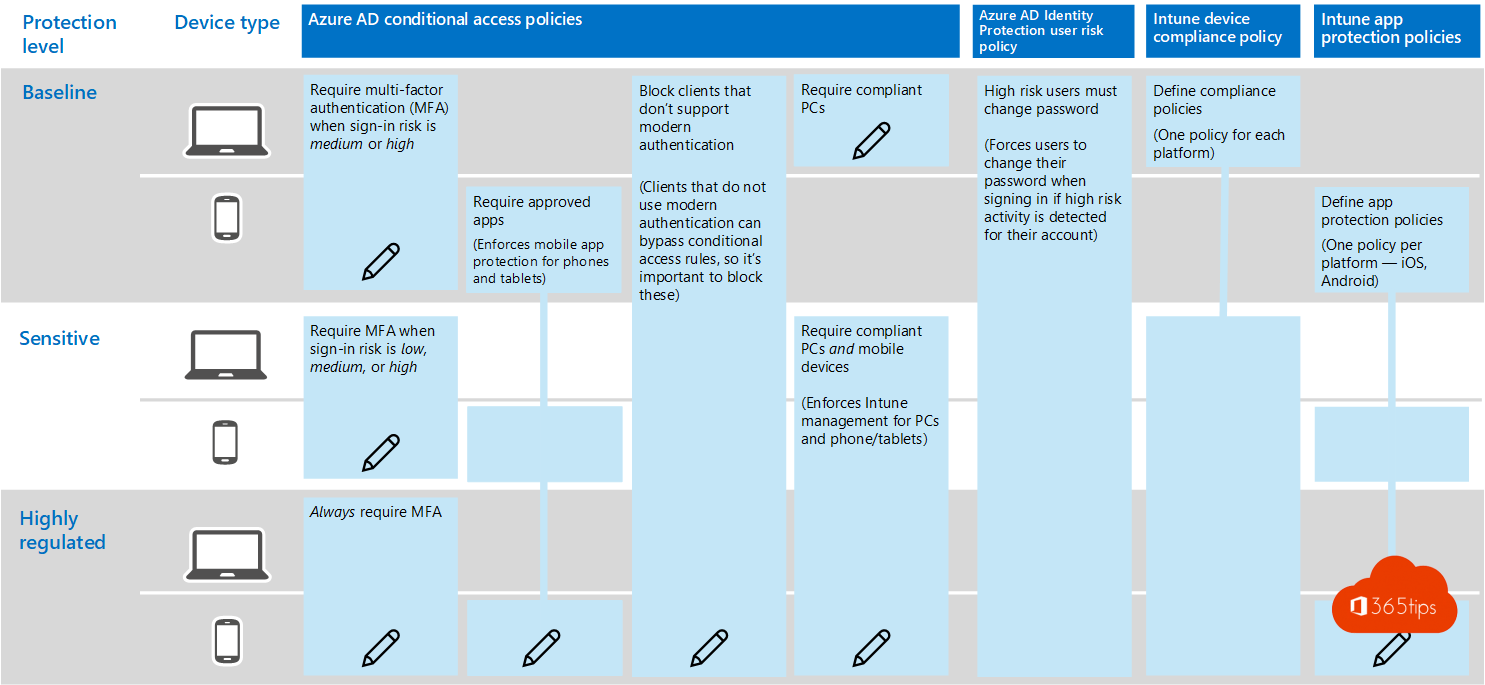

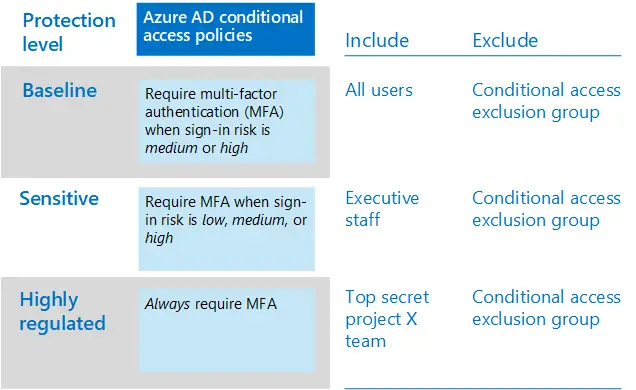

1. MFA + Azure AD Conditional Access Policies

- Als primaire veiligheidsverbetering activeer je best eerst MFA.

- Voordat je MFA zal activeren gebruik je best eerst een MFA-registratiebeleid om gebruikers op voorhand voor MFA te registreren.

- Nadat gebruikers zijn geregistreerd, kan je MFA afdwingen bij de aanmelding.

- MFA is relatief eenvoudig. Binnen Azure AD security defaults zijn er ook opties. Dit doet dit gehele proces automatisch.

2. Azure AD Identity Protection user risk policy

- Om ervoor te zorgen dat de gecompromitteerde accounts van gebruikers met een hoog risico worden gedwongen om een wachtwoordwijziging uit te voeren bij het aanmelden, kan je best een gebruikersrisicobeleid toepassen.

- Als je geen MFA hebt kan je gebruikers niet hun wachtwoord laten veranderen. Zij zullen geblokkeerd worden. En er zal een sign-in risk verschijnen in Azure Active Directory. Het is een meerwaarde voor gebruikers om MFA te activeren want zij zijn in staat om zelf hun wachtwoord aan te passen bij een risico. Waar ze vroeger met hun IT departement contact moesten nemen.

- Er moet ook een policy gemaakt worden om deze setting actief te zetten na de activatie. Handig hier is dat IT-Admins deze ‘condities’ ook kunnen gebruiken op andere identiteitsgebonden Azure AD integraties.

- Deze policy kan je activeren in 10 klikken.

- Surf naar: IdentityProtectionMenuBlade/UserPolicy

- Maak een beleid voor gebruikers risico’s

- Klik op alle gebruikers

- Gebruikersrisco’s: Gemiddeld of Hoog

- Beleid afdwingen AAN

- Vergeet niet om wachtwoordwijziging vereisten AAN te zetten.

3. Intune App Protection policies

- App-beveiligingsbeleid (APP) bepaalt welke apps zijn toegestaan en welke acties ze kunnen uitvoeren met de gegevens van je organisatie.

- Makkelijker uitgedrukt. Organisaties weten vaak niet waar te beginnen.

- Dankzij compliance policies is er een startpunt om de organisatie ‘beter onder controle’ te krijgen.

- Het APP-kader voor gegevensbescherming is ingedeeld in drie verschillende configuratieniveaus, waarbij elk niveau ook het vorige niveau bevat:

- (Level 1) Enterprise Basic Data Protection.

- (Level 2) Enterprise enhanced data protection.

- (Level 3) Enterprise high data protection.

- Een policy maken kan eenvoudig via het Policies menu van Device Cmplaince.

- Surf naar: Https://endpoint.microsoft.com of via deze direct link: DevicesComplianceMenu/policies en activeer een compliance policy.

4. Intune Device Compliance policy

- In het beleid voor naleving van apparaten worden de vereisten gedefinieerd waaraan apparaten moeten voldoen om als compliance te worden gemarkeerd.

- Als je zelf een beleid wil maken kan je aan de slag via: intune-beleid voor apparaatnaleving vanuit het Microsoft Endpoint Manager-beheercentrum. https://endpoint.microsoft.com

- Maak een beleid voor elk platform:

- Android

- Android Enterprise

- iOS/iPadOS

- Macos

- Windows Phone 8.1

- Windows 8.1 en hoger

- Windows 10 en hoger

Meer informatie kan over deze policies kan je terugvinden op Docs van Microsoft: https://docs.microsoft.com/nl-nl/microsoft-365/enterprise/identity-access-policies#define-device-compliance-policies