🔐 Hoe Multi-Factor Authenticatie activeren in Microsoft 365 (MFA)

1. Waarom Multi-Factor Authenticatie?

Microsoft schreef het alvast in hun securityblog. Je hebt 99,9 procent minder kans dat een niet-vertrouwde persoon je Office 365 account kan benaderen als je geen MFA hebt.

Een 2de factor is echt nodig. Vaak hebben hackers reeds je wachtwoord in hun bezit.

MFA activeren om je identiteit te beschermen is dus belangrijk. Als iemand toegang krijgt tot je mailbox kan deze persoon ook je identiteit misbruiken. Het is aangewezen niet alleen je mailbox te beschermen maar ook je Google Account, je Facebook, PayPal en andere accounts die je gebruikt.

2. Wat is Multi-factor Authenticatie?

Multi Factor Authenticatie (MFA) is een manier waarop authenticatie verleend wordt door middel van een extra factor. Of meerdere factoren.

Iets wat iemand WEET zoals een wachtwoord of een pincode

Iets wat iemand HEEFT zoals een mobiele telefoon, een ‘fido2‘ hardware token

Iets wat iemand IS zoals zijn Biometrisch gegevens: vingerafdruk of gezichtsherkenning.

3. Hoe kan je Multi-factor authenticatie inschakelen als gebruiker – De nieuwste manier

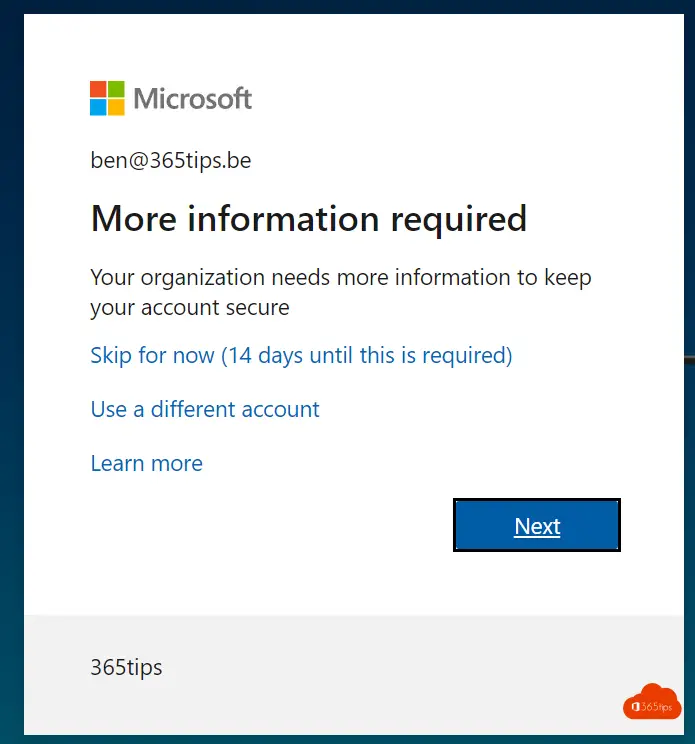

Hier kan je zelf als eindgebruiker je MFA instellen en instellingen aanpassen. Onderaan de pagina kan je als IT-Administrator de volledige organisatie uitrollen met MFA.

Surf naar: https://aka.ms/mfasetup en open de Microsoft Multi-Factor Authentication pagina.

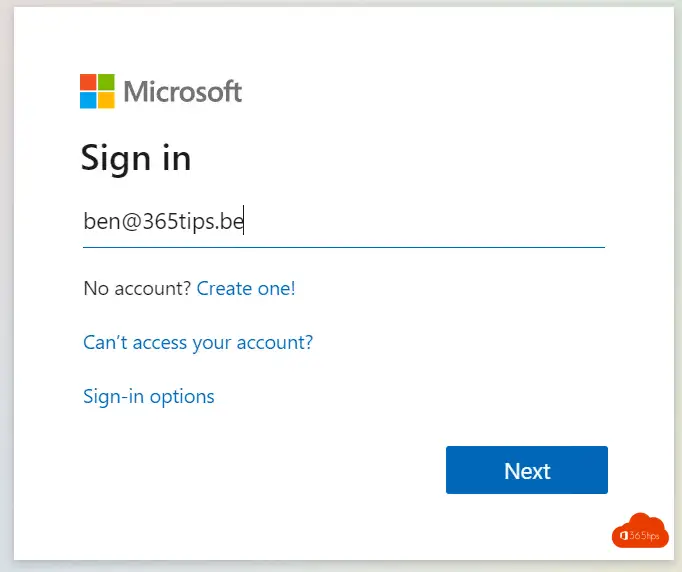

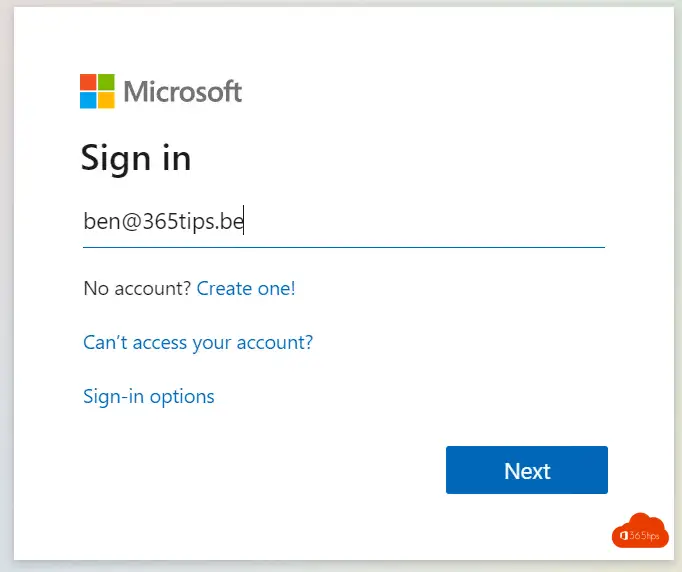

Login met je huidige account.

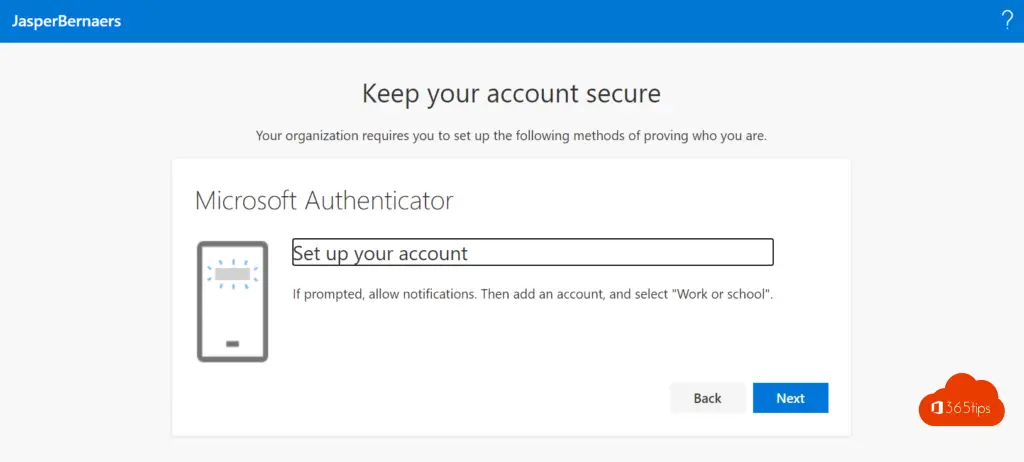

Klik op volgende

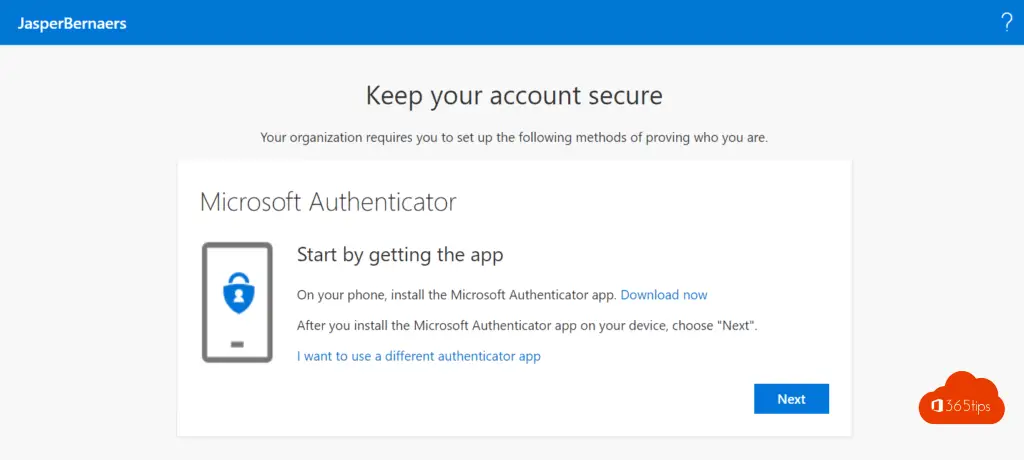

Installeer de Microsoft Authenticator app op je iPhone of Android telefoon.

Druk op volgende

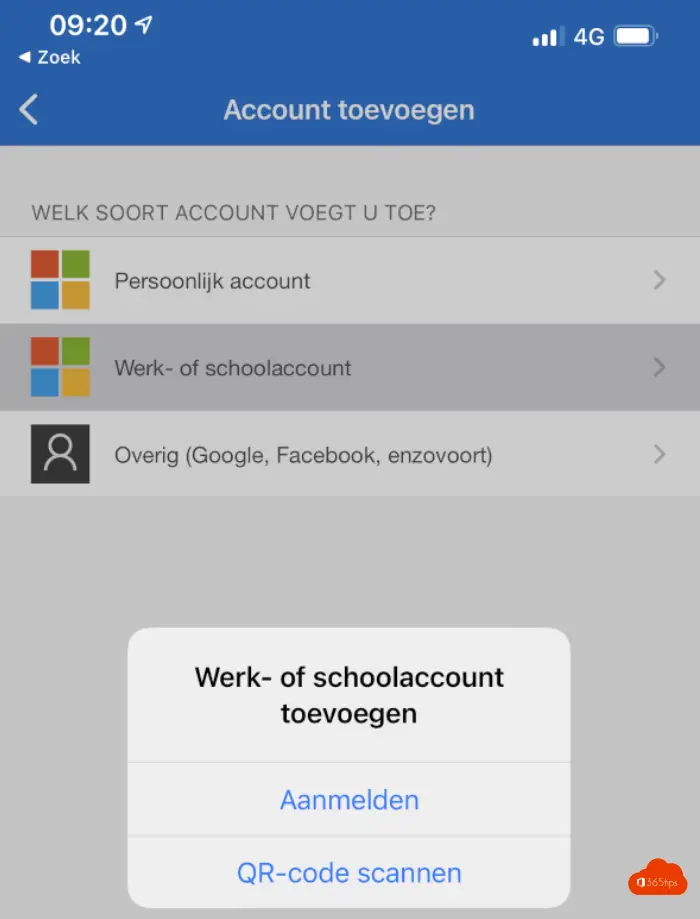

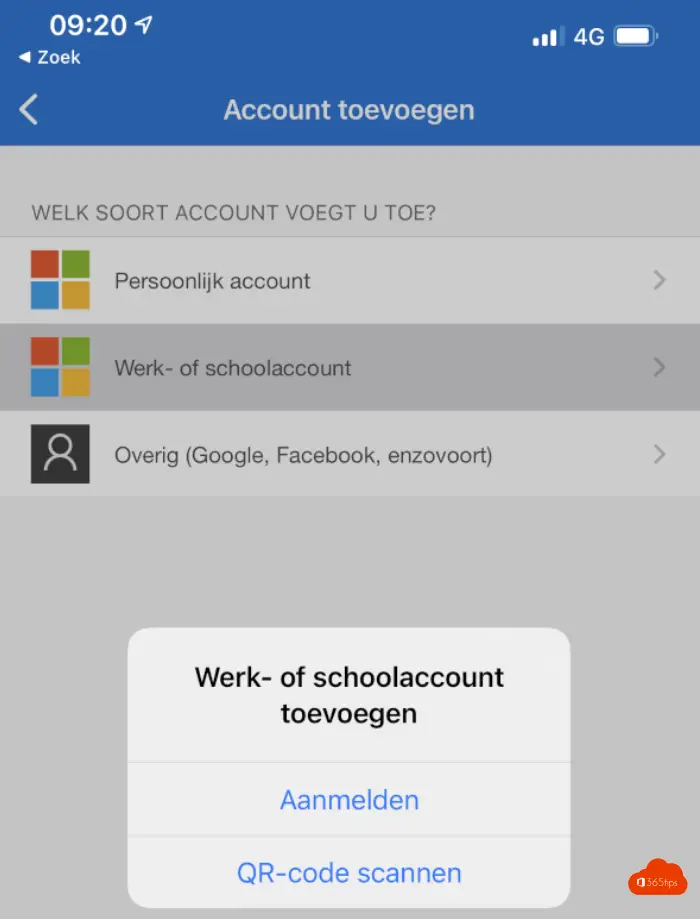

Kies in de mobiele applicatie werk- of schoolaccount toevoegen.

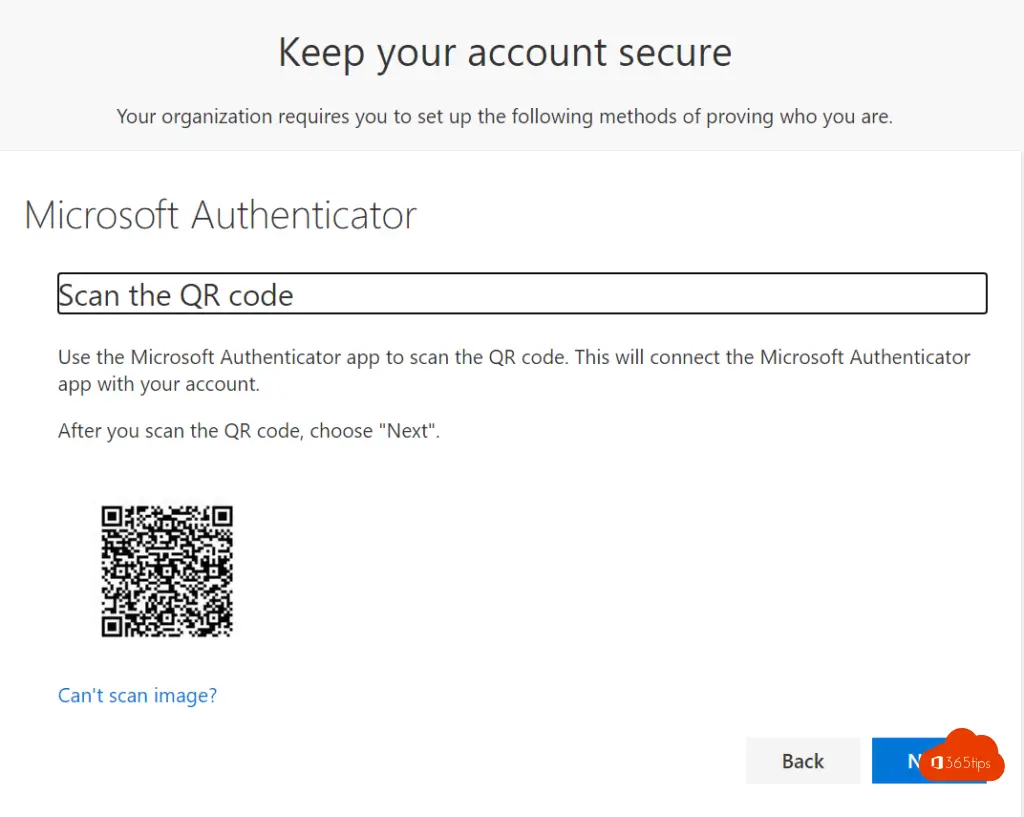

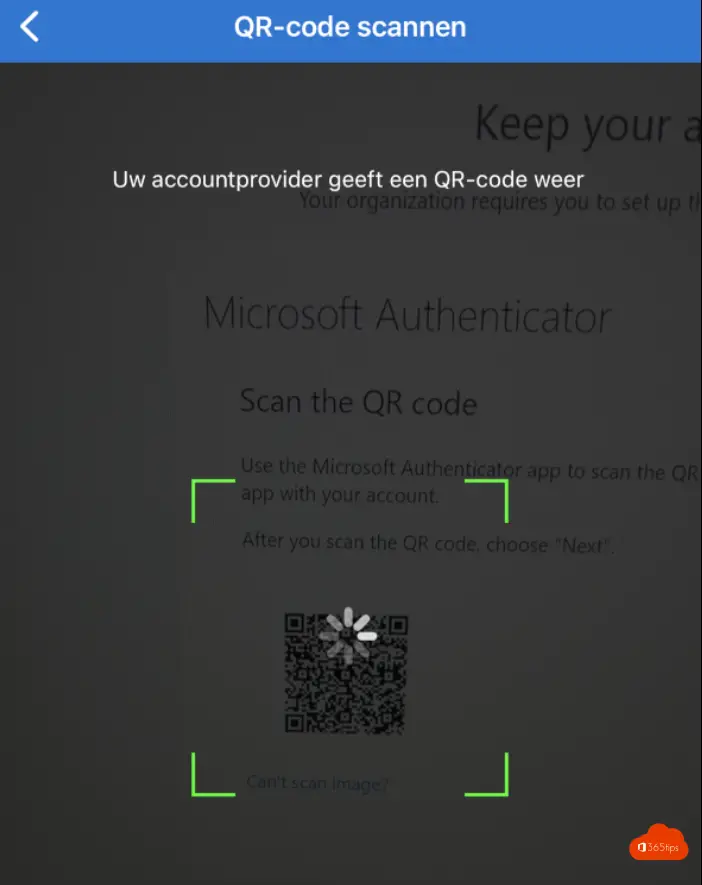

Scan de QR code

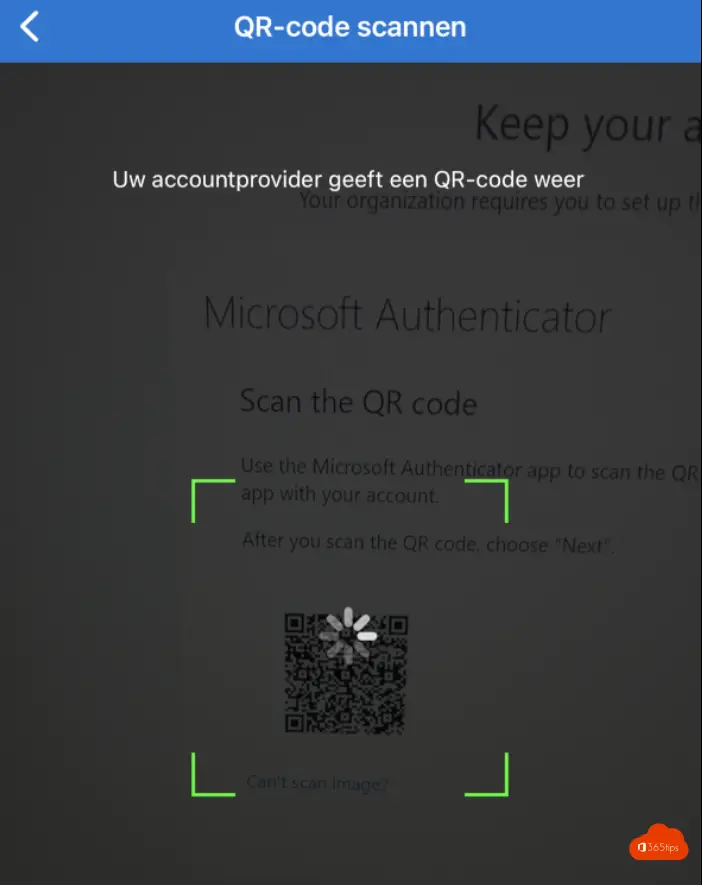

Scan de QR Code via de Authenticator App – mobiel

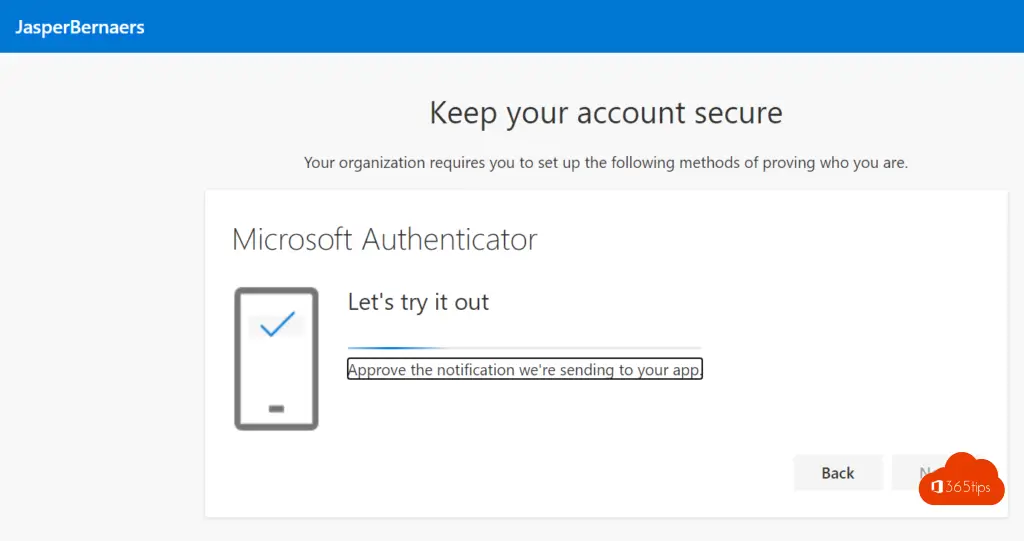

En nu een korte test van Microsoft.

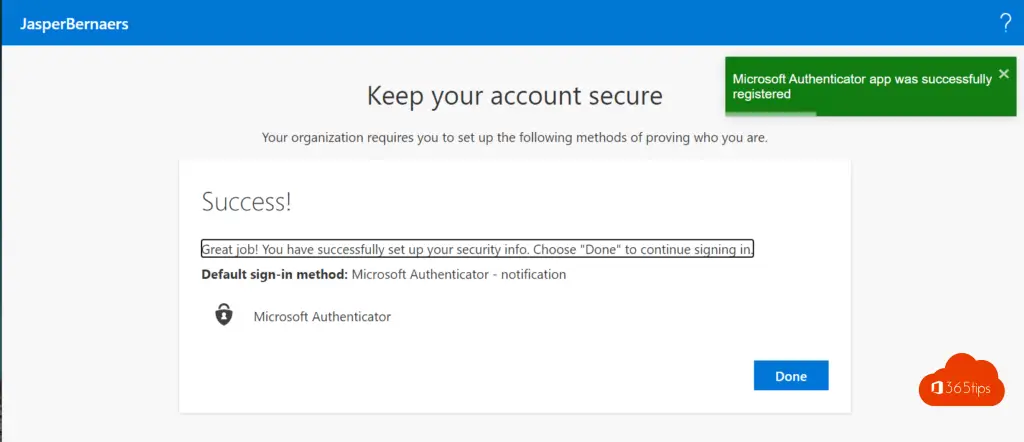

De activatie is geslaagd! Test in een inprivate browser of alles goed zit na de activatie om zeker te zijn dat er niets is fout gegaan.

4. MFA inschakelen voor gebruikers – Of opnieuw instellen van de huidige instellingen

Surf naar: https://aka.ms/mfasetup en open de Microsoft Multi-Factor Authentication pagina.

Login met je huidige account.

Klik op volgende

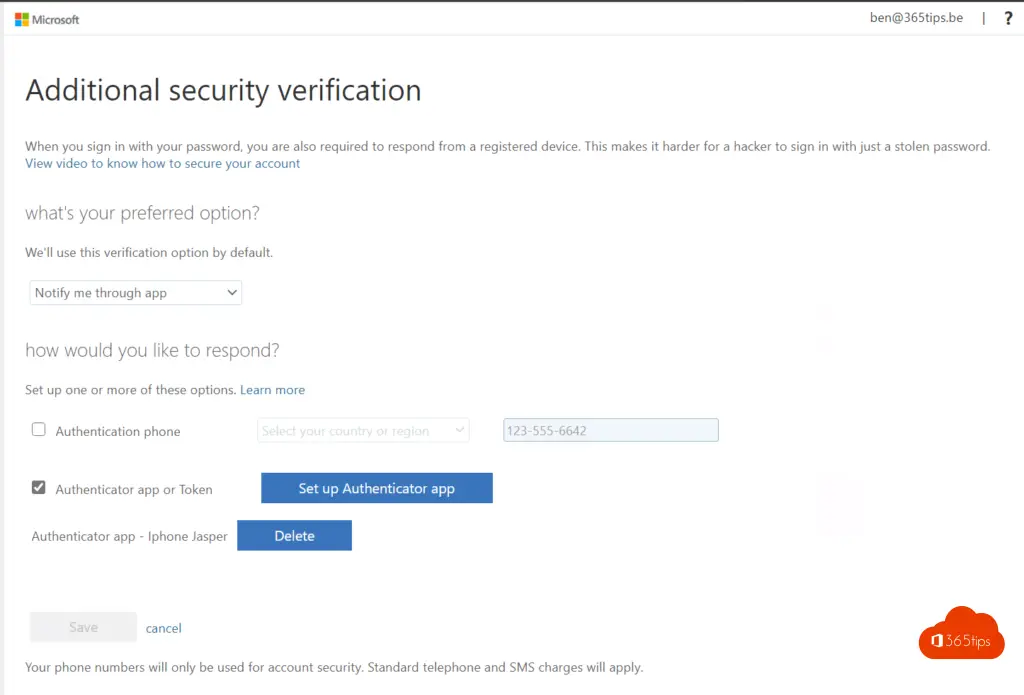

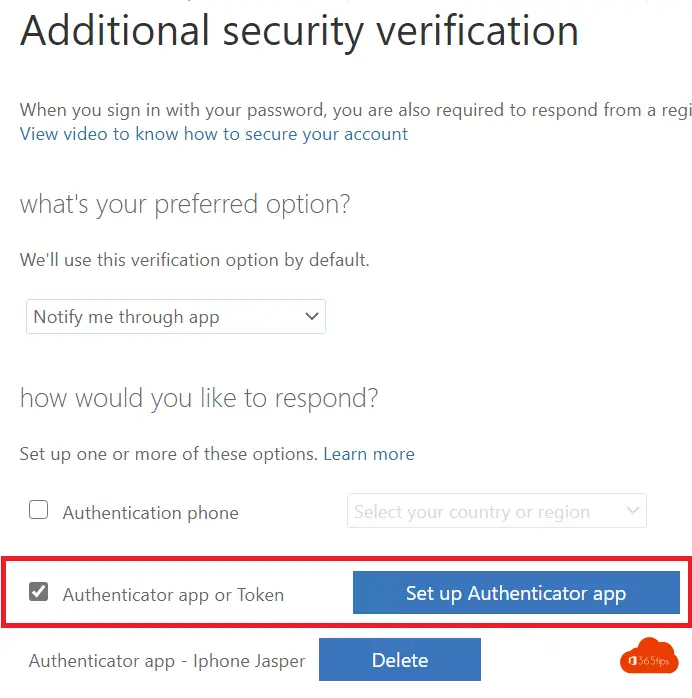

Kies authenticator app of token – Setup Authenticator App

Installeer de Microsoft Authenticator app op je iPhone of Android telefoon.

In je mobiele app druk je bovenaan op de plus om een werk account toe te voegen

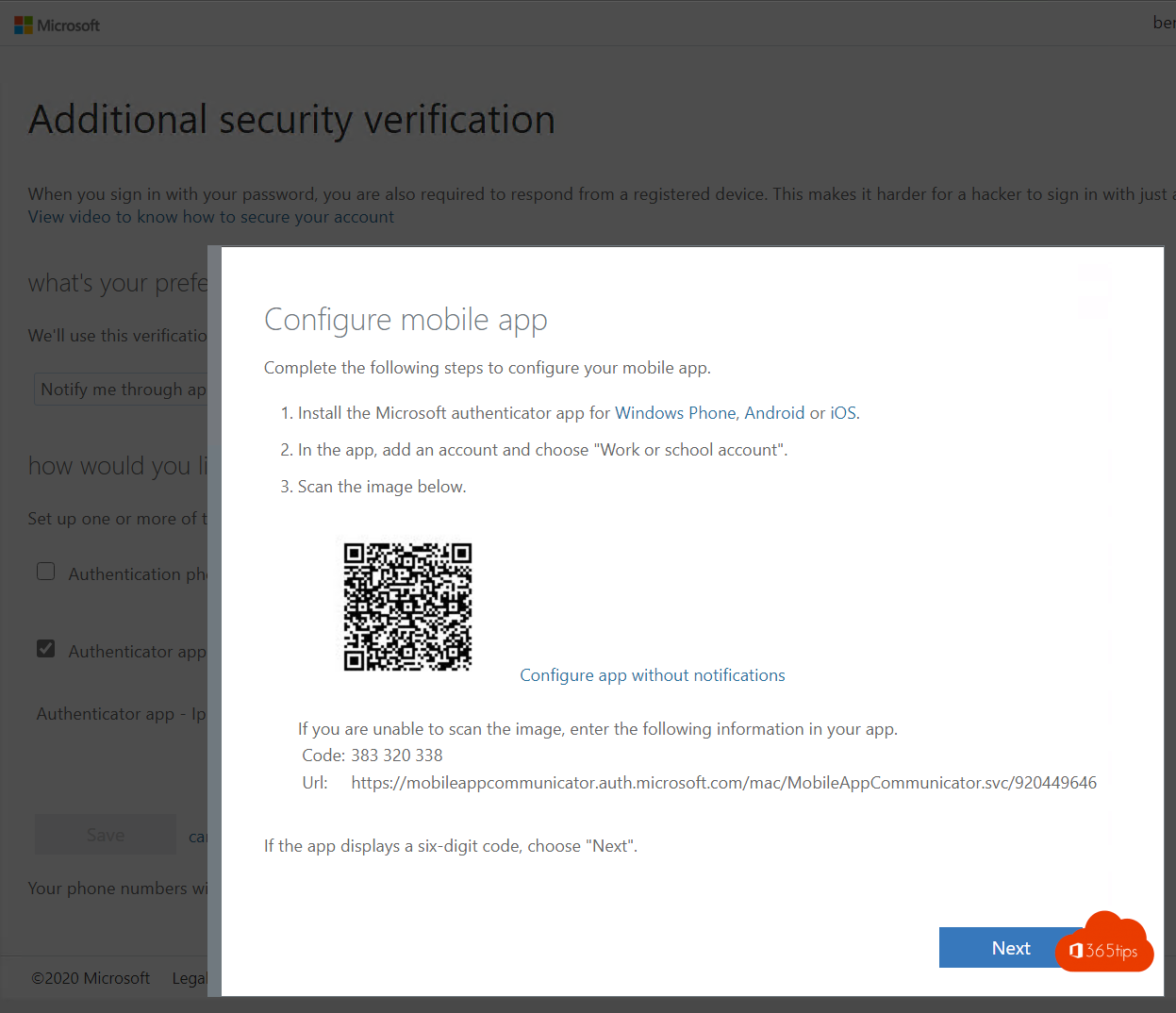

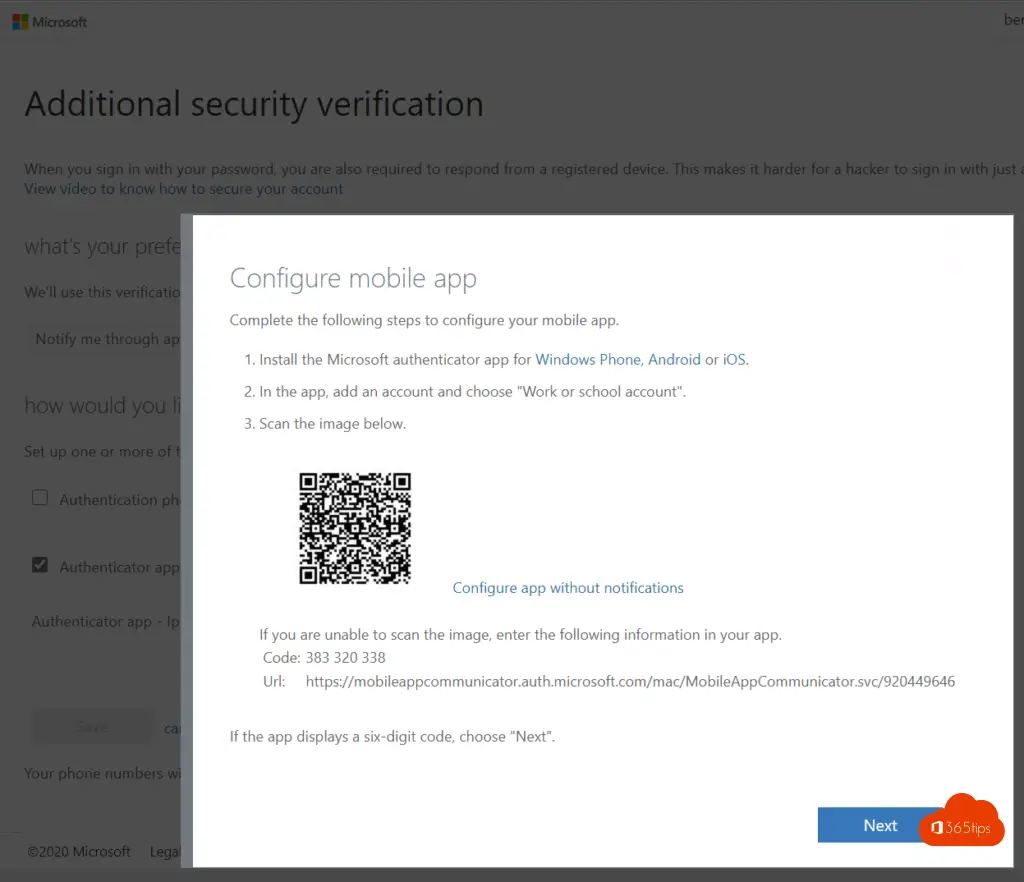

Scan de QR code die je verkrijgt door te drukken op Set Up Authenticator App

De code verschijnt in de webbrowser.

Scan vervolgens de code

Klik op volgende.

Je krijgt een prompt op je telefoon klik op Accepteren.

Vanaf nu is je mobiele toestel bekend als 2de factor. Dit wil niet altijd persé zeggen dat je IT-Administrator policies heeft gezet zodat dit vanaf nu een standaard is. Maar jij bent alvast klaar voor het gebruik van MFA.

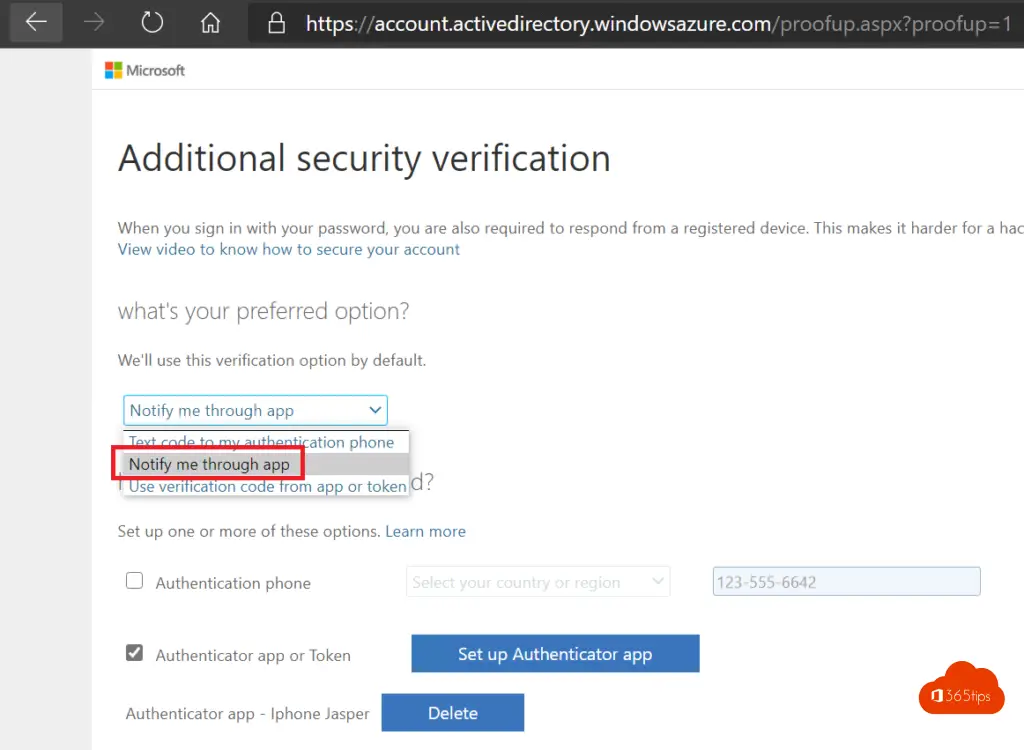

De Authenticator App als je primaire aanmeldmethode gebruiken

Via https://aka.ms/mfasetup kan je kiezen om de waarschuwingen te geven via de authenticator app of via een sms.

Het is aangeraden de app te gebruiken omdat deze heel gebruiksvriendelijk is en meer mogelijkheden geeft op je smartphone — en meer veiligheid!

Deze aanpassing kan je in onderstaand scherm doen. Nadat je bent ingelogd op https://aka.ms/mfasetup

Veel MFA plezier!

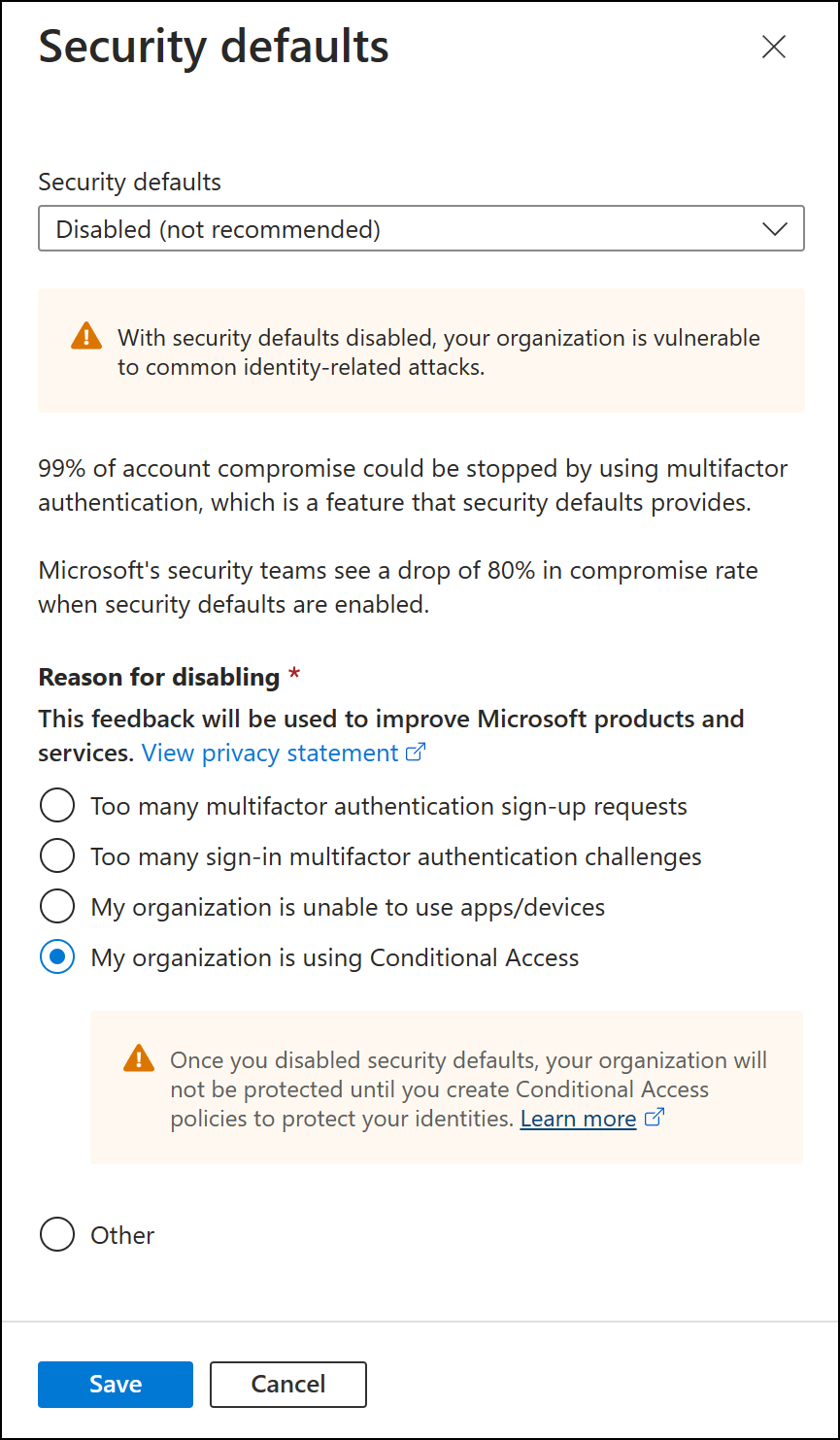

De bovenstaande handleiding geeft gebruikers binnen je organisatie de mogelijkheid om zelf MFA te activeren. Spijtig genoeg is dat niet genoeg. Als je het goed wil aanpakken, en je bent een IT-Administrator kan je werken met Azure AD Security Defaults.

5. Multi-factor authenticatie inschakelen voor je volledige organisatie kan in één klik met Azure AD Security Defaults

Zie artikel.

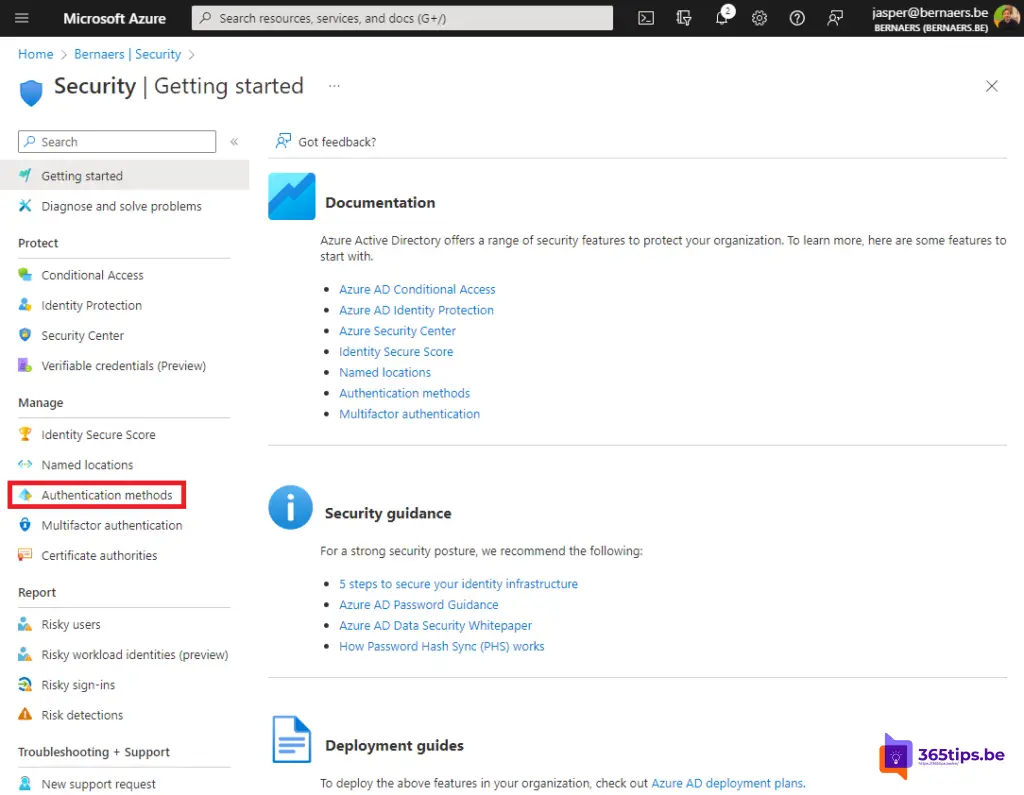

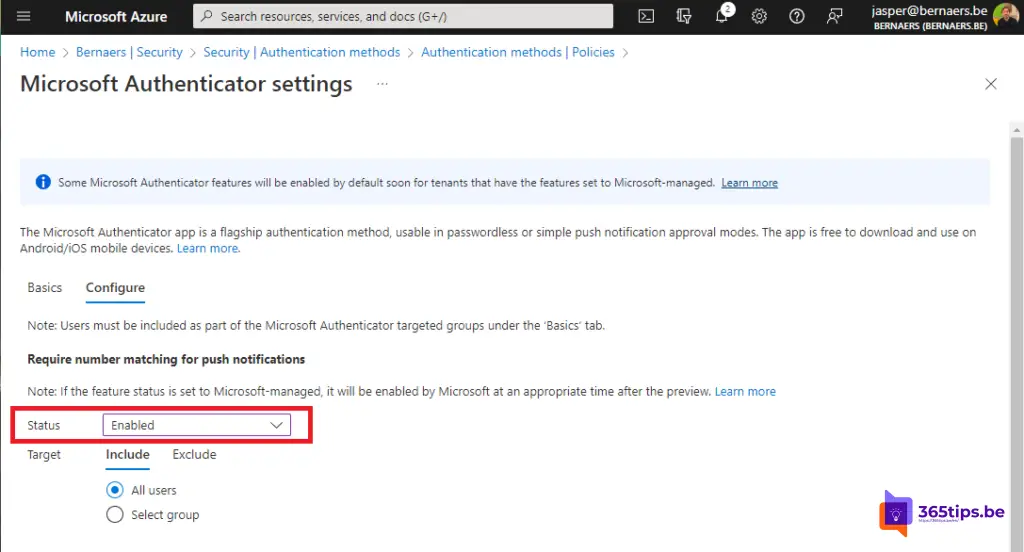

6. Hoe kan je Azure MFA-nummermatching inschakelen?

Als je Azure MFA nummermatching wenst in te schakelen kan je deze stappen volgen.

Navigeer naar Azure Active Directory. Druk in de Security Tab op – Authentication methods.

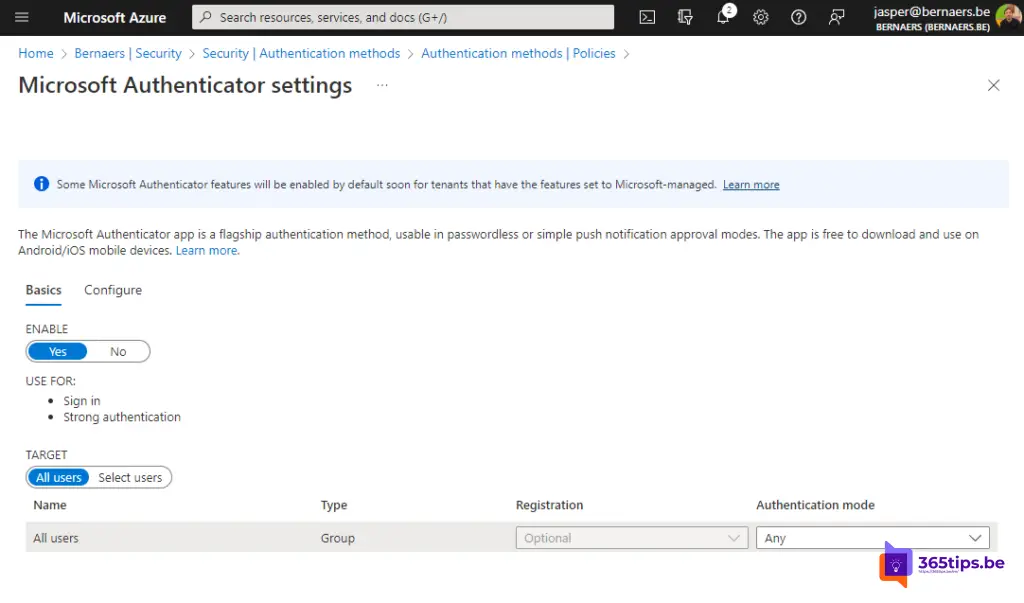

Kijk na dat er bij Microsoft Authenticator instellingen de basis instellingen goed staan.

Deze moeten zijn bij Basics: Geactiveerd.

Target: Alle gebruikers.

Authenticatie methode: Iedereen.

Druk vervolgens op Configure. (Naast Basis instellingen)

Kies bij: Nummerovereenstemming vereisen voor pushmeldingen: Inschakelen.

[…] DocsConfigure authentication session management – Azure Active Directory | Microsoft DocsHoe Multi-Factor Authenticatie (MFA) activeren in Microsoft Office 365? (365tips.be) (Dutch […]