Starten met Office 365 Secure Score

Gezien de evolutie naar Office 365 en Micrsoft Teams is het belangrijker geworden dat er veiligheidssystemen worden ingebouwd zoals Multi-factor Authentication.

Hoe kan je best beginnen? Wat zijn de eerste technische stappen van activatie?

In deze blog beschrijf ik enkele stappen die je kan nemen om veiliger aan de slag te gaan met Office 365, Teams en Microsoft Azure.

Bewustwordings-campagnes van Office 365

Aanvalssimulator

Er zijn verschillende manieren om binnen je organisatie impact te maken als het aankomt op Security Awareness of bewustwording. Onrust maken is nooit een goed idee. Al kan je dit ook benaderen met een positieve ingesteldheid.

Je kan een aanvalssimulator uitvoeren bijvoorbeeld. Dit geeft een realistisch beeld van het risico binnen je organisatie. Je zal snel merken dat mits een lage security-awareness je een relatief hoge score zal hebben.

Dit feit geeft je slagkracht om te starten met een eerste veiligheidstraject.

Wat is een aanvalssimulator?

Een aanvalssimulator stuurt een fictieve e-mail naar iedereen binnen je organisatie. In deze e-mail zal er gevraagd worden om je gebruikersnaam en wachtwoord in te voeren. Spijtig genoeg zullen veel mensen hun e-mail adres en hun wachtwoord zonder twijfel achterlaten.

Onoverkomelijk, vaak. Eén persoon die toegeeft aan een phishing e-mail kan een volledige organisatie uit handen geven. Je kan best wel begrijpen dat als je één account hebt binnen een omgeving dat je snel veel impact maakt om een volgende account te benaderen en zo rustig te evalueren naar een account met meerdere rechten. VPN toegang, of Office 365 administrator accounts. Domein administrator rechten dus volledige controle. De nieuwe hacking gebeurd zelfs vanuit office 365 naar on-premises.

Een aanvalssimulatie is heel eenvoudig om te doen. Je kan via deze wizard eenvoudig een e-mail bouwen die je distribueren kan naar de volledige organisatie. De score zal je live kunnen volgen in de daarvoor voorziene rapporteringen. Dit kan zonder IT-kennis perfect ingeregeld worden en uitgevoerd. Dus de cel veiligheid of DPO kan hiermee aan de slag.

Security Defaults voor Microsoft 365 en Microsoft Azure

Wat is Azure AD Security Defaults

Voor Azure Active Directory. De identiteitsdatabase van Office 365 en Azure bestaat er sinds kort een oplossing van Microsoft die meerdere veiligheidssystemen integreert. ‘Security Defaults’

Activatie van MFA, Conditional Access & blokkeren van legacy

Security defaults is één enkele optie die je eenvoudig kan activeren die meerdere veiligheidsimplementaties uitvoert. De eerste veiligheidscheck is Multi-Factor Authenticatie. Met Security Defaults is het mogelijk om MFA aan te zetten en alle gebruikers te verplichten om met de Authenticator App verbinding te maken met Office 365. Ook neemt deze standaard voorwaardelijke toegang, (conditional Acces) en het blokkeren van legacy protocollen met zich mee. Zoals IMAP, POP3. Dit kennen we allemaal van de jaren 2000 toen we nog met Skynet onze e-mail boxen moesten configureren.

Activeren van Security defaults kan je via dit artikel.

Krachtige veiligheids-overwegingen

In de eerste 30 dagen van activatie van Office 365, Microsoft 365 of enkel Microsoft Teams adviseert Microsoft sterk om security aanbevelingen te volgen. Eenvoudige acties zijn:

- Basis administrator beveiligingen

- Logging activatie en analyse

- Basis identiteitsbescherming

- Tenant configuratie

Microsoft SecureScore

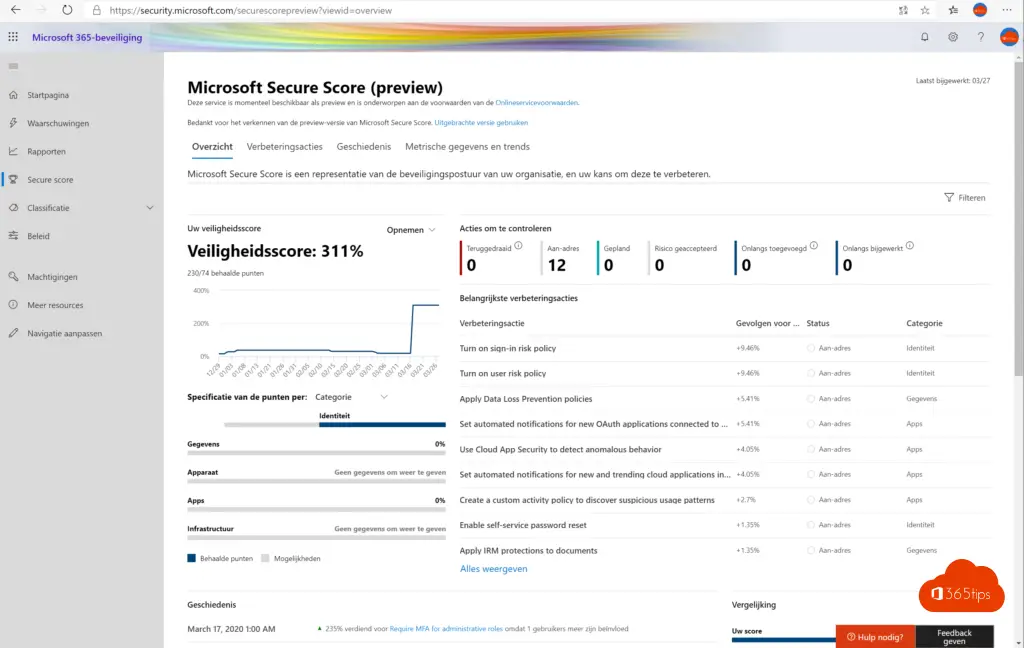

Microsoft Secure Score is een meetpunt voor de beveiliging van je organisatie. Waarbij een hoger cijfer aangeeft dat er meer verbeteracties zijn geactiveerd. Securescore is een service die niet alleen de beveiligingsconfiguratie van uw Office 365-omgeving omvat, maar ook beveiligingsaanbevelingen geeft om controle en mogelijkheden in andere Microsoft-services, waaronder Azure AD onder controle te krijgen.

Securescore algemeen overzicht

- Veilgheidsscore voor gegevens, apparaten, applicaties en infrastructuur.

Geaccepteerde risicoscore

- Pijnlijk maar 100% correct. Als je hier een score hebt van 0% ga je er mee akkoord dat je geen maatregelen hebt getroffen om je gegevens veilig te stellen van mogelijke risico’s.

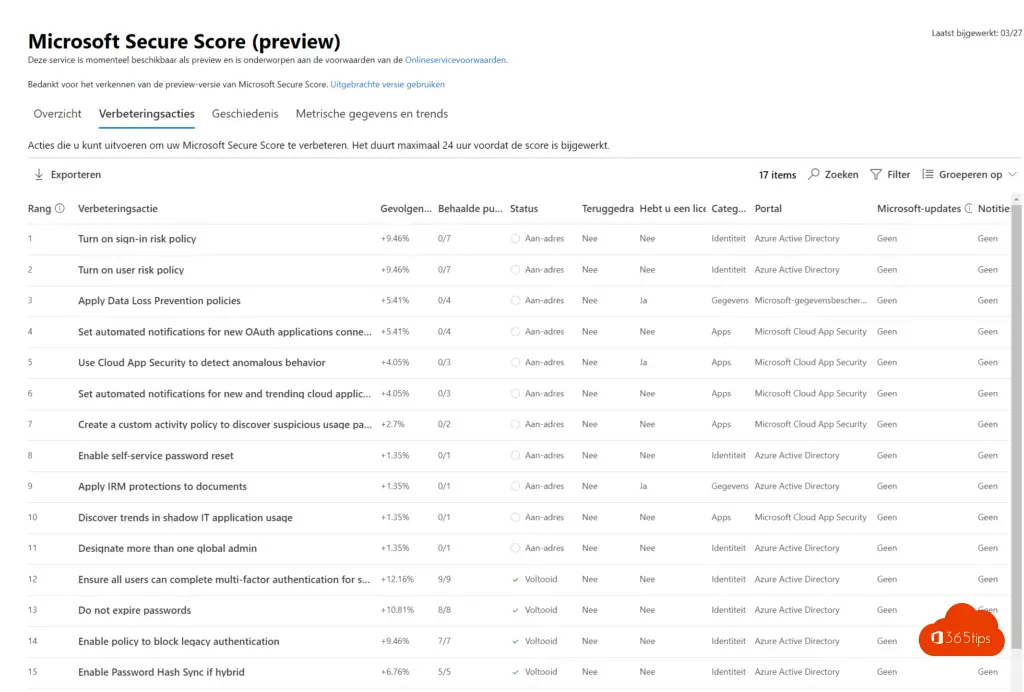

Verbeteringsacties

- Verbeteringsacties zoals risk policies, maar ook data loss prevention, self-service password reset.

| Rang | Verbeteringsactie | Beschrijving |

| 1 | Turn on sign-in risk policy | Turning on the sign-in risk policy ensures that suspicious sign-ins are challenged for multi-factor authentication. |

| 2 | Turn on user risk policy | With the user risk policy turned on, Azure AD detects the probability that a user account has been compromised. As an administrator, you can configure a user risk conditional access policy to automatically respond to a specific user risk level. For example, you can block access to your resources or require a password change to get a user account back into a clean state. |

| 3 | Apply Data Loss Prevention policies | Data Loss Prevention (DLP) policies can be used to comply with business standards and industry regulations that mandate the protection of sensitive information to prevent accidental or malicious disclosure. DLP sends alerts after it scans for potentially sensitive data, such as social security and credit card numbers, in Exchange Online and SharePoint Online. Setting up DLP policies will let you identify, monitor, and automatically protect sensitive information. |

| 4 | Set automated notifications for new OAuth applications connected to your corporate environment | With app permission policies, you can discover Open Authorization (OAuth) abuse in the organization by identifying trending applications based on usage & permissions granted. |

| 5 | Use Cloud App Security to detect anomalous behavior | Cloud App Security anomaly detection policies provide User & Entity Behavior analytics (UEBA) and advanced threat detection across your cloud environment. |

| 6 | Set automated notifications for new and trending cloud applications in your organization | With Cloud Discovery policies, you can set alerts that notify you when new apps are detected within your organization. |

| 7 | Create a custom activity policy to discover suspicious usage patterns | Cloud App Security activity policies help you to detect risky behavior, violations, or suspicious data in your cloud environment. If necessary, you can also integrate remediation work flows. |

| 8 | Enable self-service password reset | With self-service password reset in Azure AD, users no longer need to engage helpdesk to reset passwords. This feature works well with Azure AD dynamically banned passwords, which prevents easily guessable passwords from being used. |

| 9 | Apply IRM protections to documents | Using Information Rights Management protections (IRM) on email and document data prevents accidental or malicious exposure of data outside of your organization. Attackers targeting specific, high value data assets are blocked from opening them without user credentials. |

| 10 | Discover trends in shadow IT application usage | Add a data source in automatic log upload for Cloud App Security Discovery to identify applications in your organization that run without official approval. After configuration, Cloud App Security Discovery will analyze firewall traffic logs to provide visibility into cloud applications’ usage and security posture. |

| 11 | Designate more than one global admin | Having more than one global administrator helps if you are unable to fulfill the needs or obligations of your organization. It’s important to have a delegate or an emergency account someone from your team can access if necessary. It also allows admins the ability to monitor each other for signs of a breach. |

| 12 | Ensure all users can complete multi-factor authentication for secure access | Multi-factor authentication (MFA) helps protect devices and data that are accessible to these users. Adding more authentication methods, such as the Microsoft Authenticator app or a phone number, increases the level of protection if one factor is compromised. |

| 13 | Do not expire passwords | Research has found that when periodic password resets are enforced, passwords become less secure. Users tend to pick a weaker password and vary it slightly for each reset. If a user creates a strong password (long, complex and without any pragmatic words present) it should remain just as strong in 60 days as it is today. It is Microsoft’s official security position to not expire passwords periodically without a specific reason. |

| 14 | Enable policy to block legacy authentication | Blocking legacy authentication makes it harder for attackers to gain access. Office 2013 client apps support legacy authentication by default. Legacy means that they support either Microsoft Online Sign-in Assistant or basic authentication. In order for these clients to use modern authentication features, the Windows client has have registry keys set. |

| 15 | Enable Password Hash Sync if hybrid | Password hash synchronization is one of the sign-in methods used to accomplish hybrid identity. Azure AD Connect synchronizes a hash, of the hash, of a user’s password from an on-premises Active Directory instance to a cloud-based Azure AD instance. Password hash synchronization helps by reducing the number of passwords your users need to maintain to just one. Enabling password hash synchronization also allows for leaked credential reporting. |

| 16 | Use limited administrative roles | Limited administrators are users who have more privileges than standard users, but not as many privileges as global admins. Leveraging limited administrator roles to perform required administrative work reduces the number of high value, high impact global admin role holders you have. Assigning users roles like Password Administrator or Exchange Online Administrator, instead of Global Administrator, reduces the likelihood of a global administrative privileged account being breached. |

| 17 | Require MFA for administrative roles | Requiring multi-factor authentication (MFA) for all administrative roles makes it harder for attackers to access accounts. Administrative roles have higher permissions than typical users. If any of those accounts are compromised, critical devices and data are open to attack. |

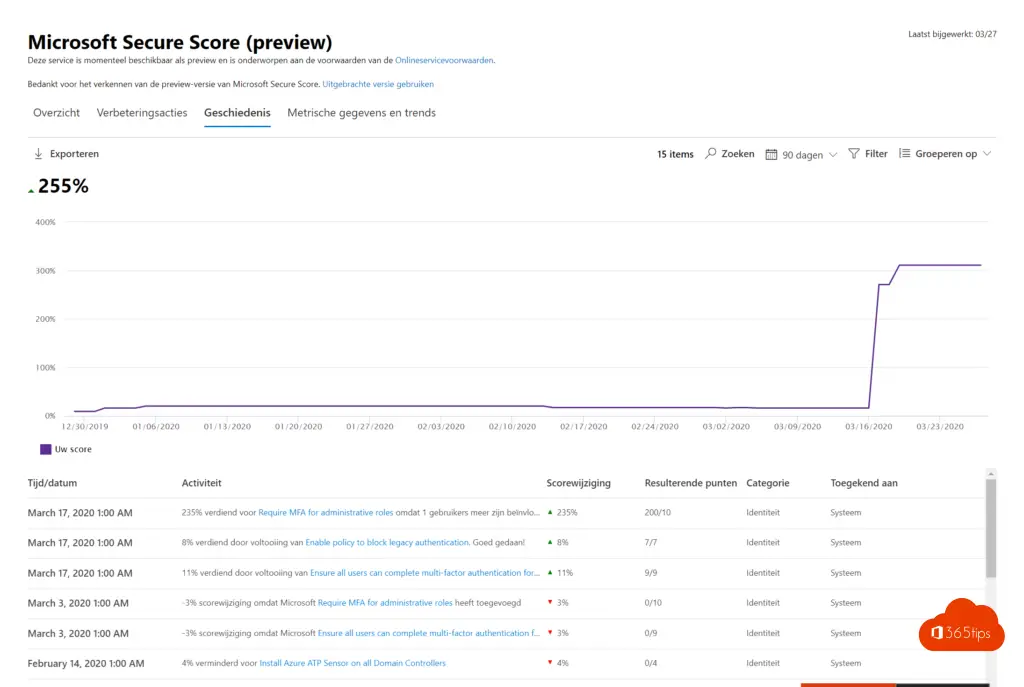

Geschiedenis

- In het geschiedenisoverzicht zie je welke acties je reeds hebt uitgevoerd. Handig om goed te rapporteren op de maturiteitsscore van je organisatie.

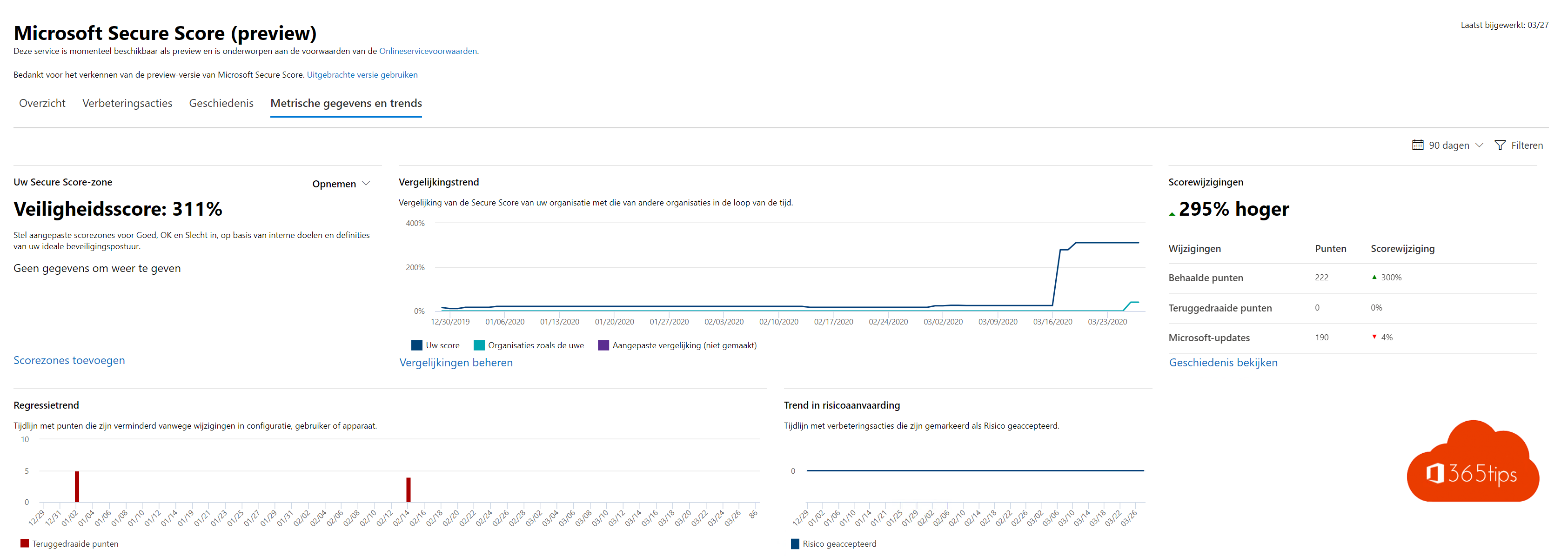

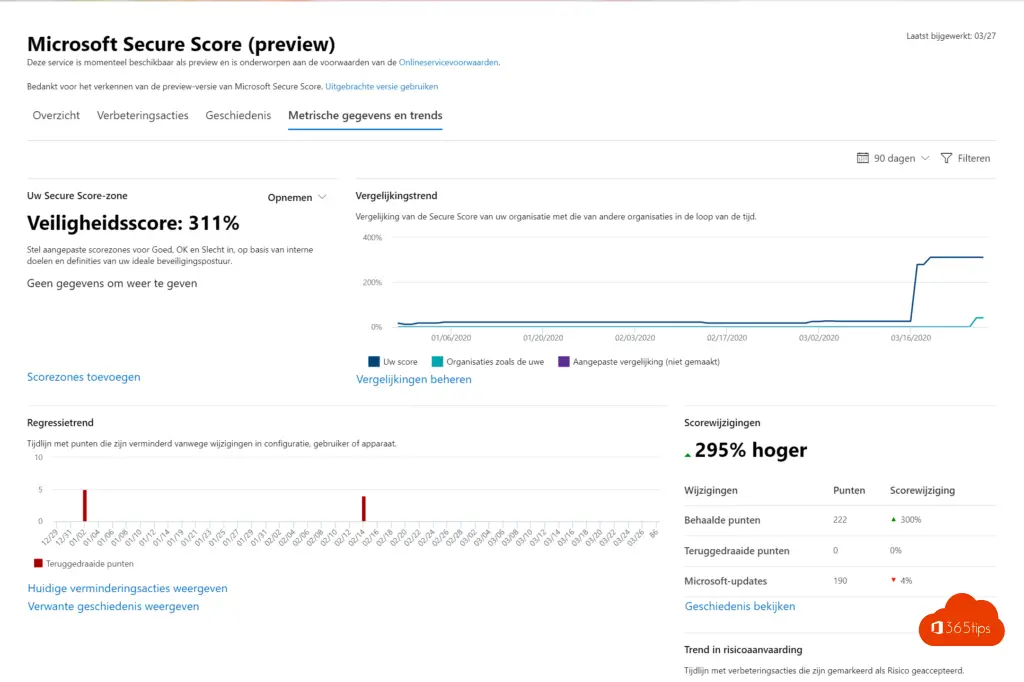

Metrische gegevens en trends

- Vergelijken. Niet echt een geweldige manier om risico’s uit te sluiten maar wel een goede mediaanmeting.

Samenvatting

Microsoft Secure Score is de perfecte plaats om te starten om veiligheidsinzichten te krijgen die je kan verbeteren. Securescore laat de mogelijkheden, advies en veiligheden zien die activeerbaar zijn.

Als er nog frictie is tussen de noden kan er gewerkt worden met: Awareness campagne binnen Office 365, maar ook kan de non-believer zelf nakijken op welke plaats hij of zij recent is ingelogd. Risky sign-ins is een derde optie die het zeer inzichtelijk maakt om voor een veiligere omgeving te kiezen.

In de verbeteringsacties kan je in deze test-tenant maar liefst 17 adviezen die vinden die allemaal realistisch zijn om te implementeren.

Gerelateerde blogs

Roadmap voor beveiliging van Office 365 in de eerste 30, 60, 90 dagen

Kijk zelf na op welke locatie je bent ingelogd om zeker te zijn dat je niet bent gehackt

de 10 security aanbevelingen die we moeten inrichten nu we thuiswerken!