Blokkeer forwarding in Exchange Online in Microsoft 365

Stel gebruikers in staat om toegang te vragen om e-mails door te sturen buiten de organisatie voor een bepaalde tijd

Een tijdje geleden heeft Microsoft het verzenden van e-mails naar externe personen of privé e-mailadressen uitgeschakeld. Dit komt ten goede van gebruikers die zonder reden organisatie documenten of e-mails verzenden naar andere e-mail systemen.

Bij een aanval op een Office 365 account worden er vaak forwarders ingesteld die voor lange tijd actief zijn zonder dat de gebruiker het merkt. Om dit tegen lijkt het alvast voor mij goed om doorsturen van e-mails niet toe te laten. Als je het zou toelaten, toch niet voor iedereen, volg dan deze blog.

In deze blog leg ik uit hoe je doorsturen van e-mails kan configureren als een administrator. Vervolgens leg ik het process uit hoe gebruikers zelf een aanvraag kunnen doen.

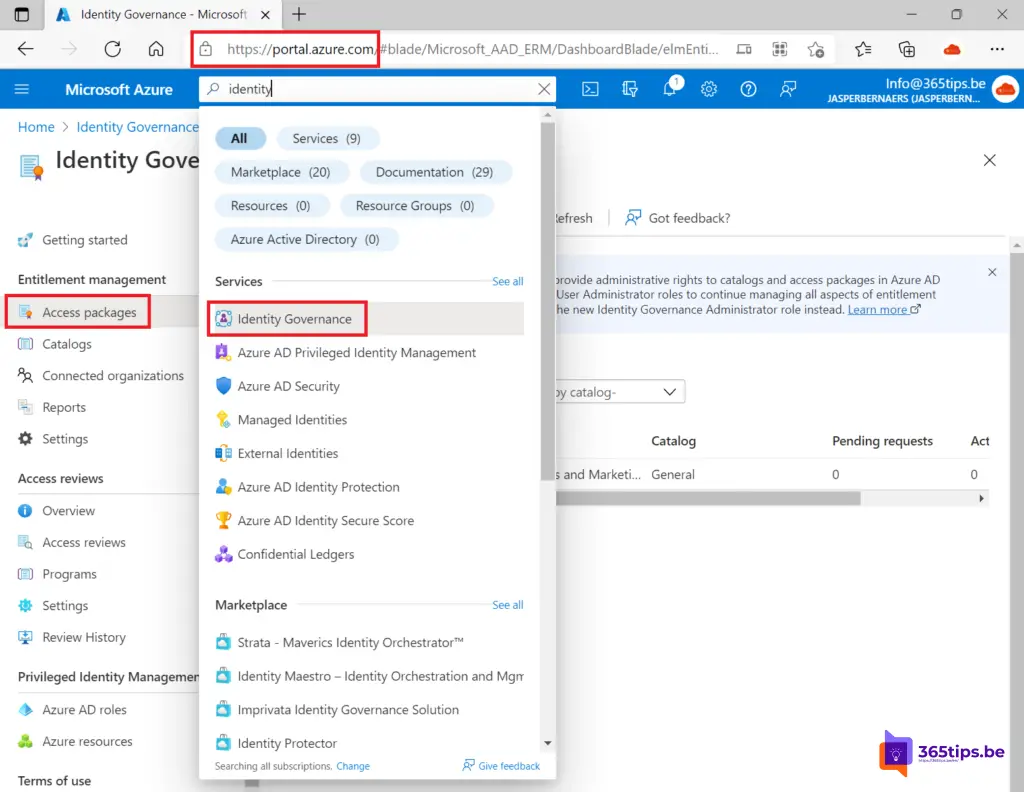

1. Open Identity Governance in Azure

Surf naar: https://portal.azure.com/#blade/Microsoft_AAD_ERM/DashboardBlade/elmEntitlement

Of surf naar het Azure Portaal en zoek naar Identity Governance.

Druk vervolgens aan de linkerkant op Access Packages.

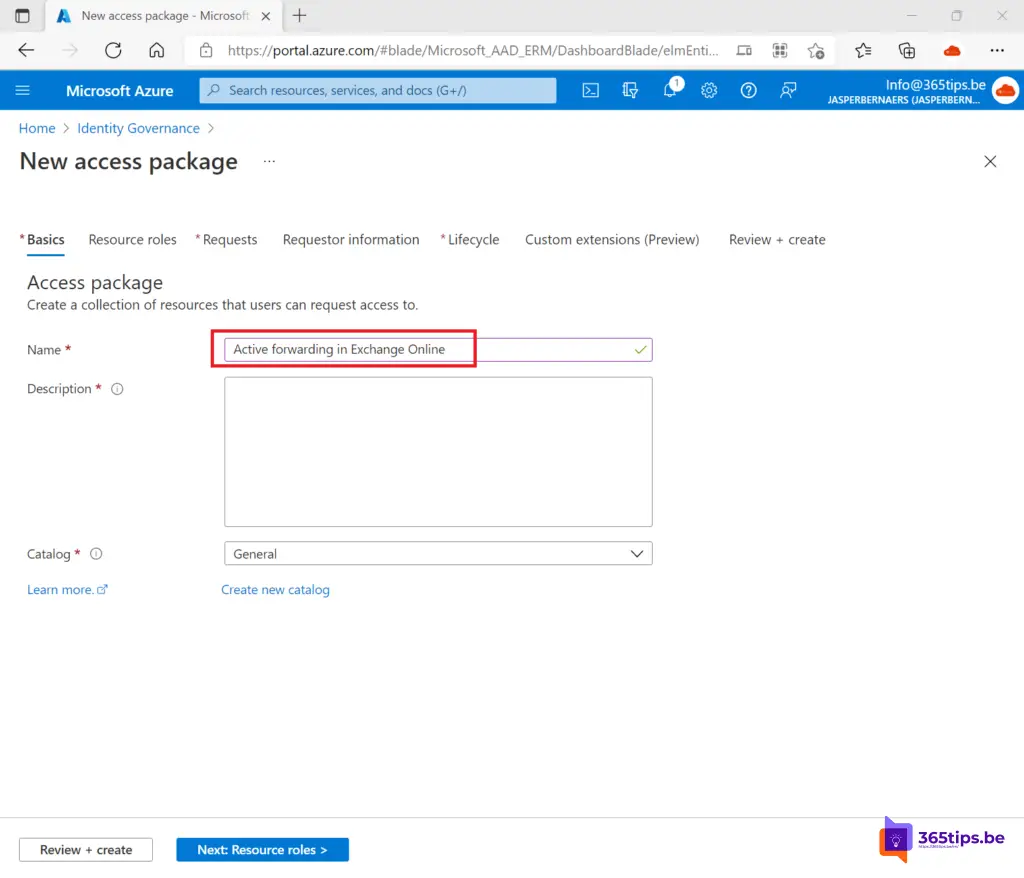

2. Maak een nieuw Access Package in Azure Identity Governance

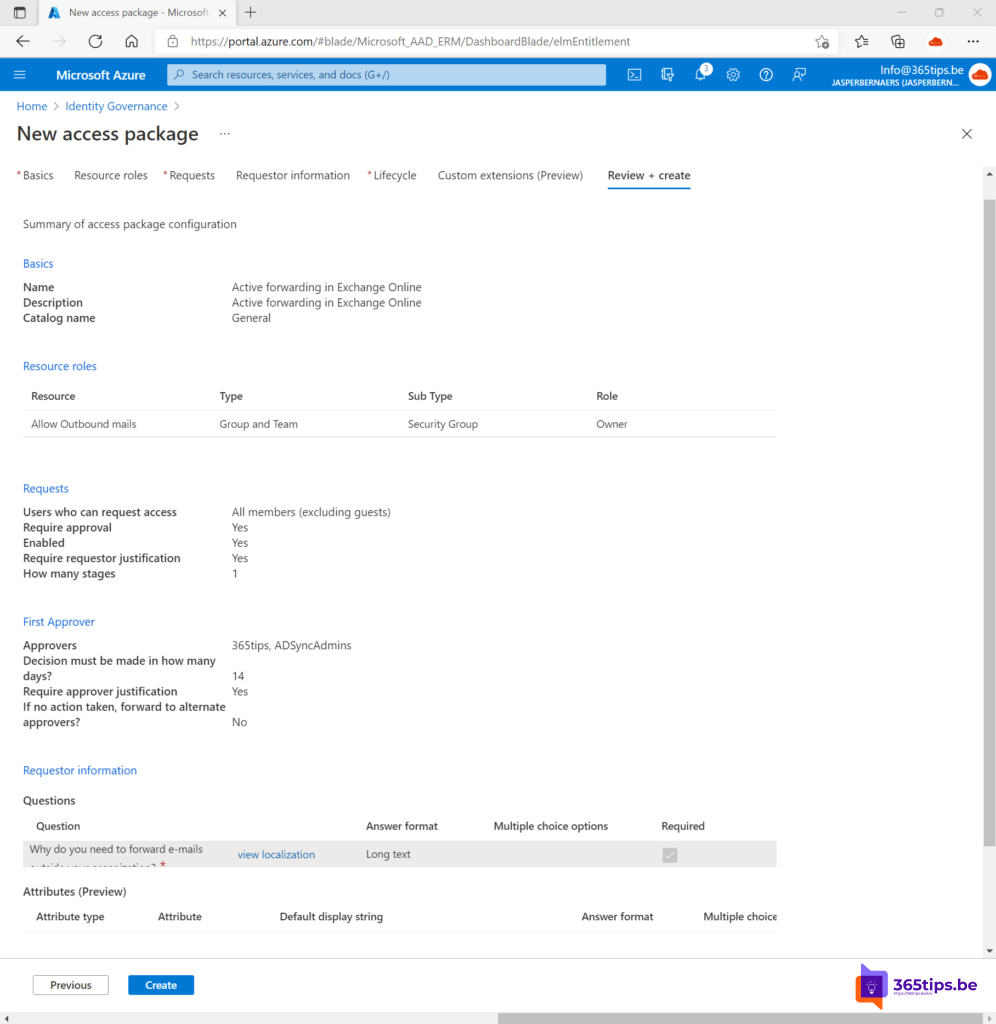

Druk op Access Package aanmaken en kies vervolgens een duidelijke naam.

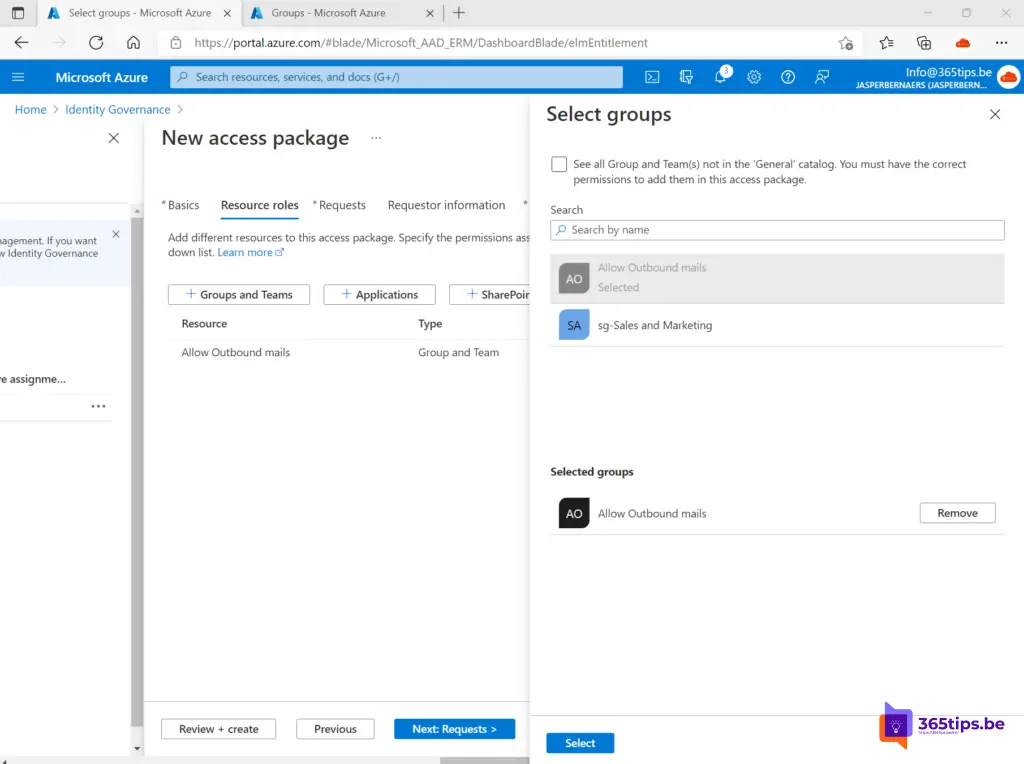

Voeg de groep toe bij Resource Roles. Deze Exchange Security groep heeft de rechten om e-mails te mogen versturen buiten de organisatie.

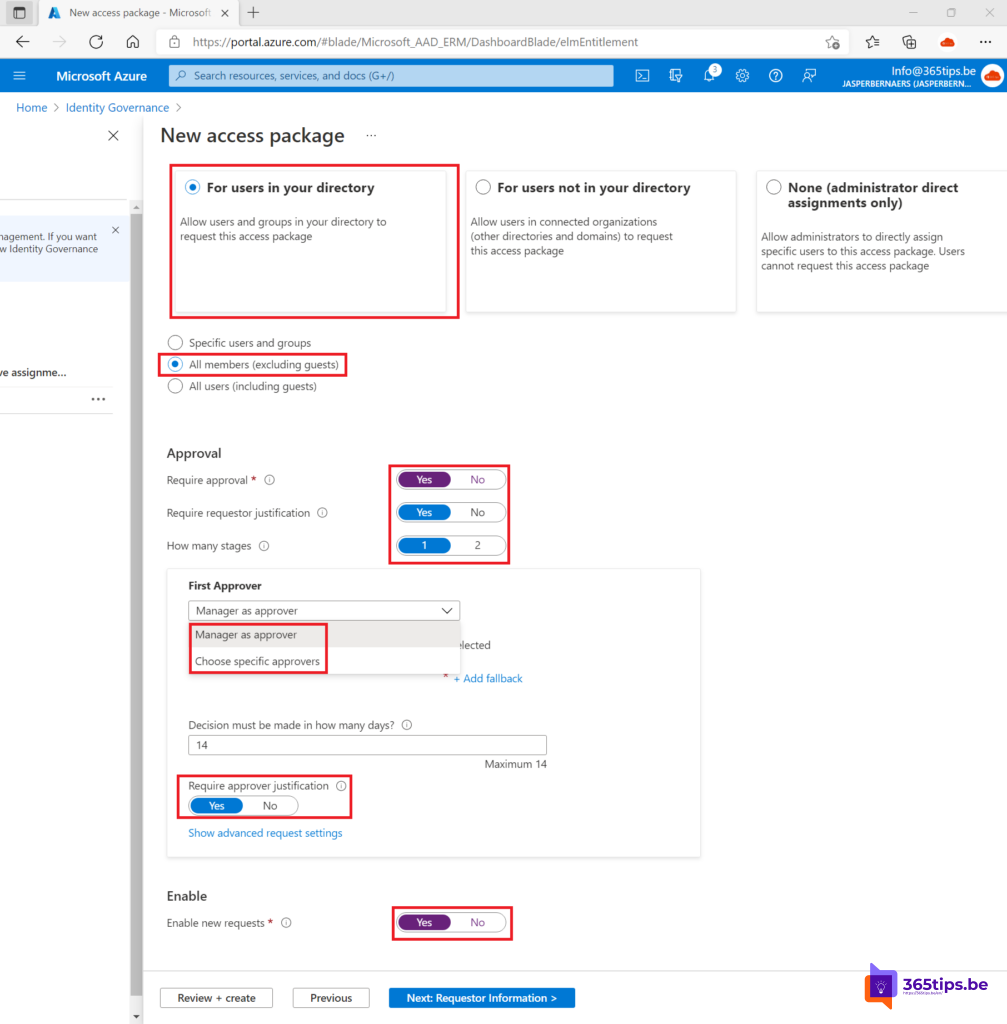

Activeer vervolgens de voorwaarden van de goedkeuringen.

Ik heb gekozen om enkel:

- Mensen toe te laten die niet gasten zijn. Alle interne medewerkers hebben toegang.

- De eerste goedkeurder is de directe manager. Hier kan een IT-Staff ook een aangewezen team zijn. Toch zijn business-gebruikers is altijd krachtiger om te kiezen.

- Nieuwe aanvragen zijn toegelaten. (onderste optie)

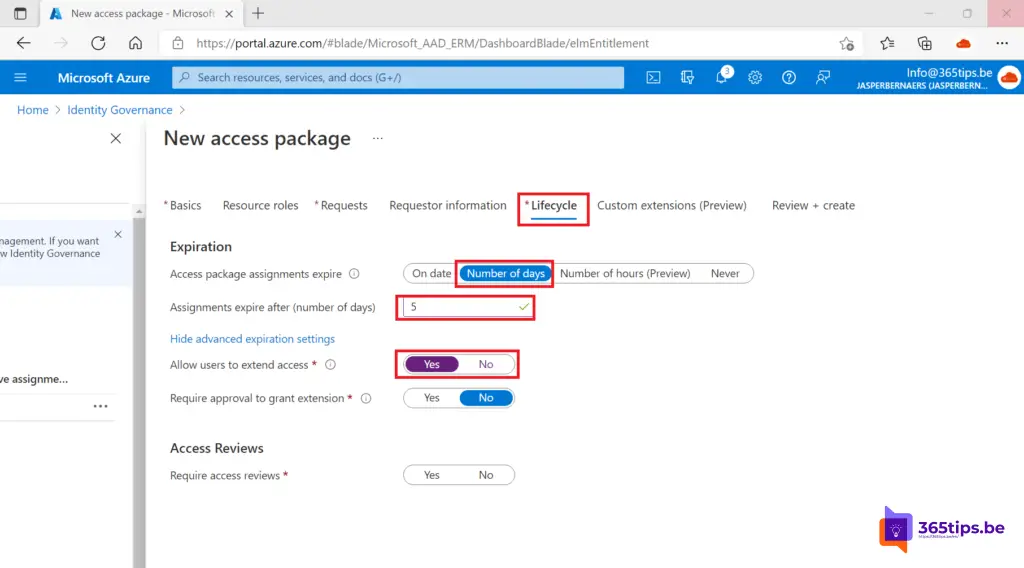

Configureer de lifecycle van de Access Package. Ik heb gekozen dat de Assignment zal verlopen na 5 dagen.

Druk vervolgens op create om deze Approval Flow af te ronden en op te slaan.

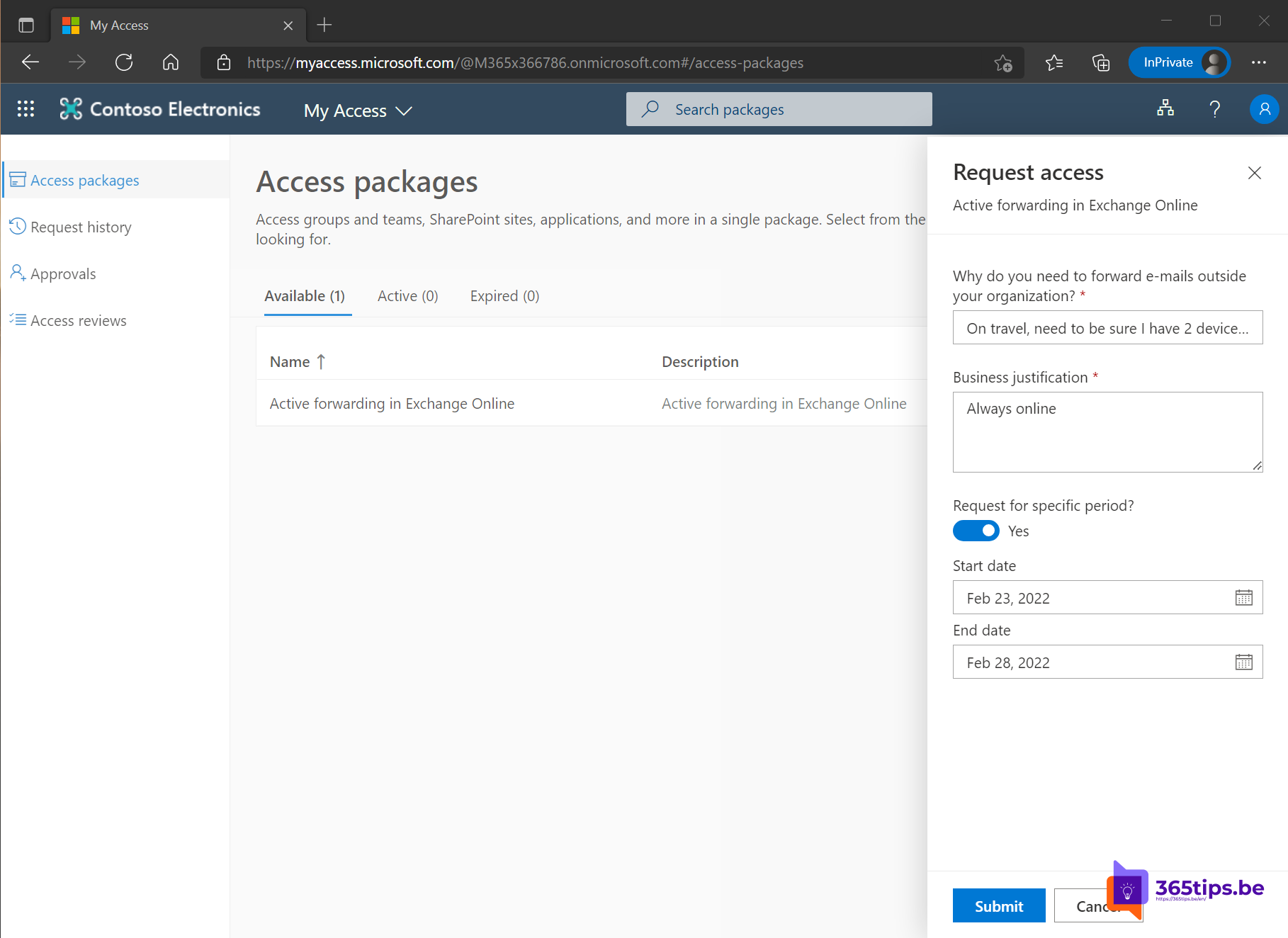

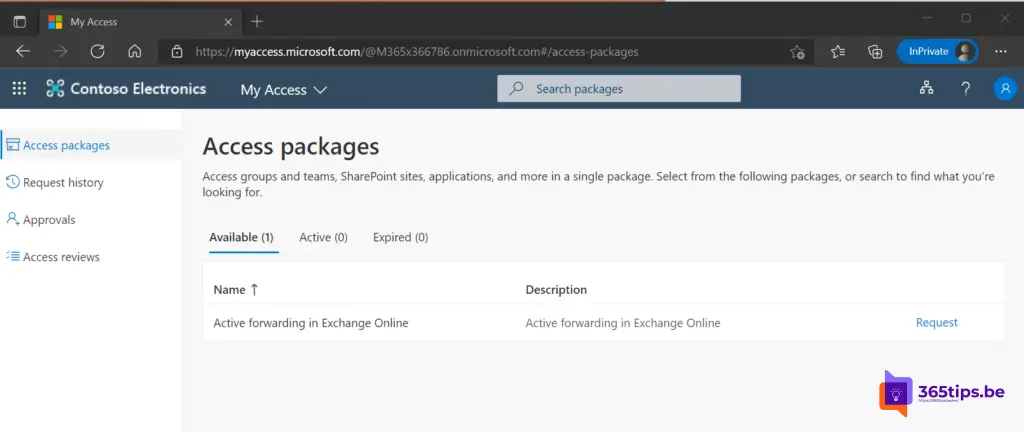

3. Eindgebruikers navigneer naar het MyAccess Portal van Microsoft

Myaccess portal link: https://myaccess.microsoft.com

Deze URL kan je publiceren op Intranet, SharePoint of in Microsoft Teams.

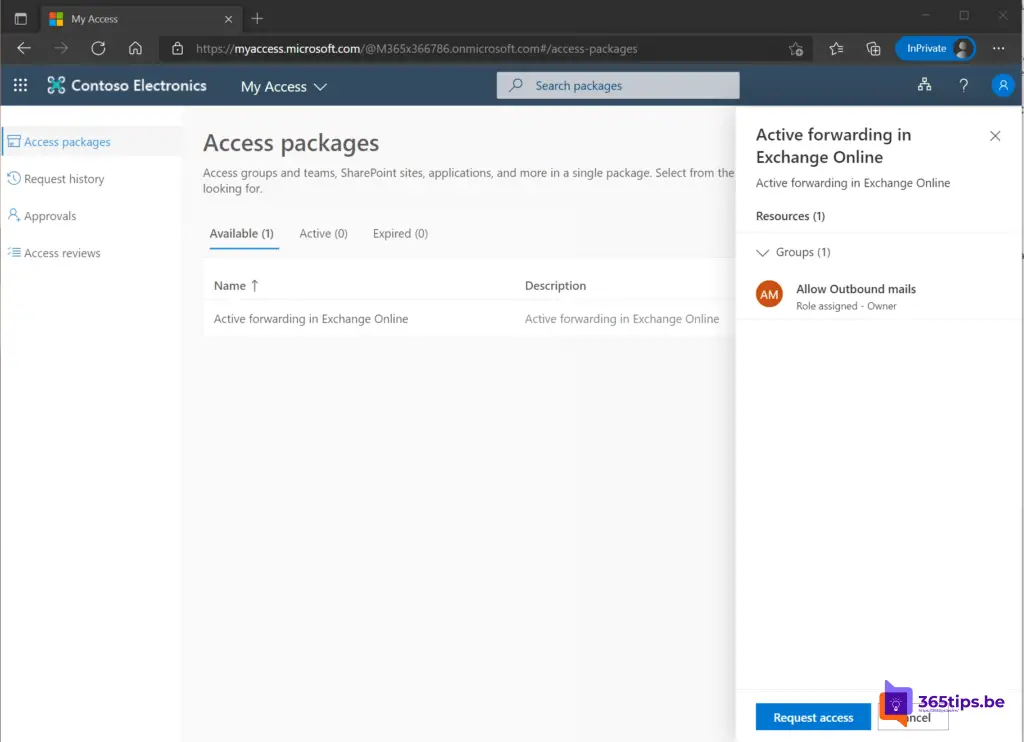

In dit geval heb ik een testgebruiker die het proces nu zal doorlopen.

De testgebruiker kan in MyAccess klikken op: aanvraag uitvoeren.

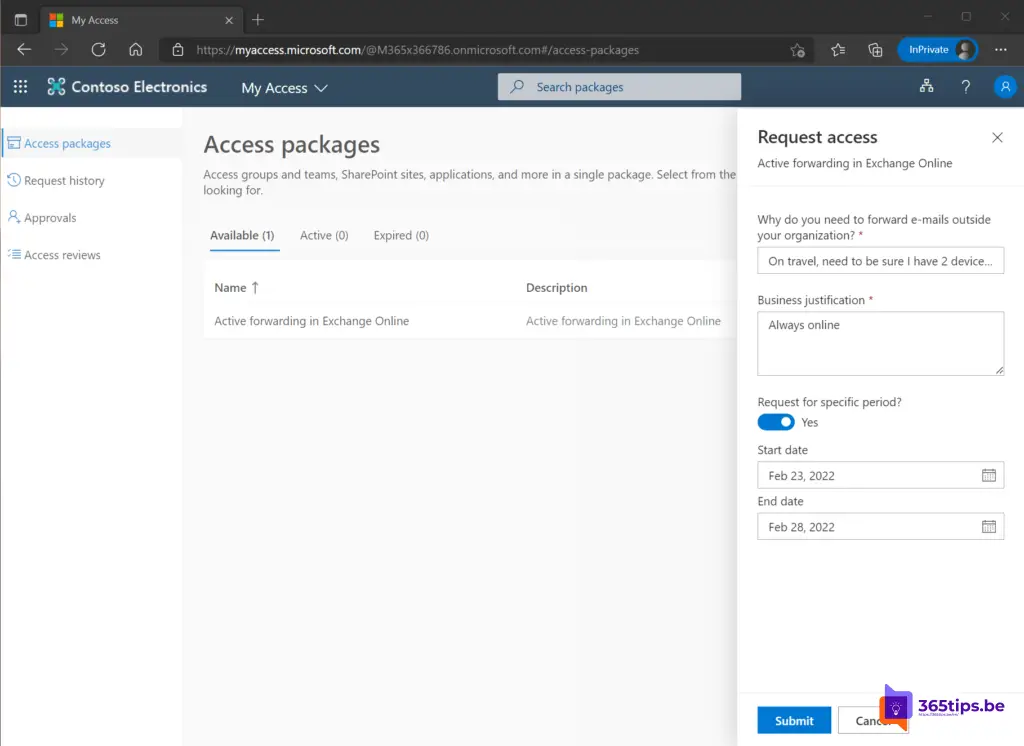

De gebruiker zal het formulier moeten invullen met de reden om een forwarding in te stellen.

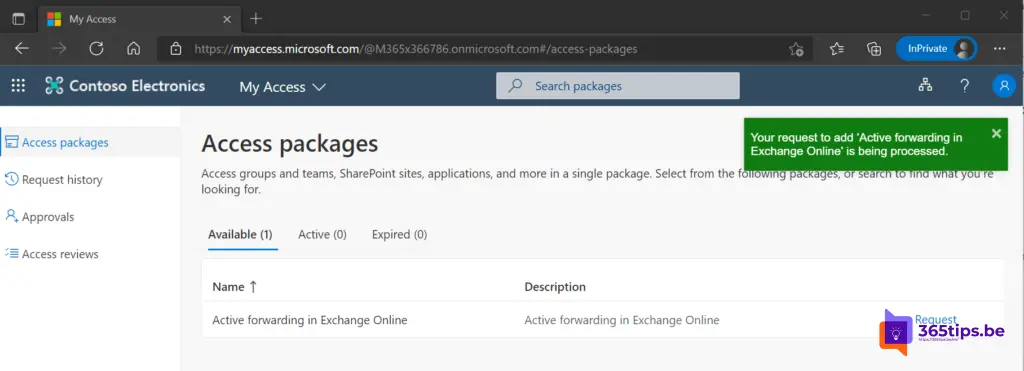

De aanvraag is verzonden. Let op: In de screenshot hierboven zijn te veel dagen geselecteerd die niet in de policy passen!

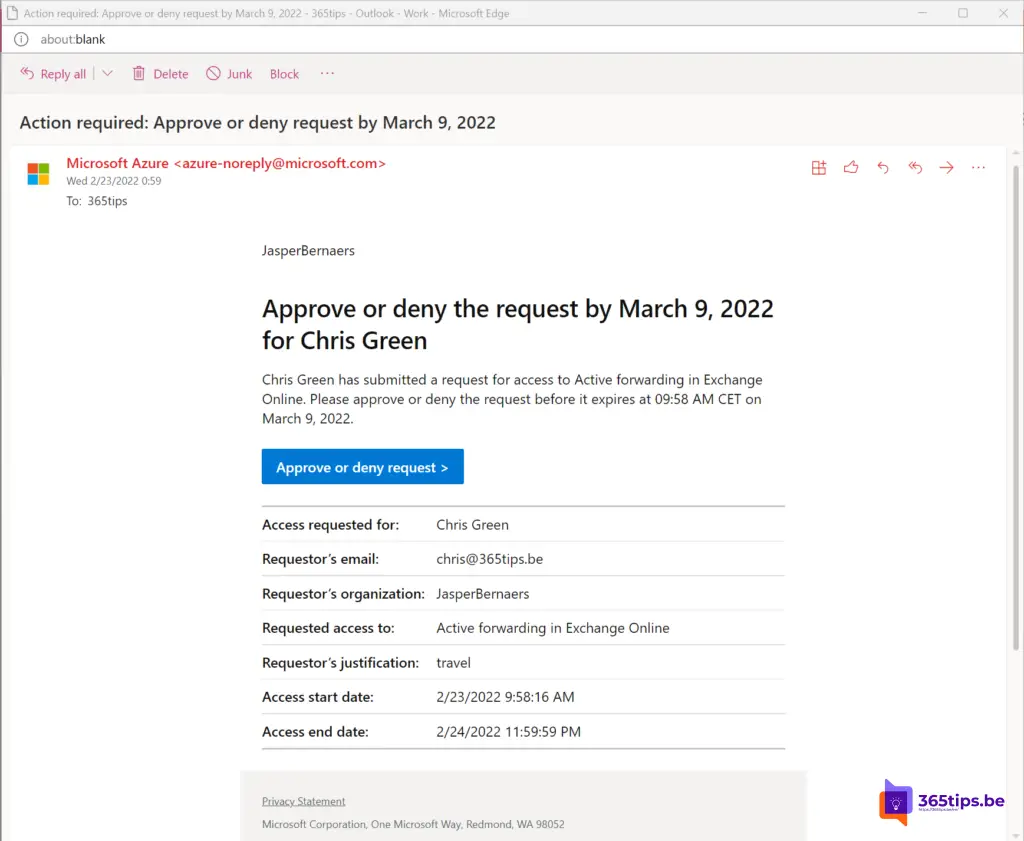

Een aanvraag komt binnen in de manager zijn mailbox of aangestelde personen of groepen.

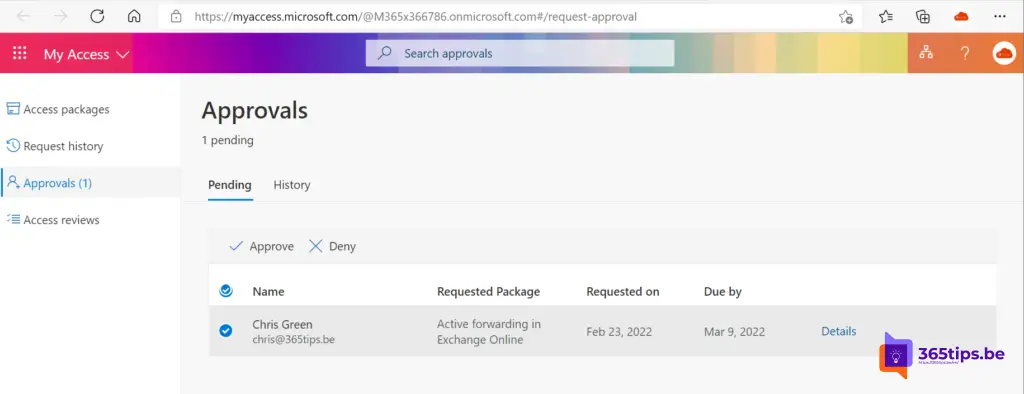

4. Goedkeuring door de manager of IT-Staff

Keur vervolgens de aanvraag goed of af.

5. Samenvatting

- Voor elke goedkeuringsflow worden groepen gebruikt. Groepen kunnen gebruikt worden voor meerdere repetitieve taken. Op deze manier kan je taken en processen delegeren in de organisatie.

- Microsoft 365 E5 of Azure AD premium licenties zijn vereist.

- Met eenvoudige processen zoals deze is er ook een actie-log die toelaat om terug te gaan in de tijd en herevaluaties te doen.

- Als je goed wil testen is het soms handig om een eigen tenant aan te maken en vervolgens 30 dagen E5 of Azure AD Premium P2 te activeren.

Lees ook

Krijg sneller resultaten met goedkeuringen in Microsoft Teams (Approvals)

Een goedkeuringsflow maken binnen SharePoint of Teams

Een e-mail verzenden via een alias in Exchange Online – Microsoft Outlook

Office 365 waarschuwingsbeleid instellen