De 3 belangrijkste redenen om Multi-Factor Authenticatie te activeren!

1. MFA is Gratis en zit in elke Microsoft 365 licentie

MFA is gratis en zit in elke subscriptie / licentie inbegrepen.

In elke Microsoft 365 of Office 365 zit de mogelijkheid om MFA te activeren.

2. Je cloud-identiteit beschermen is het allerbelangrijkst!

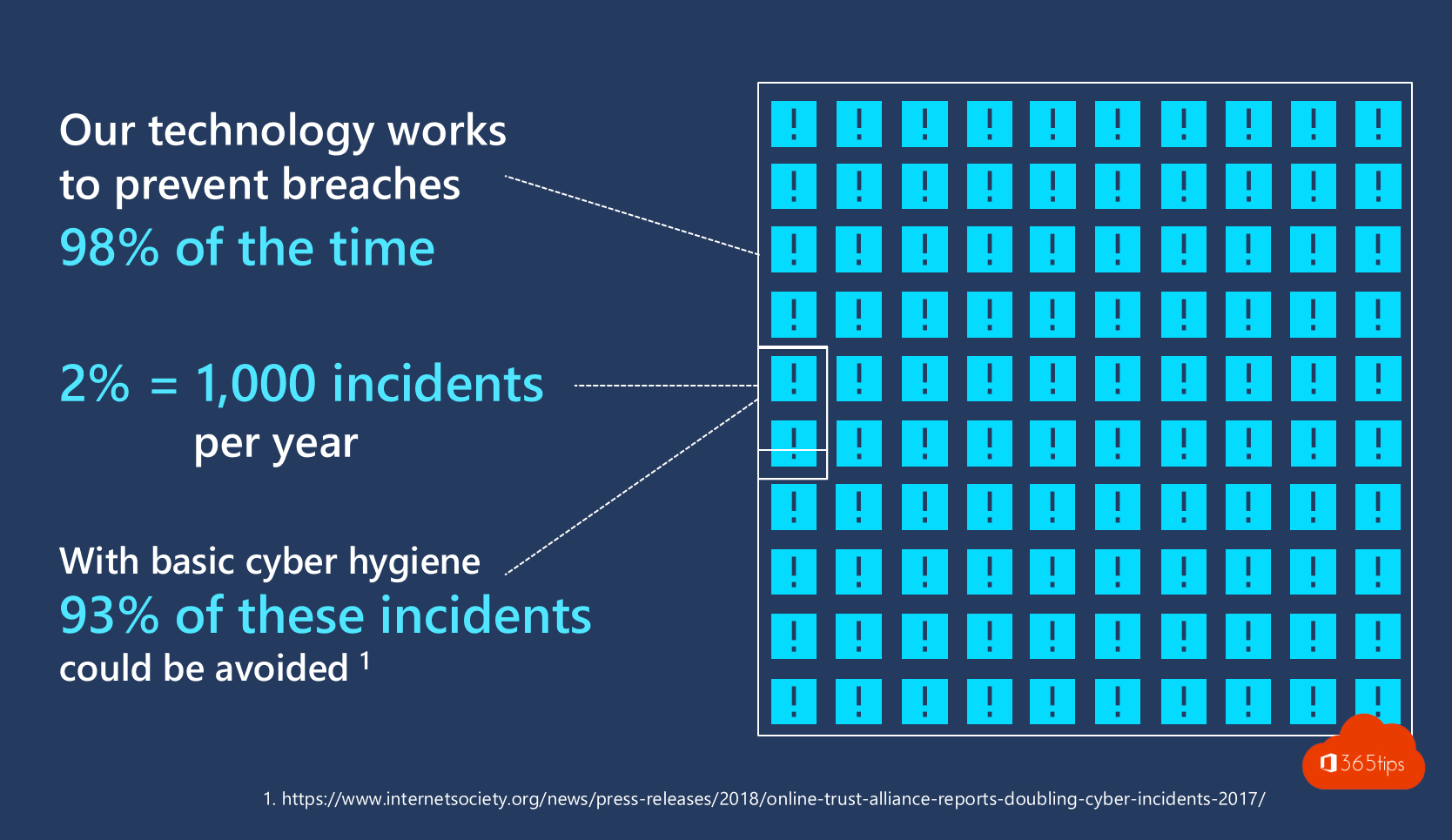

Meervoudige verificatie (of 2FA) inschakelen om te waarborgen dat je accounts tot 99,9% minder gevaar lopen.

Iedereen kent ondertussen MFA van Facebook, ITSME het is net zoals de google authenticator.

73% van alle wachtwoorden zijn reeds gebruikt voor andere toepassingen.

81% van alle breaches omvatten gelekte wachtwoorden

3. Bruikbaar voor meerdere applicaties

Je kan gebruikers toegang geven tot meerdere applicaties ook niet Microsoft tot hun applicaties op een veilige manier.

Single-identity / Enkele identiteit / één account voor alle applicaties!

Wil je MFA activeren?

Wil je MFA activeren? -> Volg dan deze eenvoudige instructies!

Multi-factor is één van de pijlers om een veiligere identiteit te garanderen. Echter zien we vaak dat men denkt dat identiteitsfraude niet meer kan gebeuren na het inschakelen van MFA. Multi-factor Authentication is een technische oplossing. De persoon die deze technologie gebruikt moet ook veilig omgaan met deze veiligheidssystemen.

Wat zijn de risico’s voor je organisatie?

Welk risico loop je als je een ransomware attack krijgt?

Welk risico loop je als iemand toegang heeft tot alle cruciale data van de organisatie?

Wat als alle data morgen geëncrypteerd zou zijn. Kan men dan namiddag terug werken?

Hebben we backup’s, off-site? Hoe snel zijn we terug operationeel na een outage?

Wat is de kost van een Cyber-attack?

Beleid en beslissingen

informatiebeheer en informatieveiligheid is een organisatie verantwoordelijkheid. Niet van IT.

Beslissingen. Als veiligheid geen strategische doestelling is, faalt elke implementatie.

Policy/Regels. Zijn er organisatie gedragen regels?

Wie zijn de stakeholders?

CyberSecurity en verandering

Cybersecurity, wat is dat? We denken dat dit complex is. We vragen pen-testers om applicaties te testen die niet zo relevant zijn van een mogelijke breach. (Dit is maar een klein stuk van het risico) Terwijl we langs achter systemen en applicaties niet durven updaten omdat we de business raken.

Beslissen we om veiliger te zijn is stap één. Daarna een traject starten om de organisatie klaar te maken om deze verandering te omarmen.

Bescherm de belangrijkste systemen

definieer welke systemen écht belangrijk zijn. en bereken de effort om dze systemen veiliger te maken.

Steek je effort niet in systemen die je zo uit de backup kan terugzetten. Uiteraard heeft elk systeem het potentieel om impact te hebben op het andere. Vaak moet je hier terug naar de fundamenten. WAAR en HOE is dit gebouwd. Als dit systeem geïntegreerd is, en geen apart platform dan zal je helaas dit ook moeten afdekken.

Segmenteren, isoleren. Zet niet alles in op één platform. En als je dat doet -> segmenteren.

Kies cloud

Binnen de cloud zoals Microsoft 365 zitten zo veel built-in mogelijkheden om veiliger om te gaan met security. Helaas gebruiken we niet al te veel standaard mogelijkheden.

We houden steeds vast aan on-premises, we denken dat we daar veiliger zitten. Best kiezen we om dieper te integreren in cloud oplossingen die vandaag meer mogelijkheden hebben om veiliger te zijn.

Microsoft is marktleider in Security met M365 E5. -> Bron

Microsoft Windows

Als je Windows computers gebruikt, maar ook Mac of Linux machines. Update deze dan ook en meet dagelijks de stand van zaken. Ookal laat je het vol-automatisch lopen, check the facts! Het is vaak niet wat men denkt.

Modern beheer, stop met manuele acties op systemen. Automatiseer en monitor.

Het is logisch dat als je voor Microsoft kiest, je ook hun update cyclussen en programma’s volgt. Waarom koos je anders Microsoft?

Training en awareness

Het blijft cliché. In tijden van MFA implementaties plakken we nog steeds ons wachtwoord op onze computers. Geven we onze accounts door aan collega’s en klikken we op approve knop bij elke pop-up op onze smartphone. (in de authenticator app)

Training en awareness. één gebruiker kan een volledige organisatie uit handen geven.

Wie heeft ooit één keer zijn facebook wachtwoord gebruikt op zijn werkgerelateerd systeem?

Don’t forget: Verandering & awareness zal voor iedereen andere gepercipieerd worden. Je zal altijd fans hebben van de verandering maar ook….

Bouw veranderingstrajecten op basis van de doelgroep. Niet op basis van de technologische driver..

Communicatie strategie

Communiceer cybersecurity programma’s. Betrek gebruiks in de stragische pijlers. Update gebruikers van de status van de verbeteringstrajecten.

Waar het IT-team mee kan helpen?

Als IT-Administrator/PRO ben je in staat om een actueel rapport te bouwen van de omgeving met basis tools zoals: Cloud App Security, ATP, je huidige Firewall, MAP Toolkit enzovoort. het NIST-Framework kan je helpen met de omkadering. Er zijn +10.000 demo rapporten van een security-audit online te vinden. Rapporteer de realiteit!

Testen of je veilige identiteiten hebt?

Doe een attack-simulator om te meten hoeveel gebruikers (identiteiten) hun wachtwoord prijs geven bij een test e-mail campagne.

Gebruik Azure Log Analytics om te begrijpen hoeveel gebruikers inloggen op Office 365 diensten zonder het gebruik van Multi-Factor Authentication.

Miljoenen gebruikers riskeren verhoogde kwetsbaarheid voor aanvallen

Het advies van de Amerikaanse overheid geeft 6 concrete werkpunten in hun veiligheidsverbeteringsplan. In werkelijkheid was één van die maatregelen belangrijker dan alle andere. Dezelfde maatregel die Microsoft ertoe aanzette om zakelijke klanten te waarschuwen voor een “echt, echt, echt, hoog” hackrisico in februari. “Als je een organisatie van 10.000 gebruikers hebt,” zei het bedrijf bij RSA, “50 van hen zullen deze maand worden gecompromitteerd.”

Enkele feiten opgelijst

Zonder MFA ingeschakeld, zijn eenvoudige aanvallen de oorzaak van meer dan 80% van dat enorme aantal van account hacks – meestal brute-force aanvallen waarmee wachtwoord te raden vallen omdat ze hergebruikt worden.

MFA is niet de enige aanbeveling die CISA doet – CISA adviseert ook om meerdere beheerdersrollen te definiëren, zodat niet elk beheerderscaccount een poortje tot de omgeving kan nemen. Het is verstandig om het principe van ‘Least Privilege’ toe te passen, “het toewijzen van beheerders met alleen de minimale rechten die ze nodig hebben om hun taken uit te voeren”.

CISA adviseert ook om legacy-protocollen – POP3, IMAP en SMTP – uit te schakelen, die veel beperktere beveiligingsmaatregelen hebben en geen MFA ondersteunen. Microsoft heeft deze waarschuwing in februari reeds herhaald. “Als we kijken naar de waarschijnlijkheid van de aanvallen” zijn deze legacy protocollen ‘crazy’ om aan te laten staan. Volgens CISA.

We doen er niets mee!

“We hebben geen kwetsbare data. En de dialoog intern voeren is te moeilijk, of onbegrepen“

Antwoord: Atlas College in Genk. 1700 computers gehackt. De directie zegt in het nieuws dat er geen gevoelige data te rapen viel. Is dat zo? Minimum 1700 studenten data.

“Multi-factor authentication” is te moeilijk. Onze gebruikers snappen het niet.

Antwoord: ITSME, Facebook, Google, Hotmail. daar lukt het wel. Willen we het wel kunnen?

“Het is een IT-probleem, zij moeten dit oplossen“.

Antwoord: Dit is onwaar, veiligheid is een organisatieverantwoordelijkheid. Maak de analyse. Activeer een E5 en toon de nummers. In bijna elke organisatie waar ik het heb laten zien weten ze dat ze een breach hebben. Leg de cijfers voor bij je management. Dat is je verantwoordelijkheid, toch?

De oplossingen zijn impacterend maar eenvoudig in te richten

Er is maar één echte goede oplossing. Azure AD Security defaults. Dit staat beschreven in dit artikel: https://365tips.be/azure-ad-security-standaarden/

- Registratie Multi-Factor Authenticatie

- Multi-Factor Authentication afdwingen

- Alle gebruikers beveiligen

- Verouderde verificatie blokkeren! (Imap, pop3,..)

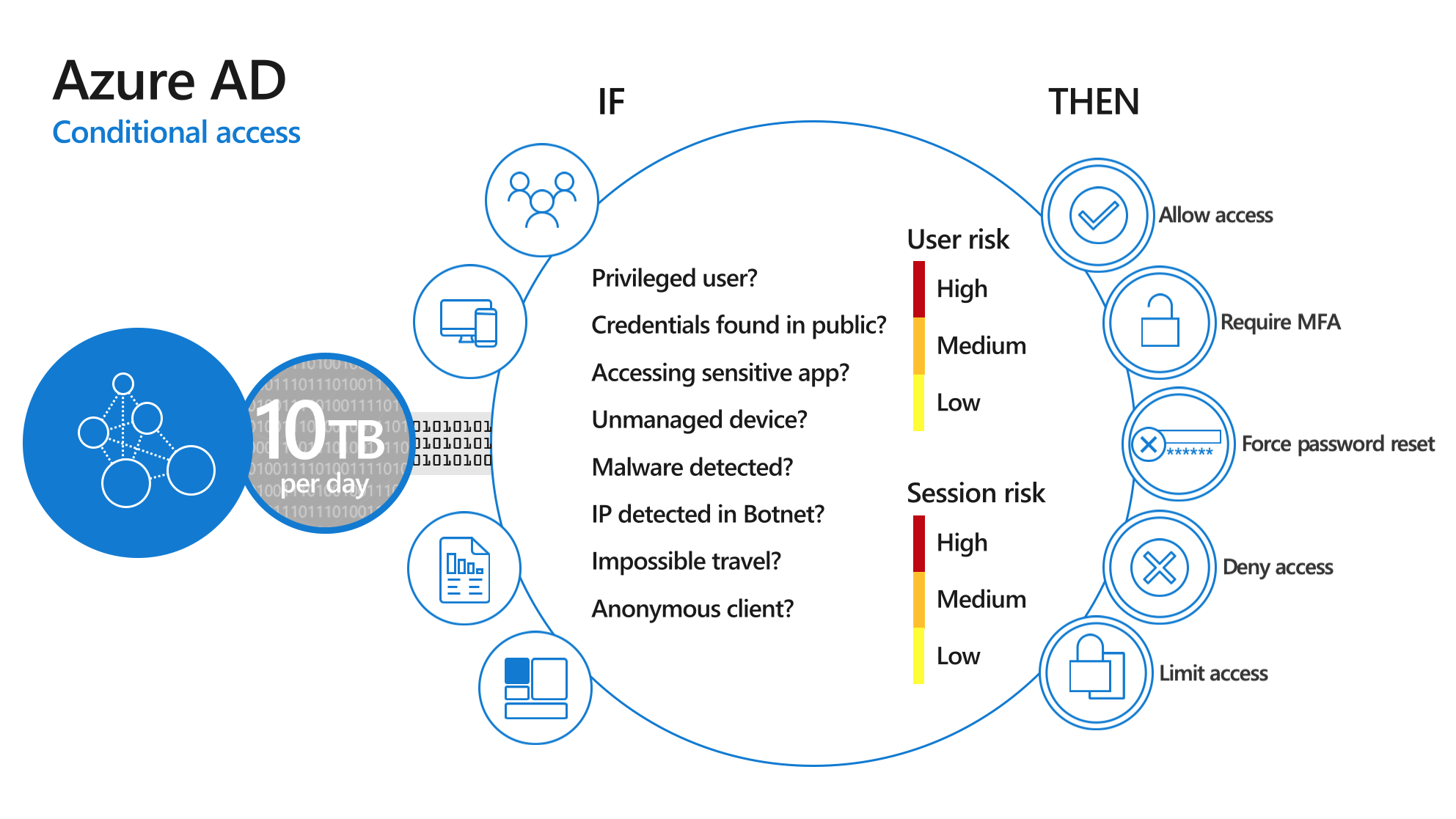

- Voorwaardelijke toegang

- INSCHAKELEN!

In kaart brengen van risico’s is moeilijker dan het probleem op te lossen

Kies maar wat je het belangrijkste zou vinden. 99% van de risico’s rond identiteit zijn opgelost met het inschakelen van MFA.

- Om het goed te begrijpen kan je via deze 5 stappen aan de slag

- Of je identiteitsrisico’s in kaart brengen.